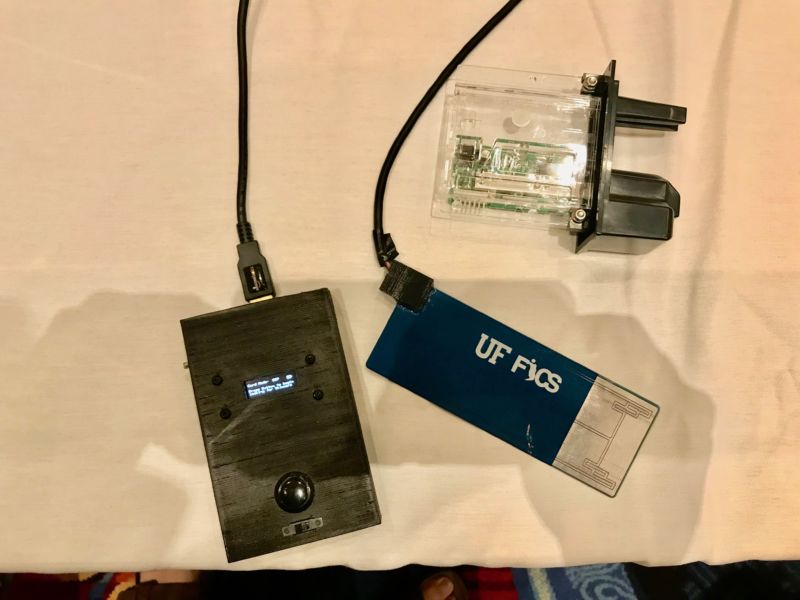

Так выглядит антискиммер, разработанный представителями Флоридского университета

Исследователь из Флоридского университета на USENIX Security Symposium представил результаты своего масштабного проекта по разработке систем детектирования скиммеров. Речь идет о шпионских считывателях для кредитных карт, которые клиенты банков используют для снятия средств в банкоматах и расчетов в магазинах.

Разновидностей скиммеров большое количество, многие из них обнаружить практически невозможно даже специалисту по таким устройствам. Маскируются они своими создателями просто мастерски, кроме того, скимеры — DIY-устройства, единого стандарта у них, естественно нет, что еще более усложняет их поиск. Так вот, эксперт, о котором шла речь, разработал устройство SkimReaper, позволяющее обнаруживать установленные скиммеры.

Разработчики устройства получили доступ к базам данных полиции, в которых содержалась информация о типах скиммеров, используемых киберпреступниками. Кроме того, исследователи изучали скиммеры и вживую, что позволило получить огромное количество информации о принципах их работы и способах взаимодействия шпионских устройств с банкоматами и картами клиентов банков.

В принципе, никаких сюрпризов не было — данные о скиммерах не являются чем-то секретным, описания, фотографии и описания принципа их работы можно найти без проблем в сети. Всего устройства такого типа разделяются на четыре категории.

Накладные — те, что размещаются поверх слотов ввода карт банкоматов или в других местах поверх корпуса банкомата. В некоторых случаях используются накладные клавиатуры. Есть и более редкая разновидность сканеров кредиток — те, что размещаются на терминалах продаж в магазинах. Но это скорее исключение, чем правило — риски для злоумышленников велики, а шанс быть пойманными высок.

Внутренние — те, что располагаются в самих слотах для считывания карт или каким-то образом размещаются еще глубже в электронном устройстве. В некоторых случаях злоумышленники просверливают отверстия в нужном месте, размещая в корпусе скиммер и подключая его к инфраструктуре общей системы. Есть и разновидность устройств, которые считывают характеристики транзакций — их умельцы подключают к электронной начинке банкомата.

Сетевые скиммеры — их располагают в сетевом оборудовании, к которому подключается банкомат. Если сотрудники банка или другой организации, где расположен банкомат, достаточно неосторожны, это не так сложно сделать.

Другие разновидности — среди них есть как экзотические, которые располагаются, например, в дверях банков, так и вполне обычные, которые просто выглядят и действуют не так, как прочие системы подобного рода.

Чаще всего преступники используют накладные и внутренние разновидности скиммеров — дело в том, что их сложно обнаружить. К слову, скиммер — это еще не все, злоумышленникам часто нужны и пинкоды клиентов банков. Их преступники получают при помощи миниатюрных видеокамер, которые размещаются где-то рядом с банкоматом или на нем же, в незаметном месте. Понятно, что и камеры тоже маскируются, чтобы их нельзя было заметить.

Так вот, SkimReaper, устройство для борьбы со скиммерами, предназначено для работы с накладными и внутренними системами. Схема девайса содержит сенсор, способный определить изменения магнитного поля, которые возникают во время считывания карты. Как правило, банкомат считывает карту один раз. Если же SkimReaper определяет два и больше неожиданных изменений конфигурации магнитного поля, то устройство сигнализирует об обнаружении скиммера.

Все это — не теория, а практика, гаджет был протестирован при проверке ряда банкоматов. Рейды проводились с офицерами полиции Нью-Йорка, которые помогали регистрировать нарушения и в оперативном режиме ликвидировать скиммеры. Как оказалось, КПД SkimReaper составляет около 100%. Сейчас полицейские начинают активно использовать предоставленные исследователями устройства для обнаружения скиммеров. Разработчики антискиммеров говорят, что спрос со стороны полиции настолько велик, что они просто не успевают их производить.

Но как бы там ни было, а плюсов от использования такой системы огромное количество. Дело в том, что если выявлять скиммеры в оперативном режиме, почти сразу после установки, то у преступников может не хватить времени или ресурсов для создания новых устройств. Это высокотехнологичные устройства, которые работают по сложным алгоритмам и имеют довольно необычную конструкцию. Воссоздать изъятый девайс в оперативном режиме не всегда получается, так что хакеры остаются не удел.

Надо думать, что с увеличением популярности скиммеров преступники значительно снизят активность. С другой стороны, могут быть созданы устройства нового типа, которые научатся обманывать SkimReaper.

ссылка на оригинал статьи https://habr.com/post/420443/