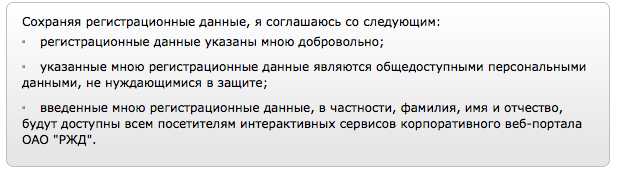

По сути РЖД снимает с себя ответственность за утечку/распространение персональных данных пользователей. Как обстоят дела с безопасностью на практике показано под катом.

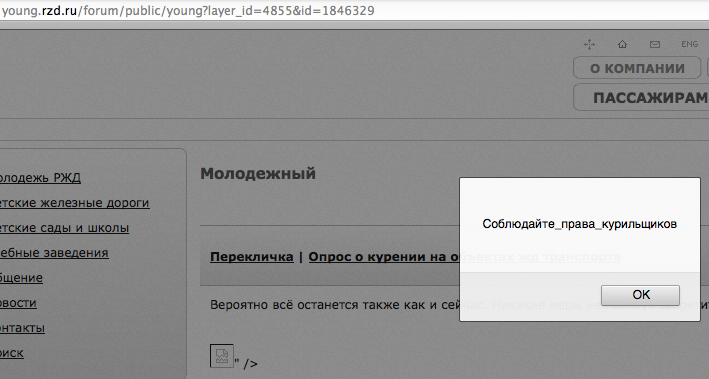

Для начала я решил погуглить и как результат нашел хранимый XSS за 5 минут. Стало немного смешно. Код google dork следующий:

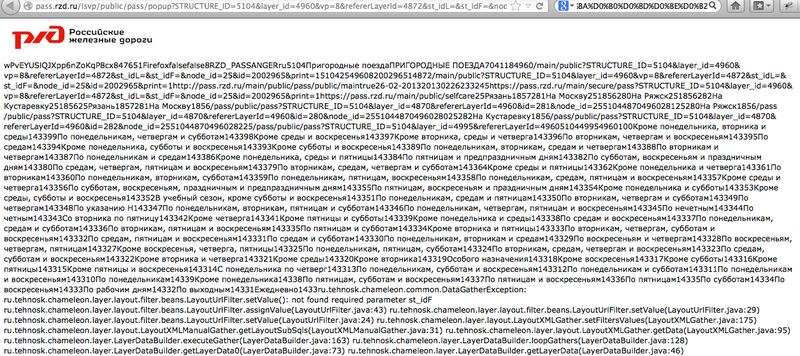

site:rzd.ru intext:alert(site:rzd.ru intext:xssНашлись XSS, оставленные доброжелателем, проявляющиеся по следующим адресам

XSS1

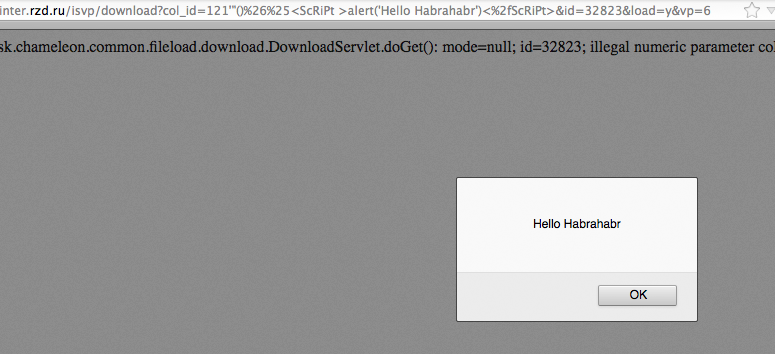

Также можно посмотреть на XSS по следующему адресу

<a href=«inter.rzd.ru/isvp/download?col_id=121‘»()%26%25

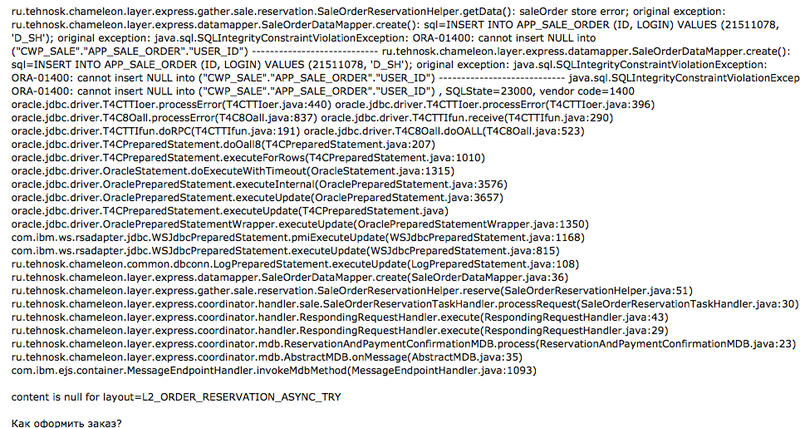

Ситуация с защитой от XSS в принципе ясна, можно перейти и к SQL раскопкам. Для начала пройдемся по google dork:

site:rzd.ru intext:sql

site:rzd.ru intext:oracle.jdbc.driver

site:rzd.ru CWP_SALE

site:rzd.ru SaleOrderDataMapper

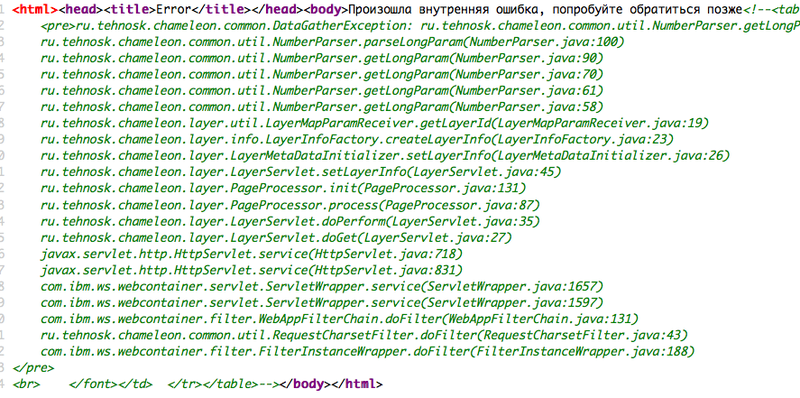

А тут уже не смешно. Куча stacktrace с кодом реальных SQL запросов и такая же куча пользователей жалующихся на неработающую систему. Я считаю, что это уже перебор, когда пользователи обмениваются с stacktrace в попытках купить билет.

Ну можно и просто упасть

Там где stacktrace не видны на первый взгляд, они видны в комментариях.

Кто проводит аудит и пентест для РЖД?

Опять-таки, хочу напомнить, что я не призываю к совершению противозаконных действий, я просто констатирую факт, что ИБ на бумаге недостаточно для каких-либо гарантий. Так же как и при сборке машины по ГОСТу, нет гарантий, что при крэш-тесте маникен не будет разорван. Именно поэтому добросовестные производители машин проводят крэш-тесты.

Хочется поблагодарить @SoLatiK за помощь в полуночных раскопках и попросить для него инвайта на kvvky@mail.ru Думаю, он еще не раз сможет порадовать аудиторию Хабра.

ссылка на оригинал статьи http://habrahabr.ru/post/170869/

Добавить комментарий