Механизмы контроля сетевого трафика

Работа любого сетевого экрана основана на блокировании (deny) или разрешении (permit) трафика на основе предопределённых правил. Check Point использует следующие технологии для разграничения трафика:

- фильтрация пакетов (packet filtering);

- проверка состояния соединения (stateful inspection);

- интеллектуальный анализ приложений (application intelligence).

Фильтрация пакетов

Сообщения в сети делятся на пакеты, в которых описаны ip-адрес назначения и, собственно, сами данные. Пакеты передаются поочерёдно и часто по разным маршрутам. Когда пакеты достигают адреса назначения они формируются в понятные вышестоящим протоколам сообщения.

Фильтрация пакетов является основной функцией любого сетевого экрана, функционирующая на 3 (network) и 4 (transport) уровнях модели OSI. В общем, типичное правило сетевого экрана включает следующие элементы:

- ip адрес источника (source address);

- ip адрес получателя (destination address);

- порт источника (source port);

- порт получателя (destanation port);

- протокол.

Фильтрация пакетов — самая примитивная функция сетевого экрана, т. к. не анализируются сами данные.

Проверка состояния соединения

Проверка состояния соединения — технология разработанная и запатентованная компанией CheckPoint, дополнительно включает в себя просмотр данных пакета на 4 уровне, а не только чтение информации из заголовка. В ходе работы составляется таблица соединений для анализа текущих подключений. Таблица соединений используется для сбора информации, необходимой для корректного инспектирования пакетов. Например, проверка состояния соединения, обеспечивает защиту от сканирования портов путём блокировки всех портов до тех пор пока не будет запрошен необходимый.

Интеллектуальный анализ приложений

Интеллектуальный анализ приложений — набор дополнительных функций, интегрированных в сетевой экран и систему предотвращения вторжений (IPS), которые имеют возможность определять и предотвращать сетевые атаки на высших уровнях модели OSI.

Установка модулей CheckPoint

Сетевой экран CheckPoint может работать на операционных системах: Windows, Solaris, SPLAT, IPSO, GAiA.

SPLAT — ОС, основанная на RedHat Linux;

IPSO — ОС, установленная на сетевых экранах Nokia, подразделение которой было выкуплено компанией CheckPoint;

GAiA — новая ОС, объединяющая возможности SPLAT и IPSO.

Рассмотрим установку сетевого экрана на ОС SPLAT.

После загрузки с cdrom видим приветствие, которое сообщает нам, что если в течение 90 секунд не будет нажат эникей, то установка прекратится. Нажимаем эникей, переходим к следующему окну.

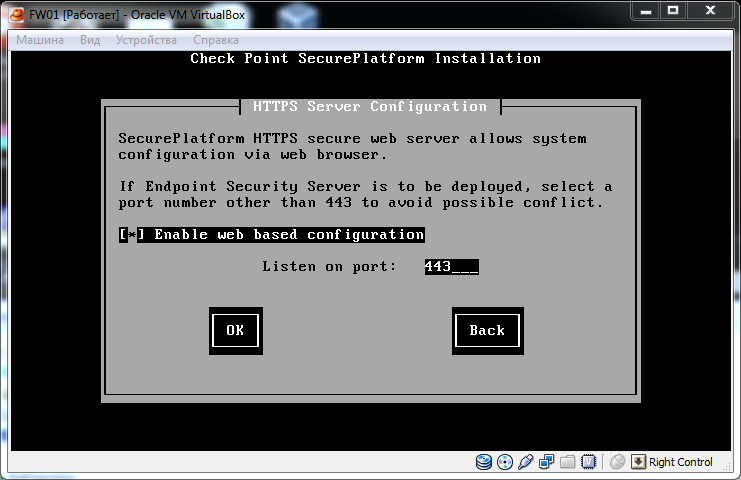

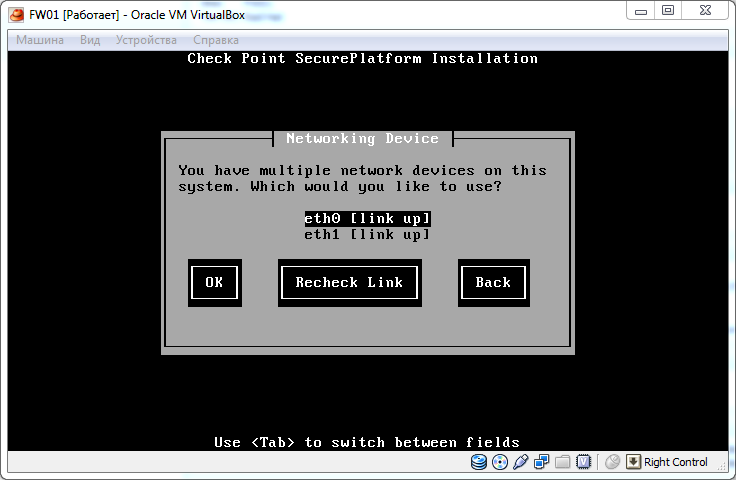

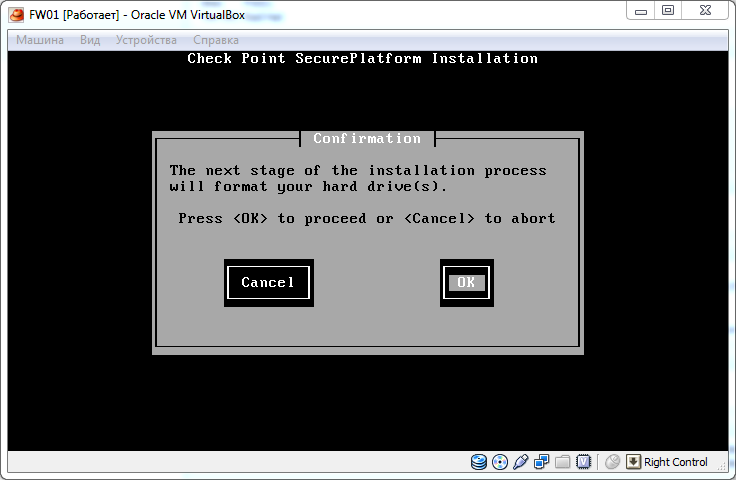

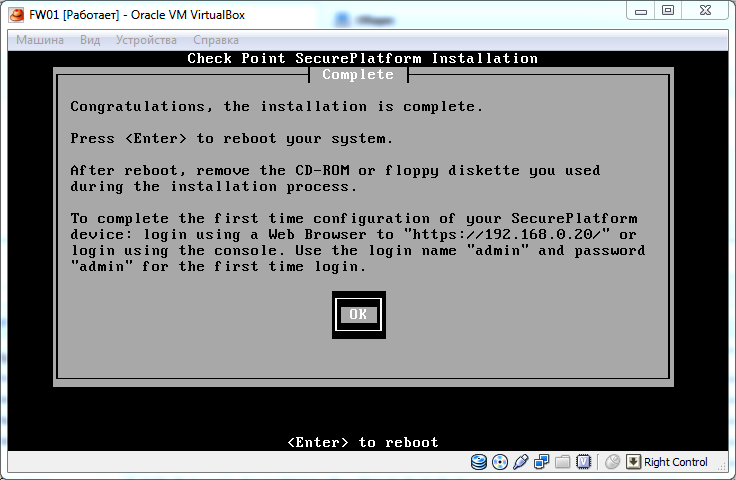

Далее представлены скриншоты процесса установки. Комментарии излишни.

На этом основная часть установки завершена. По-умолчанию, при установке логин admin, пароль admin.

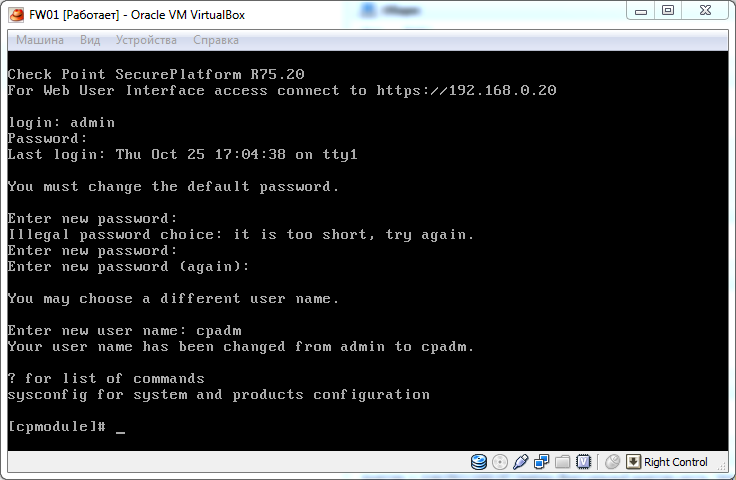

После перезагрузки будет предложено поменять логин и пароль:

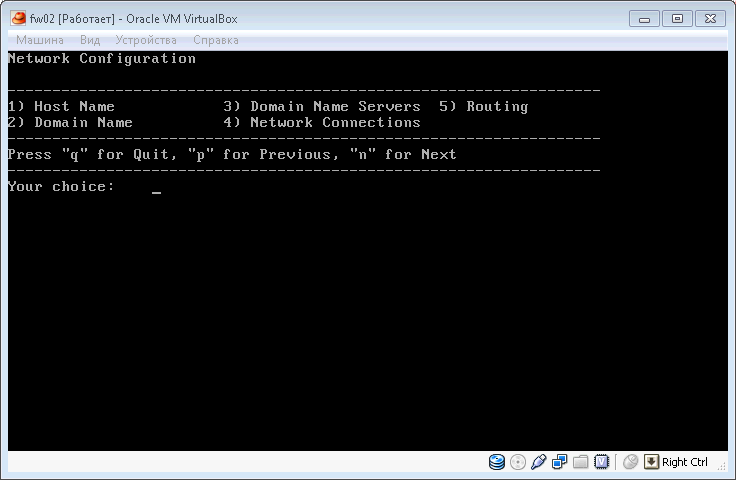

cpconfig — утилита, используемая для мелкой настройки операционной системы. Если в сети отсутствует DHCP сервер, то необходимо вручную указать IP адреса. Запускаем cpconfig, нажимаем N.

Выбираем пункт 4: Network Connections, далее Configure Connections, конфигурируем ip-адреса интерфейсов.

Далее нам необходимо настроить требуемый функционал модулей. Для этого заходим на веб-интерфейс по указанному выше адресу по протоколу https, вводим учётные данные и попадаем в мастер установки. Нажимаем Next, попадаем в окошко, где можно отредактировать конфигурацию дополнительных сетевых адаптеров. Следующий пункт — конфигурация маршрута по умолчанию, далее описание DNS серверов, доменного имени, настройки времени, настройка возможностей менеджмента через telnet/ssh.

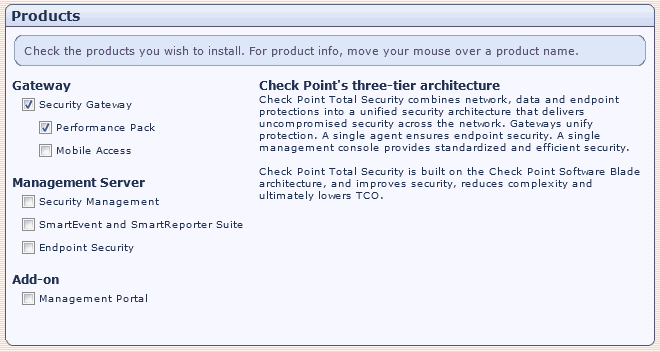

Следующий пункт — выбор продуктов для установки.

Сетевой экран CheckPoint состоит из двух основных частей: модуль управления (Management Server) и, собственно, сам сетевой экран (Gateway). Эти части в свою очередь так же подразделяются по функционалу, как видно на рисунке. В идеале каждый продукт должен быть установлен на отдельном сервере. Мы приблизимся к идеалу и установим Security Gateway вместе с Perfomance Pack на одном сервере, и Management Server с модулем Security Management на другом.

Ставим галки, два раза нажимаем Next.

Далее необходимо ввести ключ инициализации для протокола SIC (Secure Internal Communication). Протокол SIC используется для взаимодействия между сервером управления и модулями CheckPoint, он нам понадобится в дальнейшем. Два раза вводим любую последовательность символов и нажимаем Next. Для запиливания установки продуктов нажимаем Finish.

Всё, процесс установки завершился.

Аналогичным образом необходимо установить модуль управления Management Server.

Подключение к серверу управления

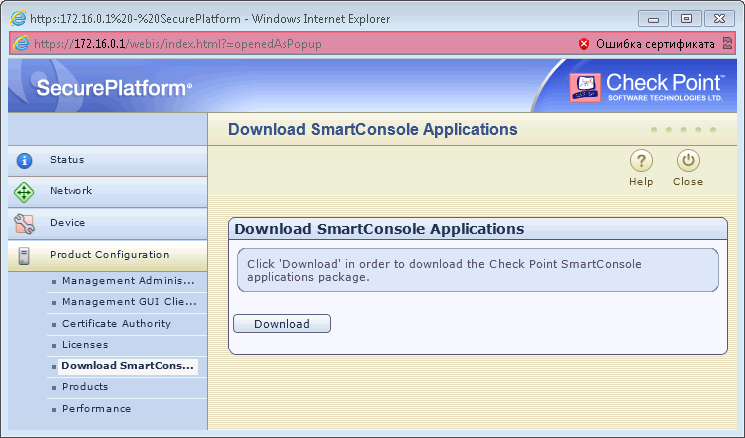

Для подключения к серверу управления требуется клиент, который можно скачать с самого севера через web-интерфейс. Клиент находится в группе Product Configuration, далее Download SmartConsole.

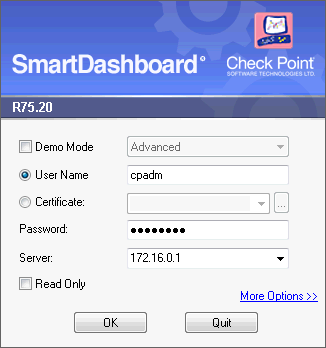

После скачивания клиент необходимо установить. Все галочки оставить по-умолчанию. Основные настройки сетевого экрана производятся через клиента SmartDashboard.

Конфигурирование модулей Check Point

В нашей лабораторной работе будет использована следующая топология:

Сети:

192.168.0.0/24 — сеть для взаимодействия модуля управления и сетевого экрана;

172.16.0.0/24 — сеть для управления устройствами по ssh/web;

10.0.0.0/24 — внутренняя сеть предприятия;

1.1.1.1/30 — интерфейс в Интернете.

После подключения к серверу управления в дереве Network Objects присутствует только сам сервер управления, в моём случае его имя FWM.

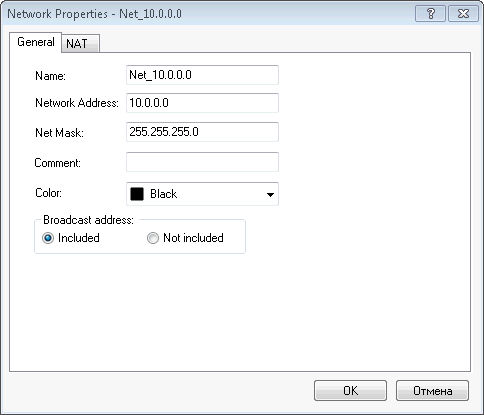

Опишем внутренние сети нашего сетевого экрана, они нам понадобятся в дальнейшем. В разделе Network Objects нажимаем правой кнопкой мыши по пункту Networks и добавляем сеть. Так необходимо сделать со всеми сетями, кроме внешней.

Для управления сетевыми экранами их необходимо добавить к серверу управления.

Для этого щелкаем правой кнопкой мыши по пункту Network Objects, далее пункт Security Management/Gateway, выбираем Classic Mode режим.

Заполняем пункты Name, IP address.

Для установки доверительной связи нужен ключ протолка SIC, который мы вбили при установке модуля сетевого экрана. Если вы по какой-то причине забыли ключ, его можно перебить через веб-интерфейс ( Product Configuration -> SIC).

Нажимаем кнопку Communication и вводим ключ, далее нажимаем кнопку Initialize. Связь установлена.

Теперь можно считать конфигурацию сетевого экрана автоматически. Нажимаем кнопку Get для считывания версии и ПО сетевого экрана. Во вкладке Network Security ставим одну галочку Firewall. Этого будет достаточно.

Переходим к пункту Topology в левом столбце. Нажимаем кнопку Get для считывания топологии.

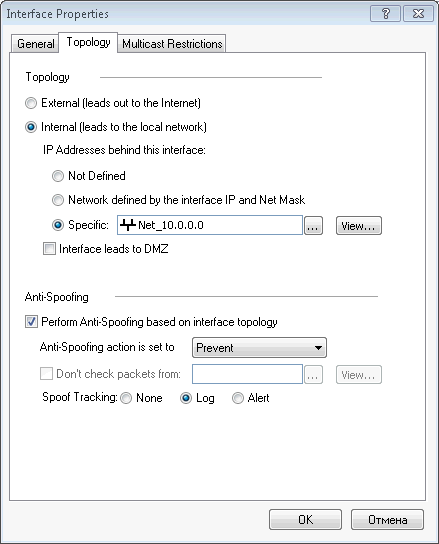

Для работы функции anti-spoofing (защита от подмены ip адресов) необходимо указать тип интерфейса: внешний или внутренний и определить сети, которые могут работать через этот интерфейс. Выбираем интерфейс и нажимаем кнопку Edit.

Во вкладке Topology указываем тип интерфейса и определяем сеть, которая будет через него работает. Так же можно указать предварительно созданную группу сетей или хостов.

Два раза нажимаем Ok. Сетевой экран добавился.

Теперь создадим несколько правил. Во-первых добавим Clean-Up правило для запрещения всего. В основном меню выбираем пункт Rules, далее Add rule, Below. Столбец Action меняем на drop (reject). При выборе drop пакет дропается (съедается), отправитель про это не узнает, а при выборе reject пакет отбрасывается, о чём уведомляется отправитель.

Все непонятные пункты оставляем по умолчанию. На этапе первоначальных тренировок вполне достаточны столбцы Source, Destination и Service.

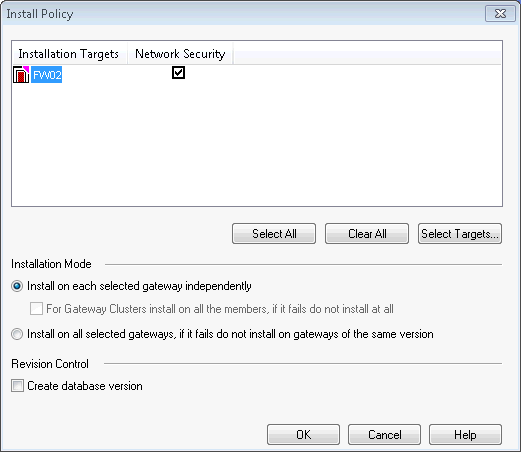

После создания правил их необходимо проинсталлировать на сетевые экраны. В главном меню выбираем пункт Policy, далее Install Policy.

Нажимаем кнопку Ok для начала инсталляции.

На этой мажорной ноте завершаем нашу лабораторную работу. Если тема настройки CheckPoint будет актуальна для уважаемого сообщества, продолжу публиковать посты про настройку сетевого экрана.

ссылка на оригинал статьи http://habrahabr.ru/post/156207/

Добавить комментарий