Атомные и гидроэлектростанции, нефте- и газопроводы, заводы, транспортные сети (метро и скоростные поезда), а также многие другие жизненно важные для человечества системы управляются с помощью различных компьютерных технологий.

Атомные и гидроэлектростанции, нефте- и газопроводы, заводы, транспортные сети (метро и скоростные поезда), а также многие другие жизненно важные для человечества системы управляются с помощью различных компьютерных технологий.

Широкий интерес к защищенности промышленных систем возник после серии инцидентов с вирусами Flame и Stuxnet, которые стали первыми ласточками эпохи кибервойн. В России же есть еще один повод обратить внимание на защищенность подобных систем — новые требования регуляторов, направленные на повышение безопасности АСУ ТП (ICS/SCADA/PLC).

Для выбора адекватных мер безопасности необходимо понимать, какими возможностями обладает киберпреступник и какие векторы нападения он может использовать. Чтобы ответить на эти вопросы эксперты Positive Technologies провели исследование безопасности АСУ ТП (ICS/SCADA). Результаты под катом.

Объектом исследования стали уязвимости, обнаруженные с 2005 г. по 1 октября 2012 г. Коротко по результатам анализа можно отметить несколько фактов:

- За несколько месяцев 2012 года было найдено больше уязвимостей АСУ ТП чем за весь предыдущий год: происходит стремительный рост их числа.

- Проблемы, как и всегда, обнаруживаются в самых популярных продуктах, и около 65% уязвимостей являются серьезными или критическими.

- США и Европа лидируют по числу доступных из интернета систем АСУ ТП, при этом 40% всех доступных извне SCADA-систем уязвимы и могут быть взломаны.

- Большинство проблем безопасности доступных из Интернета систем АСУ ТП связаны с ошибками конфигурации (это, например, стандартные пароли) и отсутствием обновлений.

Но обо все по порядку.

Востребованность систем АСУ ТП в России

Приблизительно представить доли различных производителей на рынке систем АСУ ТП можно, оценив востребованность специалистов, обладающих опытом работы с той или иной системой, протоколом, технологией или программой. В качестве основы для анализа была взята статистика базы вакансий hh.ru. Наиболее востребованными оказались специалисты, имеющие опыт работы с решениями компании Siemens. Четыре из шести самых распространенных продуктов относятся к семейству Siemens SIMATIC:

- Step 7 — разработка систем автоматизации на основе PLC(около 22,05%),

- WinCC и WinCC Flexible — создание человеко-машинного интерфейса (18,11% и 3,94% соответственно),

- PCS S 7 — построение комплексных систем автоматизации (7,87%).

В пятерку лидеров также входят InTouch HMI компании Wonderware (12,6%) и пакет ПО Genesis от Iconics (5,51%).

Если рассматривать технологии передачи данных, то наиболее популярными из них являются Modbus (RTU и TCP/IP) и Profibus/Profinet, занимающие примерно по 33%. Далее идет OPC (25%).

Среди всех используемых с АСУ ТП операционных систем с большим отрывом лидирует Microsoft Windows, опыт работы с которой требуется в большинстве объявлений в этой сфере. Знания QNX и FreeRTOS указаны лишь в незначительном количестве вакансий.

В сегменте программируемых логических контроллеров (ПЛК, PLC) чаще всего ищут специалистов по решениям Siemens (примерно 31%). Далее следуют продукты Schneider Electric (11%), ABB (9%), Allen-Bradley (7%) и Emerson (5%).

Анализ уязвимостей

Уязвимости часто публикуются без согласования с разработчиками, поэтому для нашего исследования мы использовали данные из различных источников, таких как базы знаний уязвимостей (vulnerability database) и уведомления производителей, сборники эксплойтов (exploit pack), доклады специализированных мероприятий, публикации на тематических сайтах и в блогах.

Интересно отметить, что в период с 2005 года до начала 2010 года было обнаружено лишь 9 уязвимостей в системах АСУ ТП, а уже после появления червя Stuxnet и последовавшей за этим шумихи за 2011 год было найдено уже 64 уязвимости. За первые восемь месяцев 2012 года стало известно о 98 новых уязвимостей: это больше, чем за все предыдущие годы.

Наибольшее количество уязвимостей (42) за отчетный период было обнаружено в компонентах АСУ ТП производства компании Siemens. На втором месте — системы Broadwin/Advantech (22). На третьем — Schneider Electric (18). Подобная картина в случае с АСУ ТП, как и вообще в информационных технологиях, объясняется тем, что наибольшее количество уязвимостей обнаруживается в самых распространенных решениях. Кроме того, ряд производителей лишь недавно начали активно заниматься поиском и устранением уязвимостей в своих продуктах (примером может служить Siemens ProductCERT).

Уязвимости по типу программно-аппаратных компонентов АСУ ТП

Наибольший интерес для злоумышленников представляют такие составляющие АСУ ТП, как SCADA и человеко-машинного интерфейс (HMI), в которых обнаружено 87 и 49 уязвимостей соответственно. В программируемых логических контроллерах различных производителей за отчетный период было найдено 20 уязвимостей.

Типы уязвимостей

Почти треть уязвимостей (36%) связана с переполнением буфера (Buffer Overflow). Данная проблема безопасности позволяет злоумышленнику не только вызвать аварийное завершение или «зависание» программы, что ведет к отказу в обслуживании, но и выполнить произвольный код на целевой системе. Если же сложить все типы уязвимостей, эксплуатация которых позволяет хакеру запустить выполнение кода (например, переполнение буфера, удаленное выполнение кода), то получится доля около 40% всех уязвимостей. Стоит отметить и большое количество проблем с аутентификацией и управлением ключами (Authentication / Key Management) — почти 23%.

Доля устраненных уязвимостей АСУ ТП

Большинство недостатков безопасности (81%) были оперативно ликвидированы производителями — еще до того, как сведения о них становились широко известны, или в течение 30 дней после нескоординированного разглашения информации. Однако примерно каждая пятая уязвимость «закрывалась» с серьезной задержкой, а в некоторых случаях так и не была устранена.

Наглядное представление о том, насколько серьезно относятся к проблемам информационной безопасности различные производители АСУ ТП, дает доля «закрытых» уязвимостей. Например, Siemens устранил и выпустил обновления для 92% уязвимостей, тогда как Schneider Electric ликвидировала только чуть больше половины (56%) обнаруженных проблем.

Доступность сведений или ПО для проведения атаки

Наличие в открытом доступе готового средства для эксплуатации уязвимости или информации о ней значительно повышает вероятность успешной атаки. На данный момент для 35% всех представленных в АСУ ТП уязвимостей существуют эксплойты, которые распространяются в виде отдельных утилит, входят в состав пакетов ПО для пентестов либо описаны в уведомлениях об уязвимости. Аналогичный показатель для прочих IТ-систем в разы меньше.

Как правило, количество опубликованных уязвимостей коррелирует с количеством опубликованных эксплойтов. В период с начала 2011 года по сентябрь 2012 года было опубликовано 50 эксплойтов — в шесть раз больше, чем за шесть лет с 2005-го по 2010 год.

Относительно небольшое количество эксплойтов, появившихся в 2012 году, объясняется двумя факторами:

- упорядочиванием взаимоотношений между производителями АСУ ТП и исследователями, политика ответственного разглашения;

- традиционной задержкой между публикацией уязвимости и выходом эксплойта (его разработка требует дополнительных затрат).

Степень риска обнаруженных уязвимостей

Почти 65% всех уязвимостей относятся к высокой (значение CVSS v. 2 Base Score > 6,5) или критической степени риска (доступен эксплойт).

Впрочем, отсутствие известного способа реализации атаки снижает вероятность нападения, но не исключает его полностью, поскольку кибератаки на промышленные объекты проводятся с привлечением опытных специалистов высокого уровня, которым зачастую попросту не нужны «эксплойт-паки» и прочие популярные инструменты.

Неустраненные уязвимости АСУ ТП

Уязвимости, для которых уже есть эксплойт, но еще не выпущено исправление, представляют наибольшую опасность, так как для проникновения в систему злоумышленнику не нужны глубокие знания и длительная подготовка. Любой школьник, решивший похулиганить, может стать причиной огромного ущерба. Наихудшая ситуация здесь складывается для продуктов АСУ ТП компании Schneider Electriс: обнаружено 6 открытых уязвимостей. На втором месте компания General Electric (три уязвимости), третье место поделили Advantech/Broadwin и Rockwell Automation — у них по одной открытой уязвимости.

Распространенность систем АСУ ТП в Интернете

Чтобы понять, в какой мере все эти уязвимости могут быть использованы злоумышленником, было проведено исследование сети Интернет на предмет наличия уязвимых систем АСУ ТП. Поиск и проверка версий систем осуществлялась методами пассивного анализа с использованием поисковых машин (Google, Yahoo, Bing) и специализированных баз знаний, таких как ShodanHQ, Every Routable IP Project. Полученная информация анализировалась с точки зрения наличия уязвимостей, связанных с управлением конфигурацией и установкой обновлений.

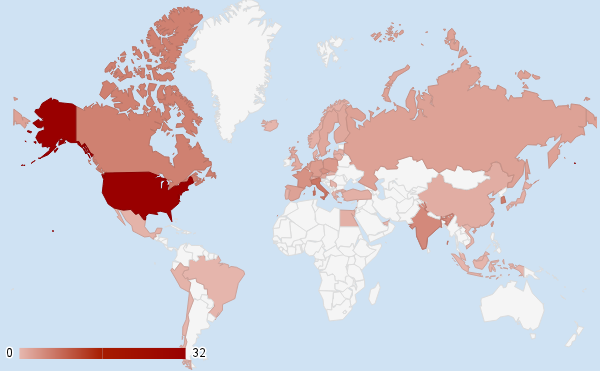

Почти треть систем АСУ ТП, к элементам которых есть доступ из сети Интернет, расположены в США (31,3%). Второе место с большим отрывом занимает Италия (6,8%), замыкает тройку Южная Корея (6,2%). Россия расположилась на 12 позиции с 2,3%, а в КНР находятся только 1,1% всех видимых из глобальной сети систем АСУ ТП.

Результаты ожидаемы, поскольку количество доступных систем напрямую зависит от степени автоматизации инфраструктуры.

Типы систем АСУ ТП

Чаще всего в глобальной сети присутствуют различные компоненты SCADA-систем (включая HMI). На их долю приходится 70% всех обнаруженных объектов. Еще 27% доступных компонентов АСУ ТП — это программируемые логические контроллеры. В 3% случаев были обнаружены различные сетевые устройства, используемые в сетях АСУ ТП (Hardware).

Типы уязвимостей

Самые распространенные недостатки безопасности (выявлены в 36% случаев) связаны с ошибками конфигурации. Сюда относятся и некорректная парольная политика (например, использование стандартных инженерных паролей), доступ к критической информации, ошибочное разграничение полномочий. Четверть уязвимостей связана с отсутствием необходимых обновлений безопасности.

Доля уязвимых систему АСУ ТП в различных странах и регионах

Больше всего уязвимых систем АСУ ТП, которые «видны» из Интернета, — в Швейцарии (100%). Далее идет Чехия (86%), на третьем месте Швеция (67%). В России уязвима ровно половина доступных извне систем АСУ ТП.

Меньше всего заботятся о безопасности АСУ ТП в Европе: в этом регионе уязвимы 54% систем промышленной автоматизации. На втором месте Северная Америка (39%), затем Азия (32%), где существенную роль играют небезопасные объекты Тайваня и Южной Кореи.

ссылка на оригинал статьи http://habrahabr.ru/company/pt/blog/157589/

Добавить комментарий