В начале ноября 2012 года ударная бригада PositiveTechnologies имела неосторожность принять приглашение организаторов и выступить на конференции Power of Community (POC) в Сеуле (Южная Корея). Пока впечатления не развеялись, хочу поделиться тем, как делается безопасность в Стране утренней свежести.

В начале ноября 2012 года ударная бригада PositiveTechnologies имела неосторожность принять приглашение организаторов и выступить на конференции Power of Community (POC) в Сеуле (Южная Корея). Пока впечатления не развеялись, хочу поделиться тем, как делается безопасность в Стране утренней свежести.

Под катом много фото.

Конференция POC является крупнейшим региональным ИБ-событием, собравшим более 300 специалистов из Кореи, Китая, Японии и других близлежащих стран. В этом году мероприятие проводится в седьмой раз.

Сайт конференции: http://www.powerofcommunity.net

Хэштег в Твиттере: #POC2012

Немало на площадке и европейцев, которых хромая судьба занесла в регион. Русских в этот раз приехало трое: Сергей Гордейчик (я) и Глеб Грицай из Positive Technologies, а также AlexandrPolyakov из Digital Security.

Однако русскоговорящего народу было гораздо больше. От Андрея Костина (roots src=USSR) до ex-NSA Тома Кридона из iDefence — победителя Drinking Hell.

Внезапно Tao Wan из Китайского IBM устроил с нами сногсшибательную караоке-сессию («Черный ворон», «Подмосковные вечера» и проч.). Так вот и понимаешь, что Россия — дальневосточная держава.

Power of XX

Конференция проводится в один поток. Параллельно, в отдельной комнате, проходят несколько хакерских активностей.

Кроме различных гиковских конкурсов а-ля слепое программирование и битва оверклокеров, в этом году организаторы преподнесли настоящий сюрприз — соревнования CTF, в которых принимали участие только девушки.

Лично принять участие в соревновании и оценить сложность заданий я очевидно не мог по причине неподходящего набора хромосом, но HexView, Burp и OllyDbg на экранах ноутбуков промелькивали, что хорошо.

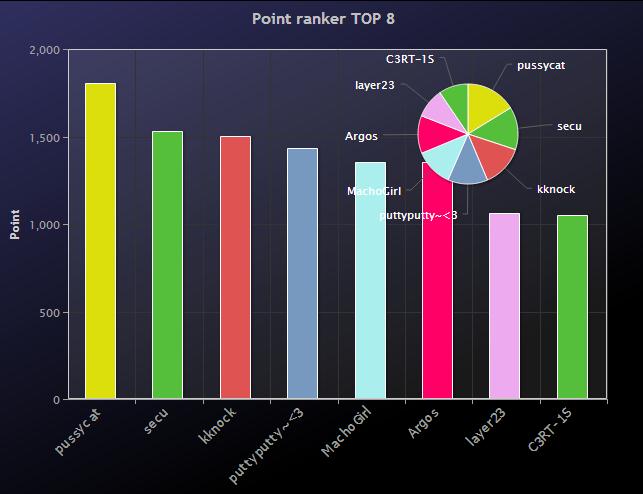

Победила в соревнованиях команда Pussy Cat немного обойдя secu.

Доклады

Программа конференции ориентирована на практические аспекты информационной безопасности, однако организаторы не придерживаются какой-то «генеральной линии партии» и просто включают в нее доклады лучших экспертов со всего мира.

Местные особенности — ряд выступлений шел на корейском и китайском языках, что несколько усложняло понимание. Если же оказывалось, что и слайды представляли собой полное иероглифов произведение каллиграфического искусства, то мне оставалось лишь вылавливать докладчиков после выступления, благо площадка небольшая.

Отсюда вывод: делаем слайды на английском.

Персонально мне очень понравилось выступление Tao Wan о китайской хакерской сцене (чуть подробнее в заметке). Отличная связка докладов была посвящена Windows 8. После того как Chengyun Chu из Microsoft выступил с обзором новых встроенных средств защиты новой ОС и заявил, что писать эксплойты для нее будет очень сложно, MJ0011 продемонстрировал некоторые техники обхода и, насколько я понял, упомянул SMEP, с которым мы уже немного игрались.

Неплохой доклад Luigi Auriemma и Donato Ferrante об атаках на онлайн-игры. Парочка 0day в Call of Duty наверняка заинтересует всех читеров. Для Luigi это было первое выступление на большой сцене, и он слегка нервничал. Пришлось проводить экстренные консультации по борьбе с «плохим адреналином». Надеюсь, что помогло.

Ссылки: http://www.techhive.com/article/2013725/researchers-uncover-hole-in-call-of-duty-modern-warfare-3.html, http://revuln.com/files/ReVuln_CoDMW3_null_pointer_dereference.pdf

Кстати, Donato и Luigi решили объединиться и организовать компанию [Re]Vuln. Это просто великолепно, когда талантливые люди собираются вместе и делают что-то новое. Удачи, парни!

Andrei Costin изменил своим любимым принтерам и рассказал про систему безопасности диспетчерской связи ADS-B. Точнее о полном отсутствии какой-либо системы безопасности. Подделка координат воздушного судна, ложные сообщения о неполадках и террористической угрозе — все это доступно для неленивого человека.

Железо продается, софт — open source. Подробнее: http://www.andreicostin.com/papers/adsb_blackhat12us_slides.pdf, http://www.forbes.com/sites/andygreenberg/2012/07/25/next-gen-air-traffic-control-vulnerable-to-hackers-spoofing-planes-out-of-thin-air/

О нас любимых

Тему развития сценария «Крепкий орешек — 4» продолжили мы с Глебом Грицаем.

Доклад SCADA Strangelove: How I Learned to Start Worrying and Love Nuclear Plants суммировал текущие результаты исследований нашей компании в области безопасности АСУ ТП. Кроме пары десятков новых уязвимостей в PLC/SCADA/HMI, включая Siemens SIMATIC WinCC, были представлены утилиты PLCScan, модуль для Metasploit «WinCC Harvester» и подход безагентного client-side fingerpring систем с ПО HMI, бороздящих просторы Интернета на основе Surfpatrol. Подробнее о релизах можно узнать здесь.

Сразу после выступления мы получили приглашение на AV Tokyo. Это, как мне кажется, является признаком того, что мы не зря копали код промышленных систем и носили каски на аудитах.

К сожалению, от возможности выступить в столице Страны восходящего солнца мне пришлось отказаться, поскольку на этой неделе компания Positive Technologies празднует свое десятилетие, и, вместо того, чтобы зажигать вместе с японским хакерским сообществом, мне придется отдуваться в Москве на корпоративе.

Ну да ладно. Зато я увидел буклет о MaxPatrol на корейском, что внушает.

Power of Community

К сожалению, мне не удалось сразиться за честь русского народа в Drunking Hell, я застал только приготовления.

Но Глеб не подкачал и занял почетное третье место.

Корея

Отдельно хотелось сказать пару слов о корейской кухне. Для меня, урожденного хабаровчанина, который вырос на ким-чхи, «корейской» морковке и сушеных кальмарах, не говоря уж об основе студенческого рациона — Дошираке, визит в Корею — это именины сердца и праздник живота. Вкусненько накормят везде, от «мишленовского» ресторана до уличного лотка. Хотя не стоит забывать, что по-корейски «вкусно» и «остро» — практически синонимы.

Я часто слышу о красоте московского метрополитена. Друзья, вы видимо не были в сеульской подземке!

В целом Сеул поражает эклектичным сочетанием небоскребов, буддистских храмов, высокотехнологичных гаджетов и упражнений традиционной гимнастики в метро, на улице и вообще повсюду…

Я покинул POC2012 с массой идей, кучей новых знакомств и легким сожалением. Значит все прошло отлично!

Огромное спасибо организаторам и лично Vangelis, докладчикам и всем участникам за замечательное событие!

P. S. В самолете из Сеула в Москву Глеб и Александр немного побаловались с мультимедиа-системой AirBus.

SOMETHING WICKED THIS WAY COME!

P. P. S. Несколько ссылок на статьи, написанные по мотивам нашего доклада:

ссылка на оригинал статьи http://habrahabr.ru/company/pt/blog/159347/

Добавить комментарий