Представители компании оповестили вендора и взяли тайм-аут на пару недель перед раскрытием деталей уязвимости. Время вышло, некоторые подробности были раскрыты и оказалось, что не только Cisco Linksys уязвима. Вот только часть вендоров, где присутствует уязвимость:

- Broadcom,

- Asus

- Cisco

- TP-Link

- Zyxel

- D-Link

- Netgear

- US Robotics

Речь идёт о сразу нескольких уязвимостях, которые кроются в ряде реализаций протокола UPnP и SSDP (основанные на Intel/Portable UPnP SDK и MiniUPnP SDK):

- CVE-2012-5958

- CVE-2012-5959

- CVE-2012-5960

- CVE-2012-5961

- CVE-2012-5962

- CVE-2012-5963

- CVE-2012-5964

- CVE-2012-5965

- CVE-2013-0229

- CVE-2013-0230

Уязвимости позволяют вызвать отказ в обслуживании или выполнить произвольный код на устройстве без авторизации. А т.к. многие роутеры взаимодействуют с UPnP через WAN, это делает их уязвимыми не только к атаке из локальной сети, но и из удалённых сетей. Т.е. практически с любого компьютера Интернета. Уязвимыми могут оказаться не только роутеры, но вообще любое оборудование, использующее UPnP: принтеры, медиа-серверы, IP-камеры и т.д. Т.е. речь идёт о миллионах устройств!

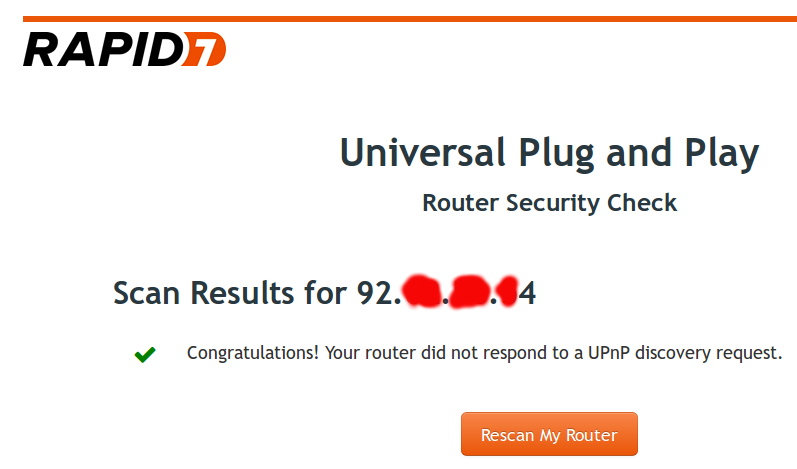

Компания rapid7 выпустила сканер для проверки своих устройств на наличие уязвимостей.

Проверяется IP-адрес с которого пришёл пользователь. Т.е. ввести произвольный адрес для проверки не получится.

Оффлайн версию сканера уязвимости можно скачать по этой ссылке. Данный сканнер поддерживает только ОС Microsoft Windows. Пользователи Mac OS X и Linux могут использовать Metasploit для этой цели. Пример использования Metasploit:

$ msfconsole

msf>

msf > use auxiliary/scanner/upnp/ssdp_msearch

msf auxiliary(ssdp_msearch) > set RHOSTS 192.168.0.0/24

msf auxiliary(ssdp_msearch) > run

ответ будет примерно такой:

[*] 192.168.0.9:1900 SSDP Net-OS 5.xx UPnP/1.0 | http://192.168.0.9:3278/etc/linuxigd/gatedesc.xml [+] 192.168.0.254:1900 SSDP miniupnpd/1.0 UPnP/1.0 | vulns:2 (CVE-2013-0229, CVE-2013-0230)

На текущий момент известно, что TP-LINK выпустила бета-версию прошивки, которая закрывает уязвимость в оборудовании TD-W8960N. К концу февраля планируют выпустить официальную прошивку.

Ссылки по теме:

1. Список устройств, где подтверждено наличие уязвимостей

ссылка на оригинал статьи http://habrahabr.ru/post/168613/

Добавить комментарий