Согласно этой записи, его партнер Brandon Wilson наткнулся на тайваньский FTP-сервер одного из вендоров (по некоторым источникам вендором является компания Jetway). На данном FTP-сервере, среди различных файлов, были обнаружены в открытом доступе: внутренняя почтовая переписка, системные образы, фотографии, персональная информация, изображения печатных плат в высоком разрешении, приватные спецификации и прочее.

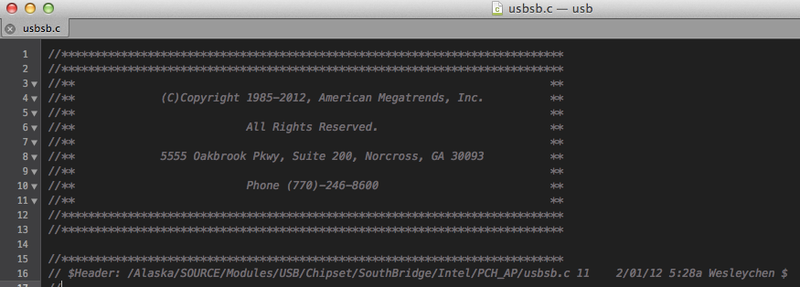

Однако самое интересное было впереди. В директории «code» лежали исходные коды различных версий прошивок American Megatrends (AMI) и это еще не все. Так же был обнаружен приватный UEFI-ключ в архиве с названием «Ivy Bridge».

Если этот ключ действительно использовался в продуктах вендора, то не исключена возможность использования данного ключа и исходников для создания UEFI-обновления с вредоносным кодом. Данное обновление может быть использовано против продукции вендора использующих эту «Ivy Bridge» прошивку. Если ключ использовался во многих продуктах, то дела вендора значительно хуже.

После публикации блога, с автором связалась компании AMI, которая подтвердила что вендор действительно является клиентом AMI. Ключ, который был обнаружен в архиве «Ivy Bridge», является тестовым default-ключем. AMI рекомендует не использовать default-ключ для реальных продуктов, но в текущее время неизвестно следовал ли вендор данной рекомендации.

Несмотря на то, что пока не понятно насколько полезен утекший UEFI-ключ. Данная утечка все равно представляет интерес, так как судя по датам в исходном коде, он был изменен относительно недавно — в феврале 2012 года.

ссылка на оригинал статьи http://habrahabr.ru/post/175699/

Добавить комментарий