Одно из Critical обновлений (MS13-037) исправляет 10 уязвимостей в Internet Explorer (версии 6-10). Все уязвимости имеют тип use-after-free и могут эксплуатироваться при доступе кода браузере к уже удаленному объекту в памяти, что может повлечь за собой порчу памяти (memory corruption) с последующим исполнением произвольного кода в контексте текущего пользователя. К ним относятся: CVE-2013-0811, CVE-2013-1306, CVE-2013-1307, CVE-2013-1308, CVE-2013-1309, CVE-2013-1310, CVE-2013-1311, CVE-2013-1312, CVE-2013-1313, CVE-2013-2551.

Другое Critical обновление (MS13-038) также устраняет уязвимость типа use-after-free, но только для IE8. Мы упоминали, что эксплойт для этой уязвимости был использован в атаках на правительственные учреждения США, поэтому уязвимость имеет статус is-being-exploited-in-the-wild.

Отметим, что Microsoft уже 8-го мая выпустили специальный инструмент Fix It tool, который предназначен для исправления уязвимости в IE8.

Два Important обновления нацелены на исправление уязвимостей в драйверах режима ядра. MS13-039 регламентирует исправление уязвимости CVE-2013-1305 в драйвере http.sys для Windows 8, Server 2012, RT и имеет тип Denial of Service. Уязвимость присутствует в коде драйвера, который неправильно обрабатывает некоторые HTTP-заголовки. В результате атакующий может вызвать бесконечный цикл в процессе обработки HTTP-заголовков, при их доставке драйверу http.sys, что является серьезной проблемой как для сервера, так и для клиента.

Второе Important обновление для драйверов режима ядра (MS13-046) относится к таким компонентам как драйвер DirectX (dxgkrnl.sys) и драйвер подсистемы Windows (win32k.sys). В случае с dxgkrnl.sys речь идет об исправлении уязвимости CVE-2013-1332, которая относится к типу Elevation of Privelege и касается неправильной работы кода драйвера с объектами в памяти. Данные уязвимости присутствуют во всех версиях ОС начиная с Windows XP и заканчивая Windows 8, Server 2012 и RT. В случае с win32k.sys речь идет об уязвимостях CVE-2013-1333 и CVE-2013-1334, которые так же имеют тип Elevation of Privelege.

В целом исправления ориентированы на такие продукты как Microsoft Windows, Office, .NET Framework, Windows Essentials и Microsoft Lync.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

Компания Adobe выпустила обновления для следующих своих продуктов: ColdFusion (hotfix), Adobe Flash Player, Adobe Reader и Acrobat.

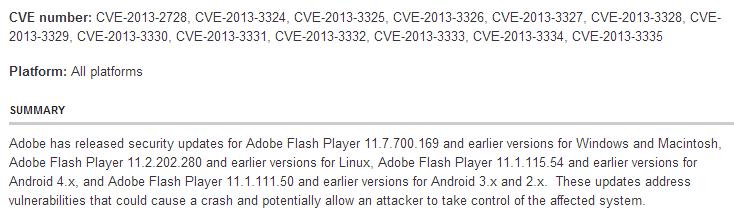

Обновления для Adobe Flash Player исправляют в общей сложности 13 уязвимостей, которые могут привести к исполнению произвольного кода.

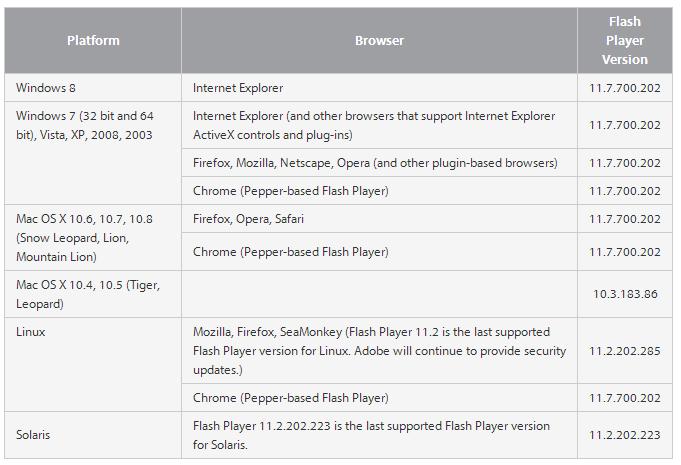

Мы рекомендуем пользователям воспользоваться проверкой используемой вашим браузером версии Flash Player, для этого можно воспользоваться офиц. источником Adobe здесь или здесь. Заметьте, что такие браузеры как Google Chrome и Internet Explorer 10 автоматически обновляются с выходом новой версии Flash Player. Вы можете получить информацию по обновлению Flash для вашего браузера по этой ссылке.

Актуальные версии Flash Player для браузеров:

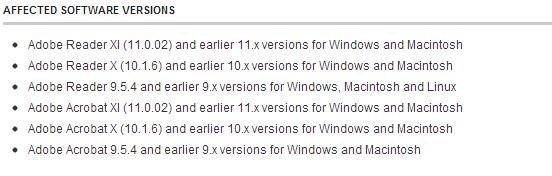

Обновления для Adobe Reader и Acrobat закрывают 27 уязвимостей, большинство из которых могут привести к исполнению произвольного кода при просмотре специальным образом сформированного PDF. К ним относятся: CVE-2013-2718, CVE-2013-2719, CVE-2013-2720, CVE-2013-2721, CVE-2013-2722, CVE-2013-2723, CVE-2013-2725, CVE-2013-2726, CVE-2013-2731, CVE-2013-2732, CVE-2013-2734, CVE-2013-2735, CVE-2013-2736, CVE-2013-3337, CVE-2013-3338, CVE-2013-3339, CVE-2013-3340, CVE-2013-3341.

Одно из обновлений направлено на устранение уязвимости типа use-after-free (CVE-2013-2550), которая может быть использована для обхода режима песочницы (sandbox mode) в Adobe Reader. Исправлению так же подлежат уязвимости, приводящие к переполнению стека (CVE-2013-2724) и буфера памяти (CVE-2013-2730, CVE-2013-2733)

Версии ПО, подлежащие обновлению.

Пользователи Adobe Reader и Acrobat имеют функцию автообновления. Для обновления вручную воспользуйтесь этой рекомендацией.

В случае с ColdFusion hotfix направлен на устранение двух уязвимостей: CVE-2013-1389 и CVE-2013-3336.

Уязвимость CVE-2013-3336 позволяет неавторизованным пользователям получать файлы с удаленного сервера, кроме этого она имеет статус is-being-exploited-in-the-wild, т. е. данная уязвимость уже эксплуатируется злоумышленниками.

be secure.

ссылка на оригинал статьи http://habrahabr.ru/company/eset/blog/179315/

Добавить комментарий