В сентябре стали известны подробности эксплуатирования RCE уязвимости в win32k.sys, которая была закрыта MS13-053 и может использоваться для обхода ограничений режима sandbox в браузере Google Chrome (Google Chrome full sandbox bypass w/ win32k, WebKit/Blink flaws via CVE-2013-0912, CVE-2013-1300). Успешная демонстрация работы связки эксплойтов для проведения drive-by атаки в последней [на тот момент] версии Chrome была продемонстрирована на Pwn2Own 2013, о чем мы уже писали ранее. В прошлом месяце Microsoft закрыли уязвимости в последней версии Internet Explorer и механизме ASLR, которые использовались для успешного проведения drive-by атаки в рамках Pwn2Own 2013.

Кроме Internet Explorer, обновлению подверглись компоненты ОС различных версий, почтовый клиент Outlook и MS SharePoint. Patch tuesday этого месяца отличается от других большим количеством исправляемых Remote Code Execution (RCE) уязвимостей в Microsoft Office, SharePoint, Windows и IE. Всего 8 обновлений исправляют данные уязвимости, через которые злоумышленник может успешно запустить удаленный код на системе с уязвимом ПО.

В случае с уязвимостью в win32k.sys CVE-2013-1300, которая может быть использована для исполнения произвольного кода, речь идет об использовании недокументированной функции win32k!NtUserMessageCall.

W32KAPI LRESULT NtUserMessageCall( IN HWND hwnd, IN UINT msg, IN WPARAM wParam, IN LPARAM lParam, IN ULONG_PTR xParam, IN DWORD xpfnProc, IN BOOL bAnsi);

Эта функция используется для пересылки сообщений между потоками при GUI-взаимодействии в рамках подсистемы Win32 (Windows). Для некоторых типов сообщений она выделяет буфер памяти, который затем будет заполнен вызываемой стороной, т. е. потоком, который ожидает сообщения. Ниже показан стек вызовов функций при передаче сообщения вызывающей стороной.

00000008 ffb80530 00000000 nt!ExpReleasePoolQuota+0x21

fd6b7168 00000000 ffb80530 nt!ExFreePoolWithTag+0x779

ffb80530 00000000 2ba8aa2a win32k!UnlinkSendListSms+0x70

00243c78 0000000d 00000008 win32k!xxxInterSendMsgEx+0xd0a

fe243c78 0000000d 00000008 win32k!xxxSendMessageTimeout+0x13b

fe243c78 0000000d 00000008 win32k!xxxSendMessageEx+0xec < — функция, через которую инициируется выделение эксплуатируемой памяти через Win32AllocPoolWithQuotafe243c78 0000000d 00000008 win32k!NtUserfnOUTSTRING+0xa7

0001037c 0000000d 00000008 win32k!NtUserMessageCall+0xc9 < — функция, вызываемая через shadow SDT KeServiceDescriptorTableShadow0001037c 0000000d 00000008 nt!KiFastCallEntry+0x12a

Ниже показан стек вызовов функций при получении сообщения принимаемой стороной, при этом происходит заполнение буфера, выделенного xxxSendMessageEx->…->Win32AllocPoolWithQuota.

a9de17d0 825c4759 a9de1850 a9dd9a84 00000008 win32k!CopyOutputString < — непосредственно операция копирования

a9de1aa4 82625d85 fe2389a0 0000000d 00000008 win32k!SfnOUTSTRING+0x336

a9de1aec 825f5ad1 0a2389a0 0000000d 00000008 win32k!xxxSendMessageToClient+0x175

a9de1b68 82638034 fd96c5a0 2bad6b5a 0171fed8 win32k!xxxReceiveMessage+0x3b8

a9de1bb8 8263b7e6 a9de1be8 000025ff 00000000 win32k!xxxRealInternalGetMessage+0x252

a9de1c1c 82a4e89a 0171fed8 00000000 00000000 win32k!NtUserGetMessage+0x3f < — функция shadow SDT

a9de1c1c 77677094 0171fed8 00000000 00000000 nt!KiFastCallEntry+0x12a0171ff00 7769377b 00000000 76fed4be 00000000 ntdll!KiFastSystemCallRet

0171ff40 7769374e 013d1340 00000000 00000000 ntdll!__RtlUserThreadStart+0x70

0171ff58 00000000 013d1340 00000000 00000000 ntdll!_RtlUserThreadStart+0x1b

xxxInterSendMsgEx является важной функцией, поскольку отвечает за непосредственную доставку сообщения от одного потока другому. Ошибка в коде присутствует при неверной интерпретации последнего аргумента NtUserMessageCall bAnsi функцией, которая выделяет память и функцией, которая ее заполняет. Функция, которая выделяет память, рассматривает этот аргумент как тип boolean. В этом случае значение 0 для нее равно false и означает использование символов WCHAR. Ненулевое значение рассматривается функцией как указание к использованию ASCII-символов и выделению блока памяти соответствующего размера. Однако функция, которая выполняет операцию копирования символов полагает, что этот аргумент является битовой маской и используется для различия ASCII и WCHAR. Таким образом, когда этот аргумент равен четному числу и не равен нулю, обе функции будут интерпретировать это значение по-разному. Например, в случае значения 2, функция выделения будет полагать, что следует выделять буфер соответствующего размера для хранения строки ASCII-символов. Когда дело дойдет до копирования, функция CopyOutputString будет рассматривать строку как WCHAR и скопирует в два раза больше памяти чем нужно, вызвав таким образом переполнение буфера (buffer overflow). Используя возможность эксплуатирования этой уязвимости и CVE-2013-0912 злоумышленник может выполнить произвольный код из браузера, таким образом обходя ограничения режима sandbox.

Обновление MS13-067 (Critical) устраняет десять уязвимостей в Microsoft Office Server software (Office Web Apps / Server Software). Уязвимости CVE-2013-3847, CVE-2013-3848, CVE-2013-3849, CVE-2013-3857 и CVE-2013-3858 присутствуют в Word (в составе Office Web Apps 2010 и SharePoint Server 2010) и через них злоумышленник может исполнить удаленный код через специальным образом сформированный файл.

Обновление MS13-068 (Critical) устраняет RCE уязвимость CVE-2013-3870 в почтовом клиенте Outlook 2007-2010. Атакующий может исполнить произвольный код через специальным образом сформированное сообщение для уязвимой версии клиента. Exploit code would be difficult to build.

Обновление MS13-070 (Critical) устраняет уязвимость CVE-2013-3863 в механизме OLE Windows XP SP3 [x64 SP2] и Windows Server 2003 SP2. Атакующий может исполнить произвольный код с правами текущего пользователя через специальным образом сформированный OLE-объект. Exploit code likely.

Обновление MS13-071 (Important) устраняет уязвимость CVE-2013-0810 в Windows XP SP3, Server 2003 SP2 и Windows Vista SP2, Server 2008 SP2. Атакующий может исполнить удаленный код в системе через специальным образом сформированный файл темы (theme file). Такой файл должен быть доставлен пользователю, например, с использованием сообщения с фишингом. Таким образом, пользователь сам должен инициировать открытие файла, в противном случае атака не может быть успешной. Exploit code likely.

Обновление MS13-072 (Important) исправляет 13 уязвимостей в Microsoft Office 2003 (Microsoft Word 2003 and Microsoft Word Viewer), Office 2007 (Word 2007 and Office Compatibility Pack), и Microsoft Word 2010 — memory corruption. Большинство уязвимостей могут эксплуатироваться через специальным образом созданные файлы Office и приводить к удаленному исполнению кода с получение прав текущего пользователя.

Обновление MS13-073 (Important) исправляет три уязвимости в Microsoft Excel 2003-2007-2010-2013 и Microsoft Office для Mac 2011. Уязвимости могут эксплуатироваться через специальным образом созданные файлы Office и приводить к удаленному исполнению кода с получение прав текущего пользователя. Exploit code unlikely.

Обновление MS13-074 (Important) исправляет три уязвимости в Microsoft Office (Microsoft Access 2007-2010-2013). Уязвимости могут эксплуатироваться через специальным образом созданные файлы Access и приводить к удаленному исполнению кода с получение прав текущего пользователя. Exploit code likely.

Обновление MS13-075 (Important) исправляет Elevation of Privilege уязвимость CVE-2013-3859 в китайской версии Windows, Chinese IME (Input Method Editors). Атакующий может исполнить произвольный код в режиме ядра. Exploit code likely.

Обновление MS13-076 (Important) исправляет семь Elevation of Privilege уязвимостей в драйвере подсистемы Win32, win32k.sys для всех ОС Windows XP-Vista-Seven-8-RT x32 и x64. Exploit code likely / Exploit code would be difficult to build.

Обновление MS13-077 (Important) исправляет уязвимость типа Elevation of Privilege в диспетчере управления сервисами (SCM) services.exe для Windows 7 SP1 и Windows Server 2008 SP1 x32 и x64. Exploit code would be difficult to build.

Обновление MS13-078 (Important) исправляет уязвимость CVE-2013-3137 типа Information Disclosure в Microsoft FrontPage 2003 Service Pack 3. Exploit code unlikely.

Обновление MS13-079 (Important) исправляет уязвимость CVE-2013-3868 типа Denial of Service в сервисе Active Directory для Windows Vista, Server 2008, Seven, Server 2008 R2, Windows 8, и Windows Server 2012… Exploit code unlikely.

1 – Exploit code likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 – Exploit code would be difficult to build

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 – Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

Компания Adobe анонсировала выпуск обновлений для своих продуктов Adobe Flash Player, Adobe Acrobat и Reader, Shockwave Player.

Патчи для Flash Player исправляют четыре RCE уязвимости CVE-2013-3361, CVE-2013-3362, CVE-2013-3363, CVE-2013-5324, которые могут быть использованы для удаленного исполнения кода посредством memory-corruption.

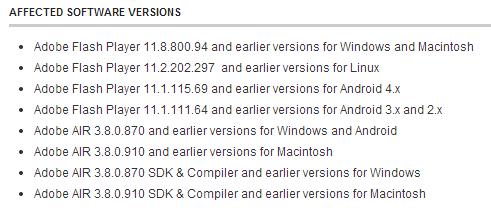

Компоненты и версии, подлежащие исправлению.

Мы рекомендуем пользователям воспользоваться проверкой используемой вашим браузером версии Flash Player, для этого можно воспользоваться офиц. источником Adobe здесь или здесь. Заметьте, что такие браузеры как Google Chrome и Internet Explorer 10 автоматически обновляются с выходом новой версии Flash Player. Вы можете получить информацию по обновлению Flash для вашего браузера по этой ссылке.

На текущий момент актуальные версии Flash Player для браузеров:

Обновления для Adobe Acrobat, Reader исправляют восемь RCE уязвимостей.

- RCE via stack overflow: CVE-2013-3351

- RCE via memory corruption: CVE-2013-3352, CVE-2013-3354, CVE-2013-3355

- RCE via buffer overflow: CVE-2013-3353, CVE-2013-3356

- RCE via integer overflow: CVE-2013-3357, CVE-2013-3358.

be secure.

ссылка на оригинал статьи http://habrahabr.ru/company/eset/blog/193064/

Добавить комментарий