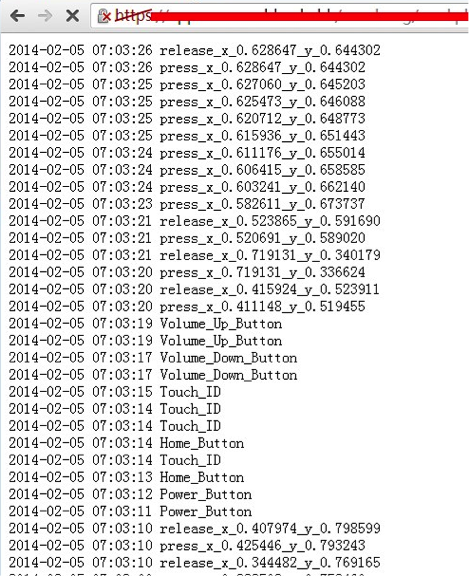

Доказательства были представлены в блоге компанией FireEye в ночь на понедельник, 24 февраля. Уязвимость присутствует в версиях 7.0.4, 7.0.5, 7.0.6 и 6.1.x. Из-за этого возможно внедрение кейлогера путем фишинга или через уязвимости в приложения, обходя систему рассмотрения приложений App Store. Данная уязвимость может записывать и передавать в фоновом режиме все сенсорные жесты, а так же регистрировать нажатия кнопки «домой», качельки громкости и TouchID. FireEye уже сообщили Apple об этой проблеме.

У пользователей есть возможность избежать утечки персональных данных. Для этого необходимо перейти в «Настройки» > «Основные» > «Обновление контента» и запретить "… в фоновом режиме использование служб геолокации или обновления программами их контента…". Отключение фонового обновления информации ненужных приложений способствует предотвращению потенциального фонового мониторинга. Не смотря на это, у вас еще есть шанс подхватить кейлогер. Например, приложение может воспроизводить музыку в фоновом режиме при выключенном обновлении контента в фоновом режиме. Таким образом, вредоносные приложения могут маскироваться под музыкальное приложение для кейлогинга.

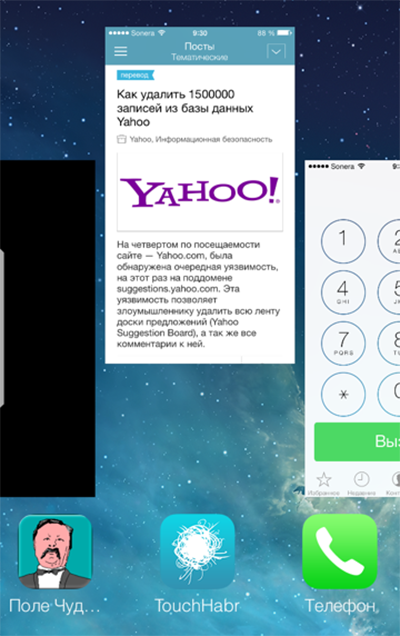

До выхода патча от Apple FireEye рекомендуют сделать следующее: закрыть активные приложения через менеджер приложений:

Для просмотра и манипуляции активными приложениями пользователям iOS7 следует дважды нажать кнопку «домой» и перетянуть подозрительные и ненужные приложения с экрана многозадачности.

Недавно Apple выпустила версию 7.0.6, дабы исправить проблемы с шифрованием SSL, используемого для защиты конфиденциальной информации. Будем надеяться эта уязвимость будет профиксена в следующей версии.

ссылка на оригинал статьи http://habrahabr.ru/post/214327/

Добавить комментарий