pwned times:

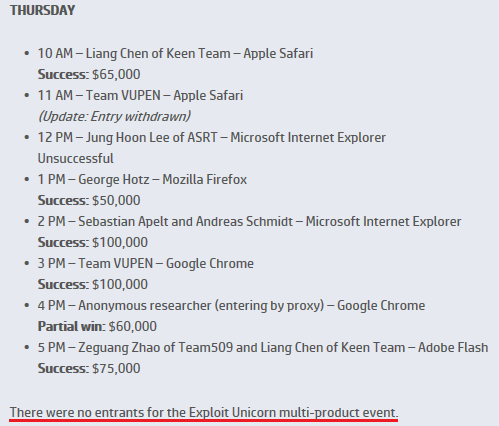

- Mozilla Firefox x 4 = $200K

- MS Internet Explorer x 2 = $200K

- Google Chrome x 2 = $160K

- Apple Safari x 1 = $65K

- Adobe Flash Player x 2 = $150K

- Adobe Reader x 1 = $75K

= $850K cash.

Интересно отметить, что исследователи VUPEN продемонстрировали удаленное исполнение кода в Google Chrome с обходом ограничений sandbox без Local Privilege Escalation (LPE) уязвимости, только за счет use-after-free уязвимости в движке браузера Blink. Мы ранее указывали, что Chrome использует специальные возможности Windows, которые позволяют ограничивать процессы вкладок браузера от выполнения системных и иных функций.

Chrome sandboxing:

Рис. Режим sandboxing как он реализован в Google Chrome. Почти все идентификаторы безопасности пользователей групп SID в маркере доступа имеют статус Deny, что запрещает процессу выполнять важные системные функции, разрешенные этим группам.

Рис. Chrome использует специальный объект задания, в который включаются все процессы браузера. Объект позволяет ограничивать действия приложения по отношению к ресурсам ОС, препятствуя эксплуатирование браузера злоумышленниками.

ссылка на оригинал статьи http://habrahabr.ru/company/eset/blog/215831/

Добавить комментарий