Компания Symantec опубликовала исследование, в котором проанализировала безопасность пятидесяти устройств для умных домов и обнаружила проблемы с безопасностью абсолютно у всех: ни одно из них не использоваол взаимную аутентификацию, сложные пароли или не было защищено от брутфорса. Более того одна пятая всех устройств не шифровала данные при передачи в облако.

Большинство устройств разрабатывалось для работы в изолированных, частных сетях и о безопасности мало кто задумывался. Чаще всего устройства не имеют авторизации, никак не защищены от перебора, не имеют идентификаторов транзакций, не шифруется трафик. «Сами разработчики знают об этом, и ничего с этим не делают» — Кандид Уист, главный исследователь Symantec.

«Мы исследовали не только маленькие бренды или проекты с Кикстарта, где можно было бы ожидать такого. Мы обозревали огромные компании, где стоило бы ожидать больше осведомленности в данной сфере. Мы отправили отчеты нашего исследования, но они так и не пропатчили свои девайсы» — Кандид Уист.

Атаковать подобные устройства, обладая знаниями о протоколе, весьма не сложное занятие. Более того распространена практика когда инстялятор не меняет пароли по умолчанию или не блокирует промышленные учетные записи. Все это позволяет злоумышленнику широкий выбор для атаки.

С развитием интернета вещей, все больше и больше устройств начали получать контроль с наших смартфонов и планшетов с использованием интернет-протоколов. Использование облачных хранилищ, передача команд через внешние сервера – все это лишь добавило проблем с безопасностью в уже и так достаточно большой список.

Пока случаев атаки умных домов практически нет, но если развитие умных домов будет идти такими огромными шагами, то колличество случаев взлома будет расти в геометрической зависимости. Распространение беспроводных систем автоматизации привлечет к себе сетевых вандалов, которые будут взламывать эти системы ради развлечения, так же как сейчас некоторые люди занимаются взломом wi-fi сетей. Весьма возможно, что хорошая защита оборудования будет являться дополнительным плюсом при выборе оборудования для автоматизации.

Исследование HP

В свою очередь, компания HP проанализировала 10 устройств для умного дома, которые были взломаны специалистами компании за короткий срок.

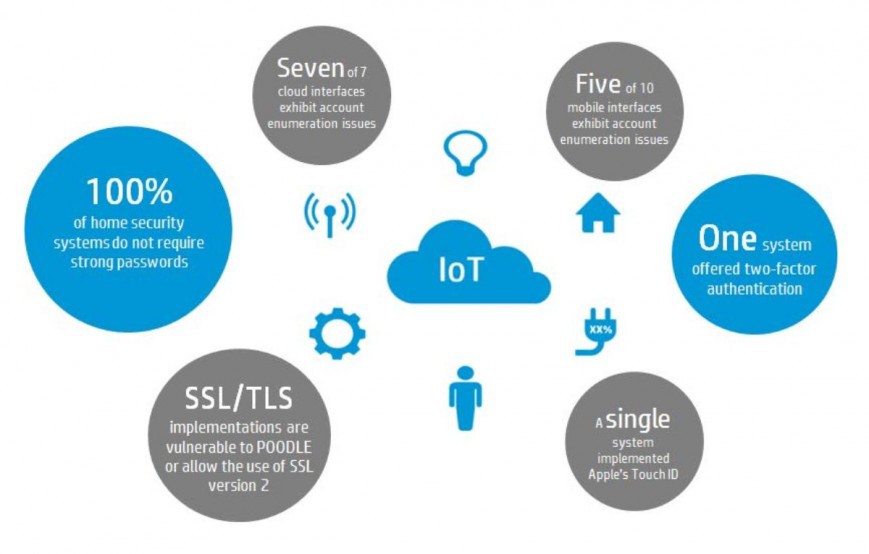

Исследование выявило, что:

- 100% устройств не требуют сложных паролей

- 7 из 7 устройств использующих облако не защищены от перебора паролей

- 7 из 7 устройств с мобильным интерфейсом не защищены от перебора

- Лишь одна система использовала двухступенчатую авторизацию

- Одна система использовала Apple Touch ID для защиты

- SSL и TLS протоколы были подвержены POODLE взлому или разрешали использовать SSl v.2

К сожалению, исследователи из HP не разглашали список тестируемых устройств, но сути исследования это не меняет, а лишь еще раз подтверждает уязвимость устройств для умных домов.

Существует два варианта взлома и проникновения в сеть умных домов, и самое страшное что может случиться — это открытие вашего умного замка или просмотр видео с ваших камер. В остальном же — мелкое хулиганство в виде включения/выключения лампочек или телевизора.

Первый вариант — несанкционированное проникновение в сеть из вне, через интернет или подключение к сети Wi-Fi. В этом случае основная нагрузка ложится на защищенность внутренней сети умного дома.

Здесь все полностью зависит от протоколов защиты и шифрования именно у сетей и никакого влияния от защищенности самих устройств. Взломав подключение, можно получить доступ к самой системе управления и контролировать все устройства напрямую.

Во втором случае, несанкционированное проникновение в систему методом физического подключения к шинам автоматизации: KNX, Modbus, DALI и т.д.

В этом случае система защиты строится на ограничении свободного доступа к этим проводам. Дополнительно система защищена необходимостью знания злоумышленником адресации проекта. Например, в Modbus даже получив доступ к шине передачи данных, не получится ничем управлять, если правильно не настроить параметры соединения и не знать типы и номера регистров, в которые нужно писать. В KNX есть возможность ограничить коммуникацию между сегментами сети по физическим и/или групповым адресам. Так же можно запретить изменение параметров устройств.

Безопасность в iRidium Mobile

Мы попросили ведущего разработчика iRidium Mobile Марата Гилязетдинова, знакомого вам по статье «История iRidium Mobile», дать комментарии по поводу уязвимости устройств для умных домов и как эта проблема решается в iRidium.

iRidium использует Ethernet и WiFi как физическую среду передачи, для взаимодействия с устройствами использует протоколы устройств, например Modbus или EIB/KNX, при работе со скриптами можно использовать TCP/IP и UDP протоколы для написания собственных реализация протоколов.

На сегодняшнний момент, шифрование данных протокола применяется только если этого требует протокол, например AMX, Crestron, HTTPS и так далее. При работе с протоколами которые не имеют шифрования, дополнительное шифрование не применяется, это такие протоколы как Modbus, HDL, Lutron и так далее.

Все это говорит о том, что безопасность вашего умного дома напрямую зависит от разработчиков устройств которые вы используете. Как и уже было сказано выше, технологии умных домов шагают семимильными шагами и все исследования, и даже эта статья, подчеркивают важность безопасности умных домов. Надеемся разработчики будут уделять безопасности больше внимания и в ближайшие 5-7 лет, будут выпускаться устройство с максимальными уровнями защиты.

Шифрование, шифрование и еще раз шифрование!

Читайте другие интересные посты в нашем блоге:

- Z-Wave: надёжный протокол беспроводной связи для умных домов

- Светильник, который следит за тобой: китайцы встроили камеру в лампочку

- Будущее интернета вещей: разговор с институтом Пратт

ссылка на оригинал статьи http://geektimes.ru/post/248506/

Добавить комментарий