Доброе время суток хабравчане! Буквально вчера я опубликовал статью по документации Web API и нашлись люди которые попробовали применить XSS на сервисе который был на этом же домене. Но особо не получилось это сделать. Точнее получилось но не на этом сервисе. За подробностями прошу под кат.

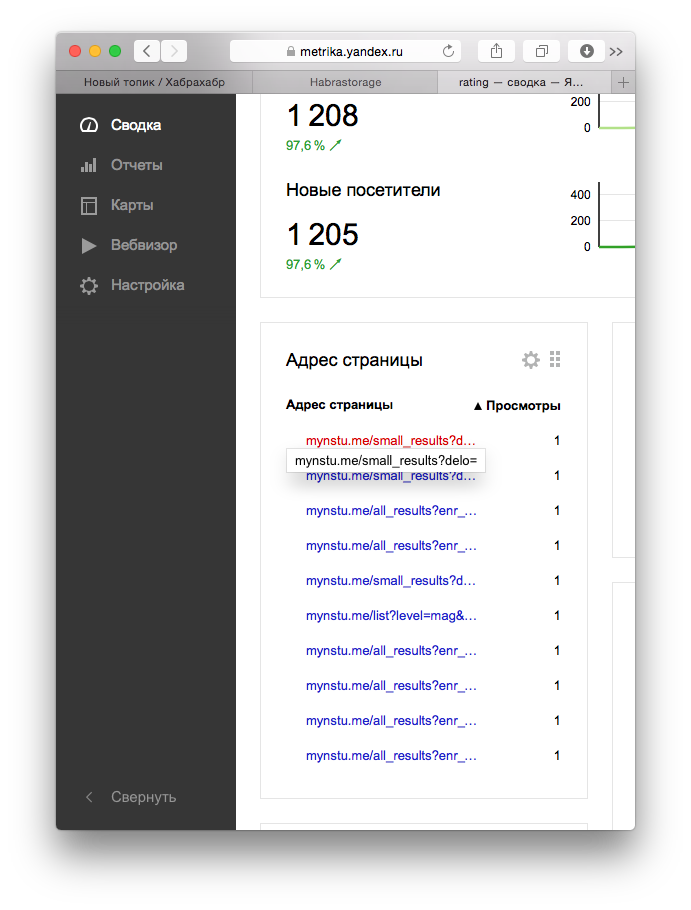

Как то я сидел просматривая статистику в Яндекс.Метрике и захотел посмотреть запросы с которыми люди заходили на сайт. Вроде ничего страшного я не увидел. Вот те данные.

Но нажав кнопочку отображать те запросы которые малое кол-во использованы я увидел нечто. Те XSS уязвимости в GET запросе которые уважаемые хабравчане оставляли сработали не в сервисе на который видимо было нацелено, а на платформу Яндекс.Метрики. Вот что я увидел.

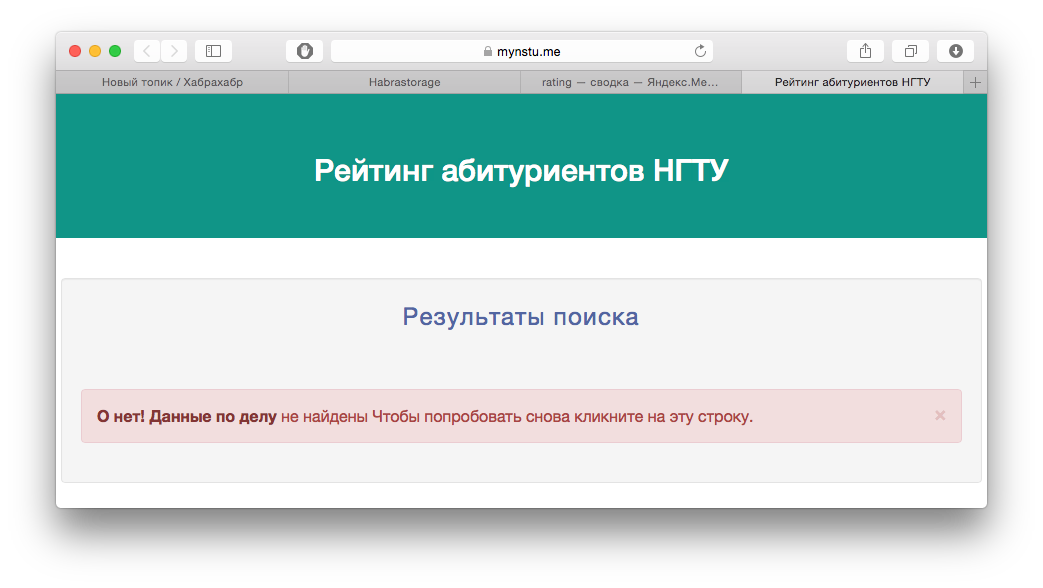

Немного почесав свой затылок я решился посмотреть что все же за запросы были и где. Удивлению не было предела когда я этих запросов не увидел. Но буквально через минуту я понял что запросы с пустым параметром это и есть те уязвимые запросы. Собственно они представлены ниже:

Но Вы спросите, они же пустые, что в них и как они выглядят. Стоит только нажать по ним и мы перейдем на страницу где и будет показана ошибка что мол неверные данные. Действительно, это так:

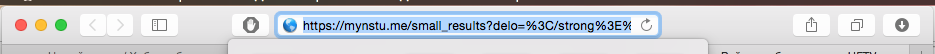

А вот собственно тот роковой запрос:

https://mynstu.me/small_results?delo=%3C/strong%3E%3C/a%3E%3Cscript%3Ealert('antoha%20privet')%3C/script%3E

Выводы

Извините за довольно короткую статью, я лишь хотел предупредить Вас об интересном допущении в платформе Яндекс.Метрика и что это может привести к печальным последствиям. Будьте осторожны!

P.S.

Не судите строго! Я лишь хочу помочь Вам. И пожалуйста не ломайте мой сервис =)

ссылка на оригинал статьи http://habrahabr.ru/post/262931/

Добавить комментарий