Исследователи информационной безопасности обнаружили ряд серьезных уязвимостей в одном из компонентов ядра мобильной ОС Android под названием Stagefright (библиотека для работы с файлами мультимедиа, например PDF). Первым о проблемах в компоненте Stagefright заявил исследователь из компании Zimperium Labs Джошуа Дрейк (Joshua J. Drake).

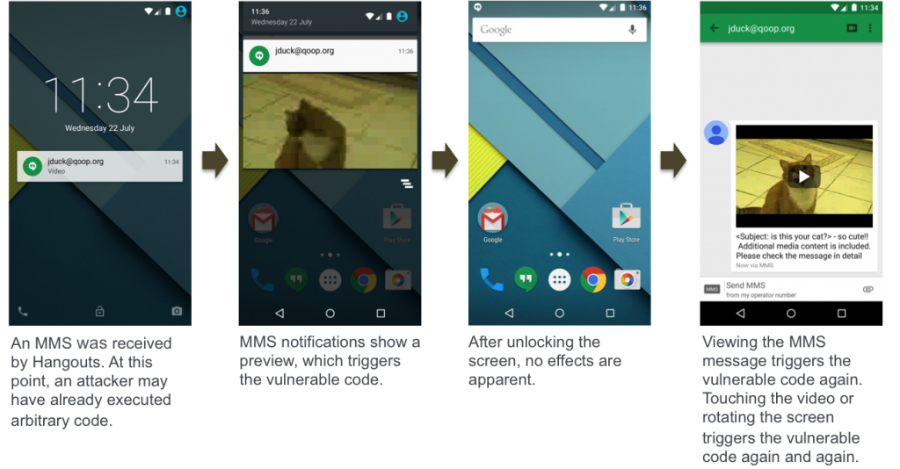

Он опубликовал эксплойт, демонстрирующий атаку с помощью зловредного MMS-сообщения — для ее осуществления злоумышленнику нужно знать лишь номер телефона жертвы. При этом, пользователю не нужно даже осуществлять никаких действий с сообщением (открывать файл, кликать по ссылкам и т.п.), вредоносный код исполняется автоматически.

Как сообщается в посте в блоге ZImperium, хакеры могут даже удалить само сообщение до того, как пользватель его увидит (в таком случае смартфон покажет только оповещение о входящем сообщении).

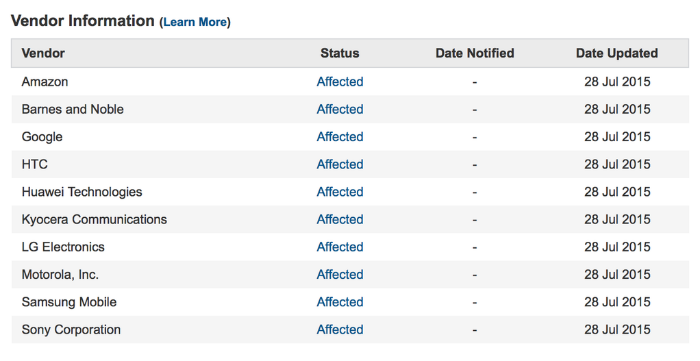

Список уязвимых устройств

По словам Дрейка, несмотря на наличие в Android специальной песочницы безопасности, которая блокирует для большинства приложений возможность доступа к пользовательским данным других программ, возможно создание эксплойтов, которые получают доступ к аудио и видео-потокам смартфона, а также к внутреннему хранилищу.

Уязвимости подвержены телефоны под управлением Android от версии 2.2 до версии 5.1 (по оценкам СМИ, всего уязвимы до 950 миллионов смартфонов и планшетов по всему миру).

Как пишет издание Ars Technica, уязвимость Stagefright также затрагивает браузер Firefox на всех платформах, кроме Linux (включая Firefox OS). Редакция связалась с Джошуа Дрейком, который подтвердил наличие проблем:

Если вы установите Firefox 38, то через Firefox провести на вас атаку больше не удастся. Однако, если вы загрузите зловредное видео через браузер с тегом

<video width="300" height="150">, а не станете его проигрывать, оно все равно загрузит вредоносный Android-код.

Примечательно, что Дрейк стал первым, кто сообщил о проблемах безопасности в Stagefright (он планирует подробнее рассказать о своих находках на конференции DEFCON 7 августа), но не единственным, кто их обнаружил. По данным Forbes, 36-летний исследователь из Москвы Евгений Легеров также обнаружил две уязвимости нулевого дня в этом компоненте. Google выпустила ряд патчей для партнеров (один, два, три), исправляющих найденные Легеровым уязвимости.

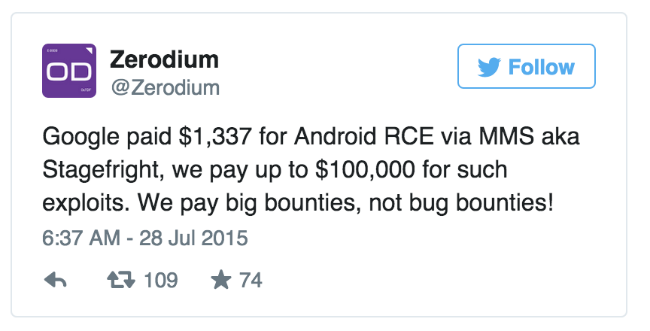

Джошуа Дрейк передал информацию об уязвимости в Google (вместе с возможными патчами), и компания выплатила ему вознаграждение в размере $1,337 (оповещение было отправлено до официально запуска bug bounty-программы для Android). Если бы информация об уязвимости была передана продавцам эксплойтов, то исследователь мог бы рассчитывать на сумму в районе $100 тысяч — компания Zerodium в своем Twitter заявила, что готова платить за подобные уязвимости именно столько:

Пока что патчи получили только Silent Circle Blackphone и устройства с прошивкой Cyanogen, обнаруженные Евгением Легеровым уязвимости также добавлены в набор эксплойтов VulnDisco (доступ к нему есть у правительственных и коммерческих организаций, использующих инструмент для тестирования на проникновение Canvas). Легеров сообщил журналистам, что его команда предоставляет заказчикам эксплойтов для внутреннего тестирования, поэтому их функциональность урезана и не позволяет проводить полномасштабные реальные атаки.

Специалисты Zimperium также рекомендуют пользователям Android обновить ОС до последней версии, отобразить автоматическую загрузку MMS (для Hangouts и «дефолтного» приложения для SMS).

На конференциях по информационной безопасности исследователи Positive Technologies также демонстрировали результаты исследования защищенности 4G-коммуникаций и SIM-карт (их тоже можно взломать).

Во время прошедшего в мае в Москве форума Positive Hack Days также проводился конкурс по взлому мобильной связи MiTM Mobile — разбор его заданий мы публиковали на Хабре (некоторые посетители мероприятия получили сообщения о взломе своих устройств). Вот здесь представлена запись вебинара по данной теме.

ссылка на оригинал статьи http://habrahabr.ru/post/263903/

Добавить комментарий