Исследователи безопасности из принадлежащей FireEye компании Mandiant обнаружили ранее неизвестные атаки на машрутизаторы Cisco, позволяющие злоумышленникам собирать большие объёмы данных и при этом оставаться незаметными для популярных средств защиты.

Бэкдор SYNful knock был обнаружен в 14 маршрутизаторах, расположенных в четырех странах, включая Украину, Филиппины, Мексику и Индию. Закладки поддерживают загружаются каждый раз при включении маршрутизатора.

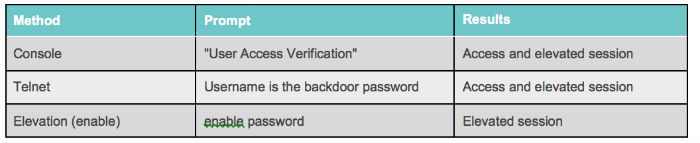

В ходе атаки злоумышленники не эксплуатируют какие-либо уязвимости программного обеспечения маршрутизатора, а используют похищенные легитимные учетные данные и стандартные пароли администратора. Бэкдор подменяет образ операционной системы Cisco IOS, на экземпляр, позволяющий осуществлять загрузку функциональных модулей из интернета. Кроме того, бэкдор содержит специальный пароль, позволяющий получать удаленный доступ к устройству через консоль или telnet.

Функции аутентификации, в которых может использоваться секретный бэкдор-пароль

Бэкдор SYNful knock: Исследователи обнаружили новую атаку на маршрутизаторы Cisco

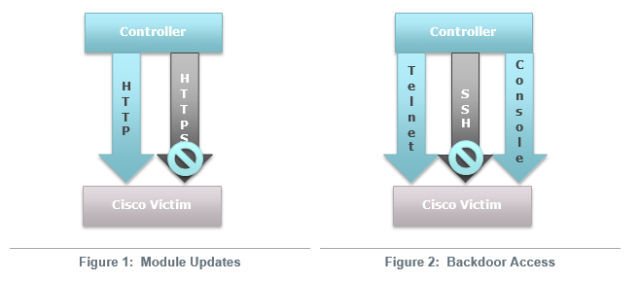

Модули инициализируется с помощью HTTP (не HTTPS) и специальных TCP-пакетов, отправляемых на интерфейс маршрутизатора.

По словам исследователей из Mandiant обнаружение бэкдора в сети сигнализирует о возможной компрометации различных систем и наличии других закладок. Поскольку маршрутизаторы обычно работают вне периметра защиты межсетевых экранов и других механизмов защиты, бэкдоры для таких устройств особенно опасны. С их помощью злоумышленники могут не только анализировать трафик внутри сети организации, но и инфицировать другие устройства, подключенные к ней.

По данным исследователей, злоумышленники могли использовать маршрутизаторы компаний-жертв для атак на ряд промышленных и правительственных организацией. Среди скомпрометированных устройств Cisco маршрутизаторы 1841, 2811 и 3825, однако бэкдор SYNful knock потенциально может использоваться и для атаки на устройства других производителей.

Атака, обнаруженная экспертами Mandiant, похожа на метод, описанный самими специалистами Cisco в августе текущего года. Тогда компания предупреждала о серии атак, в ходе которых злоумышленники подменяют прошивку ROMMON (ROM Monitor) на вредоносную копию.

Представители Cisco Systems уже подтвердили наличие проблем и опубликовали инструкцию по обнаружению и блокировке атак.

На сегодня все, спасибо за внимание! Не забывайте знакомиться с новыми материалами в первом блоге о корпоративном IaaS.

ссылка на оригинал статьи http://habrahabr.ru/post/267057/

Добавить комментарий