Безопасность веб-приложений — один из наиболее острых вопросов в контексте информационной безопасности. Как правило большинство веб-сайтов, доступных в Интернете, имеют различного рода уязвимости и постоянно подвергаются атакам. В статье будут рассмотрены основные угрозы информационной безопасности веб-приложений.

Угрозы информационной безопасности

Основные типы угроз информационной безопасности веб-приложения:

- Угрозы конфиденциальности – несанкционированный доступ к данным.

- Угрозы целостности – несанкционированное искажение или уничтожение данных.

- Угрозы доступности – ограничение или блокирование доступа к данным.

Основным источником угроз информационной безопасности веб-приложения являются внешние нарушители. Внешний нарушитель – лицо, мотивированное, как правило, коммерческим интересом, имеющее возможность доступа к сайту компании, не обладающий знаниями об исследуемой информационной системе, имеющий высокую квалификацию в вопросах обеспечения сетевой безопасности и большой опыт в реализации сетевых атак на различные типы информационных систем.

Говоря простыми словами — основная угроза безопасности сайта — хакерская атака. Она может иметь конечную цель, быть т.н. целевой атакой, либо атака носит бессистемный характер, по принципу — атакую все подряд, что-нибудь да сломается.

В первом случае злоумышленник может выявлять максимально возможное количество векторов атаки для составления и реализации потенциально успешных сценариев взлома, во втором же объекты атакуются массово, обычно использую несколько поверхностных уязвимостей.

Виды угроз

Угрозы безопасности связаны с несколькими факторами: в первую очередь это уязвимости веб-приложений или их компонентов. Во вторую — с используемыми механизмами проверки идентификации. В третью очередь угрозы безопасности относятся к атакам на самих пользователей, клиент-сайд атаки. Четвертый вид угроз — утечка или разглашение критичной информации. Пятый вид угроз — логические атаки.

Уязвимости веб-приложений, как правило, приводят к выполнению кода на удаленном сервере. Все серверы используют данные, переданные пользователем при обработке запросов. Часто эти данные используются при составлении команд, применяемых для генерации динамического содержимого. Если при разработке не учитываются требования безопасности, злоумышленник получает возможность модифицировать исполняемые команды. К такого рода уязвимостям относятся, например, SQL-injection.

Атаки, направленные на используемые веб-приложением методы проверки идентификатора пользователя, службы или приложения, либо направленные на методы, которые используются веб-сервером для определения того, имеет ли пользователь, служба или приложение необходимые для совершения действия разрешения. К такого рода атакам относятся — bruteforce, обход авторизации, небезопасное восстановление паролей, предсказуемое значение сессии или ее фиксация.

Во время посещения сайта, между пользователем и севером устанавливаются доверительные отношения, как в технологическом, так и в психологическом аспектах. Пользователь ожидает, что сайт предоставит ему легитимное содержимое. Кроме того, пользователь не ожидает атак со стороны сайта. Эксплуатируя это доверие, злоумышленник может использовать различные методы для проведения атак на клиентов сервера. Такого рода атаки могут быть задействованы как в сложных сценариях атаки (watering hole, drive by), так и в более привычных — клиент-сайд атаках, например XSS.

К разглашению информации относится как информация непосредственно о веб-приложении, его компонентах, платформе и составляющих, так и утечка чувствительной информации с сайта, из-за ее ненадлежащей защиты. Подразумевается раскрытие информации лицам, доступ к которым им запрещен, либо раскрытие информации в результате неверной настройки веб-приложения или веб-сервера.

Логические атаки направлены на эксплуатацию функций приложения или логики его функционирования. Логика приложения представляет собой ожидаемый процесс функционирования программы при выполнении определенных действий. В качестве примеров можно привести восстановление паролей, регистрацию учетных записей,, аукционные торги, транзакции в системах электронной коммерции. Приложение может требовать от пользователя корректного выполнения нескольких последовательных действий для выполнения определенной задачи. Злоумышленник может обойти или использовать эти механизмы в своих целях. К такого рода атакам относятся и атаки класса отказ в обслуживании, DoS.

Виды атак на веб-приложения

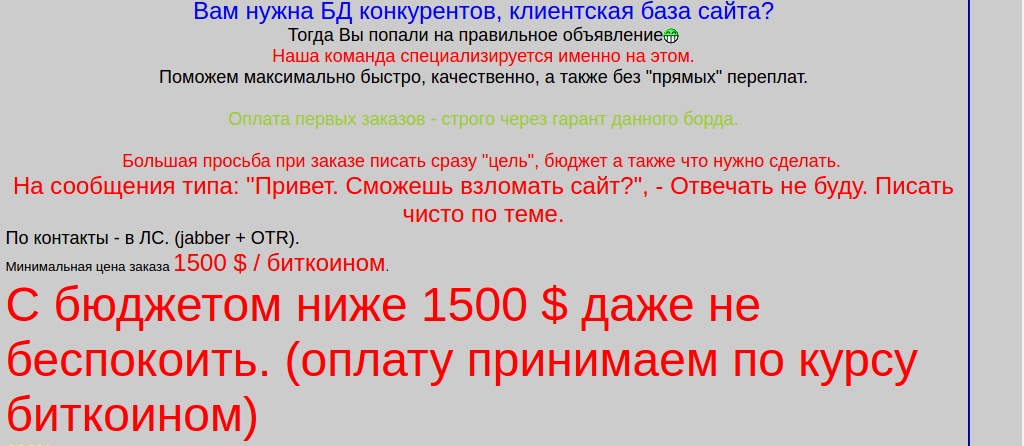

Целевые атаки — это атаки, специально нацеленные на один сайт или их группу, объединенную одним признаком (сайты одной компании, либо сайты, относящиеся к определённой сфере деятельности, либо объединенные рядом признаков). Опасность таких атак заключается именно в «заказном» характере. Исполнителями таких атак становятся, как правило, злоумышленники, обладающие высокой квалификацией в области безопасности веб-приложений.

Целью таких атак обычно является получение конфиденциальной информации, которая может быть использована недобросовестными конкурентами или преступниками для получения прибыли.

Нецелевые атаки — это атаки, которые проводится фактически “на удачу”, а ее жертвами становятся случайные веб-сайты независимо от популярности, размера бизнеса, географии или отрасли. Нецелевая атака на сайт – это попытка получения несанкционированного доступа к веб-ресурсу, при которой злоумышленник не ставит целью взломать конкретный сайт, а атакует сразу сотни или тысячи ресурсов, отобранных по какому-то критерию. Например, сайты, работающие на определенной версии системы управления сайтом. Такого рода атаки бьют по «площадям», стараясь охватить максимальное количество сайтов при минимуме затрат.

При удачной попытке атаке злоумышленник старается извлечь из этого пользу: закрепиться на сайте, загрузив хакерский скрипт (бэкдор, веб-шелл), добавить еще одного администратора, внедрить вредоносный код или получить необходимую информацию из базы данных.

Целевые атаки — проводятся скрытно, как правило достигают своей цели. Нецелевые атаки довольно «шумные» и зачастую не достигают поставленных целей, но, тем не менее, могут доставить множество проблем владельцу веб-ресурса.

Чем это грозит?

В первую очередь это несет угрозу работоспособности сайта. Во вторую, но не менее важную, — сохранность пользовательских данных. Из этих причин вытекает логичное следствие — финансовые и репутационные потери компании.

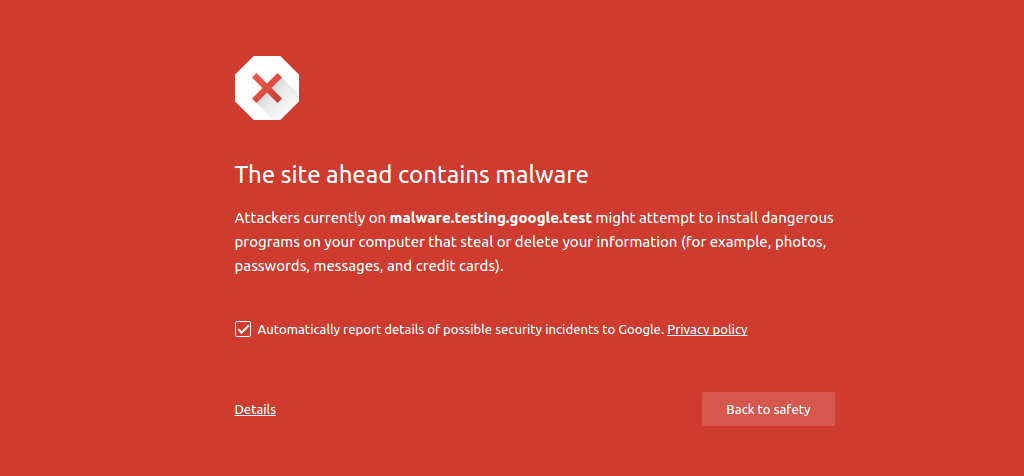

Хакеры используют ваш сайт для атак на другие ресурсы, в качестве опорного плацдарма, для рассылки спама или проведения DoS атак. Ваш сайт блокируют поисковики и браузеры, вы теряете пользователей.

Атака на веб-сайт в корпоративной среде может является т.н. точкой входа в корпоративную сеть компании.

Атаки на системы электронной коммерции могут быть использованы для совершения мошеннических действий, похищения клиентских баз и т.д.

Также, все эти атаки могут быть нацелены на дальнейшее «заражение» пользователей сайта, например с помощью т.н. эксплоит-паков — средств эксплуатации уязвимостей браузеров и их компонентов, в том числе и с применением социотехнических векторов атаки.

Природа атак

Распространение атак на веб-приложения связаны с двумя основными факторами: халатное отношение к безопасности сайта и низкий порог входа потенциальных злоумышленников.

В большинстве случаев на сайтах не используются специальные средства обнаружения, мониторинга и защиты, а также нет ответственного персонала и осведомленности об угрозах безопасности сайта. Качеству кода и безопасной настройке веб-приложения (и веб-сервера) уделяется мало внимания.

Распространение утилит и сканеров безопасности веб-приложений обуславливает низкий порог вхождения потенциальных злоумышленников. А многочисленные коммюнити и «околохакерские» форумы способствуют распространению техник атак среди всех желающих. Также этому способствует широкая и довольно оперативная огласка об обнаружении новых уязвимостей или технических аспектах атак.

Предотвращение угроз

Необходимо не забывать о соблюдении базовых мер безопасности при разработке и поддержке работы сайта: обновлять CMS и ее компоненты; регулярно менять пароли; отказаться от использования устаревших протоколов; настроить и использовать HTTPS/HSTS.

На видео представлен пример атаки веб-приложения на CMS WordPress актуальной версии (на момент записи видео), с установленным плагином WP Symposium (на момент записи видео). С помощью специализированного гугл-запроса злоумышленник может обнаружить сайты, содержащие этот плагин, просканировать на наличие уязвимости и атаковать их.

Используйте средства проактивной защиты сайтов для своевременного обнаружения и блокирования различных атак. Это позволит быть спокойным за защищенность веб-приложений от хакерских атак и их последствий.

ссылка на оригинал статьи https://habrahabr.ru/post/279787/

Добавить комментарий