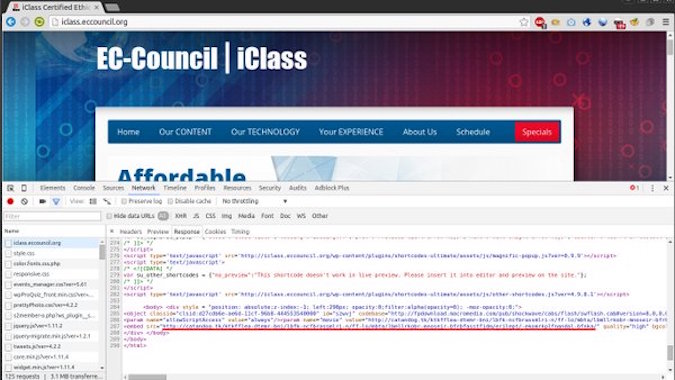

Сайт не малоизвесной компании EC Council начиная с понедельника 21го марта 2016 распространял вымогательское ПО TeslaCrypt.

Как описывает источник в своем блоге (Yonathan Klijnsma), атака была нацелена на определенных пользователей и страны.

Експлойт для заражения посетителей был расчитан на:

- Посетителей использовавших Microsoft Internet Explorer (или использование юзер агента Internet Explorer)

- Посетителей перешедших с поисковиков Google or Bing.

- На IP адреса посетителей привязаных по блок листу или по геолокации.

После перенаправления со страниц сайта, жертва попадает в итоге на страницу Angler exploit kit где используется flash или silverlight для експлуатации. Angler exploit kit сначала запускает загрузчик ‘Bedep’на машине жертвы, который загружает последний пэйлоад payload.

Как описано в источнике, скорее всего сайт компании EC Council использует известный CMS WordPress с модулем, который и оказался дырявым и привел к заражению.

TeslaCrypt после заражения треубет 1.5 BTC или 622$ для расшифровки файлов.

Для дополнительной информации Yonathan оставил адреса сервера управления и распространения малвари, так что в корпоративных сетях можно добавить этот список в blacklist:

Bedep C&C:

- 89.163.240.118 / kjnoa9sdi3mrlsdnfi[.]com

- 85.25.41.95 / moregoodstafsforus[.]com

- 89.163.241.90 / jimmymorisonguitars[.]com

- 162.244.32.121 / bookersmartest[.]xyz

TeslaCrypt C&C:

- 50.87.127.96 / mkis[.]org

- 213.186.33.104 / tradinbow[.]com

ссылка на оригинал статьи https://habrahabr.ru/post/280139/

Добавить комментарий