Cisco объявила о выходе нового программного обеспечения для маршрутизаторов. Компания уверена, что новая модификация позволит сделать доступнее младшие модели маршрутизаторов и упростить настройку базовых функций. Издавна компанию упрекают в сложности настройки оборудования из командной строки для простых администраторов. Администраторы небольших компаний-заказчиков часто испытывают трудности при настройке маршрутизаторов из командной строки в первый раз и страдают от этого. Новый подход призван если не исправить это, то хотя бы подружить командный интерфейс с неискушенным пользователем, сделать его доступнее и понятнее. Подход является частью концепции ICN (Intelligent Collaboration Network) которая объединяет начинающих специалистов по всему миру. Модификация получила название Cisco Routermate и в будущем станет часть частью маршрутизаторов нового поколения Cisco AISR (от ISR – Integrated Services Router и Artificial intelligence (AI) – искусственный интеллект).

Итак, давайте посмотрим, что же особенного будет в новом “интеллектуальном” софте. Сразу хочется сказать, что на данный момент (версия 0.01) набор функций совсем небольшой. Однако, в данном случае привлекает уже сама концепция «дружественного» маршрутизатора с самообучающимся программным интерфейсом. Также сразу хочется успокоить и сетевых гуру: разумеется, консоль никуда не денется и все команды для настройки будут доступны, как и прежде, однако появятся дополнительные интеллектуальные меню и диалоговые настройки в рамках нового набора функций.

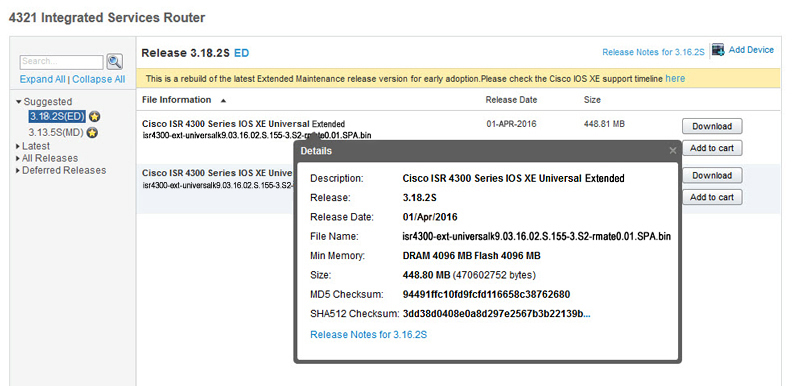

На текущий момент первая тестовая версия софта Extended, в которую включен Routermate, доступна для маршрутизаторов серии ISR 4300, однако, в будущем будет доступна для ISR 800, 1900. Лицензия не требуется. Основной же линейкой, в которой получит распространение новый подход, как уже говорилось, будет новое поколение маршрутизаторов — AISR. В первую очередь, перед настройкой маршрутизатора администратору требуется создать профиль на устройстве и указать свои данные и данные компании. В рамках опроса, маршрутизатор уточняет какова адресация для центрального офиса компании и филиалов, провайдерские настройки, режим работы компании, основные правила ИТ безопасности в компании. После этого становится доступна универсальная консоль с общим набором команд и интерактивный режим настройки и общения. Как уже многие догадались, чатбот построен на самообучающейся платформе и сможет развиваться в процессе общения (сможет ли бот зиговать владельцу, аналогично своему брату от другой известной компании, не выявлено, всё же думается тут более простой алгоритм). Также он сможет автоматически исправлять ошибки при вводе стандартных команд (о сколько раз мы вводили congf t и shrun!) или посоветовать почитать тот или иной мануал в процессе настройки.

Но вернемся к более насущным вопросам. Что можно настроить из интерактивного меню. Собственно, меню разделено на две части – в первой мы можем сделать наиболее распространенные настройки с помощью команды wanna (вводится в #привелигированном режиме или из режима чата (команда router). В данном случае всё похоже на шаблоны с той лишь разницей, что маршрутизатор не будет спрашивать лишних подробностей про параметры vpn (хэш, шифрование), а если в профиле вы указали информацию об удаленных офисах, то и эти параметры он установит автоматически (для site-to-site). Для SSL VPN (если не нужна интеграция с AD) тоже выдаст тестовый логин для подключения и краткую инструкцию как подключиться.

Меню стандартных задач.

cisco-aisr-g3#router

>>hello Vasily!

>^Z

cisco-aisr-g3#wanna

>Come on, configure something! You want..

1. connect to internet

2. connect to branch (site-to-site vpn)

3. connect vpn users (anyconnect vpn)

4. translate port (NAT)

5. open/close port (ZFW)

Далее, после уточнения минимальных необходимых параметров, идет автоматическая настройка.

Другая часть интерактивного интерфейса — это режим помощи администратору. Это очень полезный режим, он помогает не отчаиваться и найти решение по крайней мере для типовых вопросов. Вызвать меню можно командой helpme.

cisco-aisr-g3#router

>>hi

>how are you?

>>oh, its a lot of traffic today!(

>helpme

>>Sure! What kind of problem do you have?

1. problem with ping

2. check TCP port state (open, closed)

3. problem with vpn

4. problem with access to web

5. problem with dhcp

6. problem with connection quality

Например, у нас не пингуется хост в сети.

>1

>>Which destination address?

>192.168.10.10

>>And source address/subnet?

>192.168.9.20

>>Let me check

>>show access-lists lan_input_in

Extended IP access list lan_input_in

<..>

220 permit icmp 192.168.9.0 0.0.0.255 any (109486 matches)

>>ping 192.168.10.10 source GigabitEthernet0/2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.10.10, timeout is 2 seconds:

Packet sent with a source address of 192.168.9.1

.....

Success rate is 0 percent (0/5)

>>show arp 192.168.10.10

Protocol Address Age (min) Hardware Addr Type Interface

Internet 192.168.10.10 5 c321.901e.e321 ARPA GigabitEthernet0/2

>> Estimated Reason: icmp traffic blocked on destination host

>> Recommended Action: Please check firewall/antivirus on destination host

Или не работает IPSec VPN в удаленный офис.

>3

>>Branch or remote vpn?

>Branch

>>remote address or office description?

>Smolensk

>>don’t worry, I’m working on it

>>show crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id slot

87.52.67.231 175.82.33.123 MM_NO_STATE 1 0

>>debug crypto isakmp

>>debug crypto condition peer 87.52.67.231

>>ping 192.168.20.1 source GigabitEthernet0/2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.20.1, timeout is 2 seconds:

Packet sent with .a source address of 192.168.9.1

3d01h: ISAKMP (0:1): processing SA payload. message ID = 0

3d01h: ISAKMP (0:1): found peer pre-shared key matching 87.52.67.231

ISAKMP (0:1): Checking ISAKMP transform 1 against priority 1 policy

.

ISAKMP: encryption AES-256-CBC.

.ISAKMP: hash SHA

ISAKMP: default group 5

ISAKMP: auth pre-share

ISAKMP: life type in seconds

ISAKMP: life duration (VPI) of 0x0 0x1 0x51 0x80

ISAKMP (0:1): Hash algorithm offered does not match policy!

Success rate is 0 percent (0/5)

ISAKMP (0:1): atts are not acceptable. Next payload is 0

>> Estimated Reason: vpn configuration parameters doesn’t match.

>>I sent my vpn parameters to email vpp@cbs.ru, check it on remote side.

>>Vasiliy, please read this document www.cisco.com/c/en/us/support/docs/security-vpn/ipsec-negotiation-ike-protocols/5409-ipsec-debug-00.html

>thanks

>>No problem, glad to help you!

Или подтормаживает доступ в Интернет.

>6

>>Let me guess, poor internet connection?

>yes

>>Analysis traffic and telemetry…

>>show processes cpu

CPU utilization for five seconds: 97%/92%; one minute: 97%; five minutes: 96%

>>High CPU utilization due to interrupts

>>Checking traffic

>>show interface summary

>>Interface utilization 95%

>>Analyzing flows

>>show ip cache flow high utilization

SrcIf SrcIPaddress DstIf DstIPaddress Pr SrcP DstP Pkts

Gi0/0/0 192.168.10.43 Gi0/0/1 198.26.15.66 06 07D0 CED4 10568

>>Lookup IP=192.168.10.43, AD_username=Ivanov_P

>>NBAR protocol-discovery

>>Protocol=torrent

>>Torrent type=Adult video

>>The problem is in Ivanov_P. Choose the option:

1. Block Ivanov_P ip address

2. Send email to Roscomnadzor

3. Copy torrent file (hot_chicks59.mov) to admin PC

Как видим, пока задачи довольно простые, но как они могут помочь человеку не очень разбирающемуся в дебрях консоли! В случае с IPsec VPN, например, маршрутизатор отправил параметры vpn администратору на почту, поэтому достаточно их просто перенаправить или согласовать с удаленной стороной. Ну а пока мы ждем ответа, можно и отдохнуть.

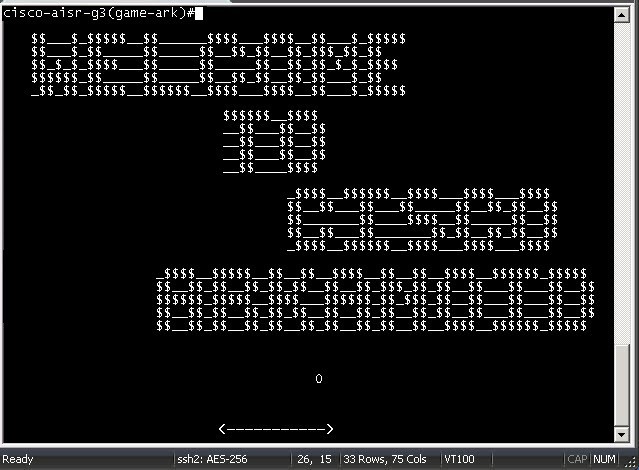

Если администратор устал или застрял в серверной наедине с консолью, не беда. В новой модификации можно будет (кроме общения с маршрутизатором на любимую тему) также снять стресс, поиграв в арканоид или тетрис, или перекинуться с маршрутизатором в покер (лучше не указывать данные в переменной creditcard профиля) или морской бой.

Что дальше?

Вендор планирует развивать направление «дружественных» устройств. В будущем, в рамках общей концепции построения сети центральный маршрутизатор сможет также настраивать маршрутизаторы в удаленных офисах (например, настроить IPSeс VPN сразу с двух сторон, универсальные политики firewall или маршрутизацию Интернет-трафика в удаленном офисе через центр). AISR также сможет сканировать вашу сеть и общаться с другими устройствами по протоколу SNMP и сообщать (syslog, push, отправка почты через EEM) администратору о заканчивающемся картридже или месте на диске. Также, скоро появится специализированная версия для любителей оборудования MikroTik.

Технологический прогресс идет быстро, сети проникают в нашу жизнь. И кто знает, может быть в будущем настроить NAT или дистрибуцию BGP в EIGRP сможет ваша бабушка.

ссылка на оригинал статьи https://habrahabr.ru/post/280614/

Добавить комментарий