Степень доверия к таким сообщениям и вложениям к ним гораздо выше, чем к обычному вредоносному спаму

Фишинг существует уже много лет, это один из наиболее популярных приемов, который используют злоумышленники для получения каких-либо данных пользователей Сети. Существует интересная разновидность технологии — целевой фишинг (spear phishing). Атаки такого рода ограничены по масштабу, поскольку обычно данные пользователя, которые можно использовать для целевого фишинга, достать не так просто (если речь идет о топ-менеджерах, высокопоставленных чиновниках и т.п.). В течение многих лет целевой фишинг применялся только в случае, если овчинка стоила выделки — то есть выгода от получения определенной информации была выше трудовых и финансовых затрат злоумышленников по получению личных данных пользователей. Но теперь ситуация изменилась.

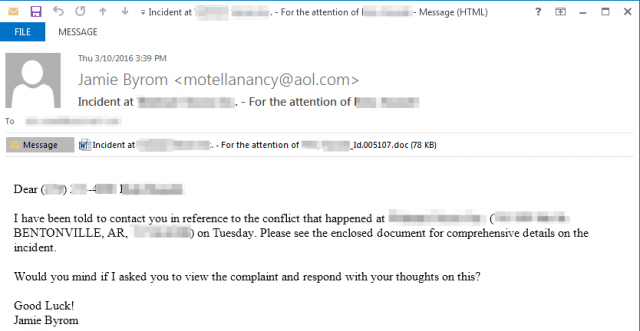

С начала года разные пользователи из многих организаций различных стран стали получать письма с malware-вложениями, где адрес, тема, обращение — все было целевым. Человек видит свое имя в заголовке (не ник из почтового адреса, а настоящее имя), номер телефона, должность. В большинстве случаев к таким сообщениям доверие выше, чем к обычным «Дорогой друг, смотри вложение — там мои фотки на пляже». Сейчас именно в таких, персонифицированных, письмах стал распространяться криптовымогатель TA530. Его создатели явно рассчитывают на атаки банковских служащих, инженеров различных мастей и пользователей других категорий, для которых личные данные, порой, важнее любых денег.

Компания Proofpoint, специализирующаяся на информационной безопасности, постаралась разобраться в особенностях работы криптовымогателя. Часть информации компания опубликовала в своем блоге.

В посте говорится, в частности, что TA530 кастомизирует e-mail для каждой конкретной жертвы, указывая имя, должность, номер телефона и название компании в теле письма, теме и названиях приложений. В некоторых случаях компании удалось проверить указанные данные, и они оказались верными для каждой из верифицированных жертв. Пока что источник данных не совсем понятен, но, как указывают эксперты, все эти данные доступны на обычных сайтах, в социальных сетях — тот же Linkedin или сайте самой компании.

Пока что кампания по распространению TA530 не стала такой же масштабной, как в случае с Dridex и Locky. Но e-mail с этим криптовымогателем уже получили десятки тысяч пользователей из различных организаций в США, Великобритании и Австралии. По масштабам эта кампания целевого фишинга гораздо аналогов.

Злоумышленники, стоящие за атакой, работают по ряду направлений, включая финансовые серивсы, ритейл, производство, здравоохранение и т.п.

Письма рассылаются не всем работникам компании, а, в основном, руководству, менеджерам среднего звена и топ-менеджерам. В этом есть логика — ведь при открытии приложения с криптовымогателем топ-менеджером деньги, скорее всего, будут отправлены злоумышленником — стоимость зашифрованной информации обычно гораздо выше, чем то, что требуют киберворы. Доступы к базам данных, архивам продаж, банковским счетам — все это может стоить десятки миллионов долларов США.

Специалисты Proofpoint утверждают, что зловредное ПО, обнаруженное ими, совершенствуется. Улучшается и «качество» персонифицированных сообщений, они вызывают все больше доверия у получателей. Да, если такое письмо получает работник ИТ-сферы, скорее всего, он поймет, чем подвох. Но, как видим, специализация ransomware в данном случае — отнюдь не специалисты по информационной безопасности.

ссылка на оригинал статьи https://geektimes.ru/post/273956/

Добавить комментарий