Компания Palo Alto Networks была основана в 2005 году Ниром Зуком (Nir Zuk) и группой старших инженеров компаний, лидирующих в сфере сетевой безопасности – Check Point, Cisco, NetScreen, McAfee, Juniper Networks, и занимается разработкой брандмауэров нового поколения, позволяющих контролировать работу приложений и пользователей в корпоративных сетях. Целевой аудиторией компании являются крупные организации, занятые в сфере образования и здравоохранения, а также компании финансового сектора.

Главная идея этого межсетевого экрана состоит в том, что политики безопасности применяются не к портам или IP-адресам, а к конкретным пользователям служб каталогов и приложениям. Более того, он предоставляет огромные возможности по мониторингу трафика приложений, действий пользователей и передаваемого содержимого за счет использования уникальных технологий идентификации.

Для идентификации используемых приложений специалисты Palo Alto Networks разработали уникальную технологию классификации трафика, получившую название App-ID. Она не зависит от портов, протоколов, методов маскирования или шифрования и базируется на нескольких принципах обнаружения: идентификация протокола обмена данными и его расшифровка, классификация передаваемых данных, использование контекстных сигнатур для сканирования трафика приложений, эвристический анализ неизвестных данных.

Используя весь комплекс методов, оборудование Palo Alto Networks безошибочно вычленяет неизвестные приложения и, более того, позволяет отслеживать различные сценарии их применения. Что касается корпоративных приложений, то пользователь может вручную установить классификаторы и работать с ними.

Брандмауэры Palo Alto Networks предлагают еще одну технологию – User-ID, которая нужна для идентификации пользователей в подконтрольных сетях. Она поддерживает интеграцию с популярными пользовательскими репозиториями (Microsoft Exchange Server, Novell eDirectory, Microsoft AD) и серверами удаленного доступа (Citrix XenApp, Microsoft Terminal Services), а также XML API для интеграции со сторонними пользовательскими репозиториями (прокси, беспроводное оборудование и т.д.).

Даже через разрешенные приложения авторизированный пользователь может получить доступ к небезопасному контенту или случайно открыть доступ к конфиденциальной информации. По этой причине было решено, что брандмауэр должен анализировать передаваемый контент, и все методики, позволяющие работать с контентом, объединены в одну технологию – Content-ID. На сегодняшний день она включает в себя полнофункциональный IPS, URL-фильтрацию, подсистему DLP, сетевой антивирус и AntiSpyware.

Все вышеперечисленные функции воплощены во всех линейках продуктов компании Palo Alto Networks:

- PA-5000 Series – высокопроизводительные решения для ЦОД и сервис-провайдеров

- PA-4000, PA-3000, PA-2000 Series – решения различной производительности для применения в крупных компаниях

- PA-500, PA-200 – младшие модели для применения в филиалах и небольших компаниях

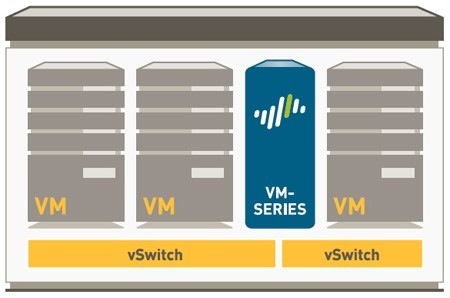

- VM-Series – серия виртуальных брандмауэров, которая позволяет получить все возможности решений Palo Alto Networks без необходимости покупать дорогостоящее оборудование и легко интегрируется в виртуальную инфраструктуру VMware

Межсетевые экраны Palo Alto Networks серии VM изначально были ориентированы на защиту виртуальной инфраструктуры от внешних и внутренних угроз, а сегодня активно используются как в программных дата-центрах, так и в различных облаках – частных, публичных, гибридных.

Palo Alto Networks серии VM работает под управлением операционной системы PAN-OS, которая руководит аппаратными и программными составляющими брандмауэров Palo Alto Networks. Она поддерживает огромное количество функций и сервисов, обеспечивающих гарантированно надежную и защищенную среду. Также в PAN-OS разнесены логики управления и обработки трафика, что позволяет сохранить управляемость межсетевым экраном даже в случае резкого скачка трафика.

Если же нужно управлять множеством устройств Palo Alto Networks, то можно воспользоваться специализированной платформой управления Palo Alto Networks Panorama. Panorama является надежным инструментом централизованного управления и позволяет выполнять мониторинг сетевой активности.

С помощью Panorama можно управлять распределенной сетью физических и/или виртуальных межсетевых экранов Palo Alto Networks централизованно, при этом отслеживая трафик по каждому развернутому брандмауэру и управляя конфигурациями и политиками безопасности.

Еще одним инструментом, стоящим внимания, является VMware NSX – это платформа виртуализации сети для виртуального дата-центра, которая отвечает за создание сетей на существующем сетевом оборудовании. NSX позволяет вам сформировать гибкий пул сетевых ресурсов, разворачивать полностью независимые программные сети и применять принципы виртуализации к сетевой инфраструктуре.

Важной составляющей VMware NSX являются компоненты VMware NSX Service Composer и VMware NSX Distributed Firewall (DFW). VMware NSX DFW является распределенным брандмауэром, реализованным в контексте самого NSX. Он обеспечивает возможности stateful-фильтрации и работает на уровне ядра гипервизора, что обеспечивает высокую производительность.

Управление брандмауэром осуществляется через пользовательский интерфейс vCenter. Правила, создаваемые в DFW, могут быть заданы на уровне VM, кластера, порт-группы DVS, логического свитча и так далее. NSX DFW поддерживает vMotion, а текущие активные соединения остаются нетронутыми в момент рабочей нагрузки.

Встроенный компонент VMware NSX Service Composer определяет новую модель использования сетей и сервисов безопасности. Он позволяет создавать многоуровневые политики безопасности, независимые от текущей инфраструктуры и заданной топологии.

Политики безопасности назначаются на группы виртуальных машин и автоматически применяются к новым VM, добавленным в группу. Получается, что в Service Composer вы можете создавать группы безопасности (Security Group) и политики безопасности (Policy Group).

При создании групп безопасности администратор может выбирать между статическими и динамическими группами, которые включают или исключают такие объекты, как виртуальные машины, vNIC, vSphere-кластеры, логические свитчи и прочее.

Что касается Security Policy (SP), то они определяют сетевые политики и политики безопасности, применяемые для конкретной группы безопасности. Например, SP может быть создана для перенаправления на Palo Alto Networks VM-Series любого типа трафика. Чтобы политика безопасности заработала, ее необходимо привязать к группе или набору групп безопасности.

В одной из статей нашего блога мы рассмотрели практический пример, связанный с конфигурацией динамических политик безопасности и устранением обнаруженных ошибок.

В вымышленной организации были развернуты три виртуальные машины HR-отдела, две из которых выступали в роли веб-сервера, а одна – в качестве сервера базы данных. Каждая из виртуальных машин подключалась к одному и тому же логическому свитчу (VXLAN).

Защита трафика обеспечивалась следующим образом: трафик от веб-сервера до сервера базы данных «прикрывался» брандмауэром Palo Alto Networks серии VM, а трафик от веб-сервера к веб-серверу – NSX DFW.

Подробное руководство с разбором всех возникающих проблем вы можете просмотреть здесь.

P.S. Другие материалы из нашего блога на Хабре:

- Самое интересное из арсенала vSphere 6

- Ближайшее будущее облачных технологий и виртуализации

- Как устроено облако VMware, а также сети и сетевая связанность

- IaaS-провайдер и проблемы безопасности

ссылка на оригинал статьи https://habrahabr.ru/post/280866/

Добавить комментарий