Зловред удаляет файлы раз в час и при попытках перезагрузить ПК

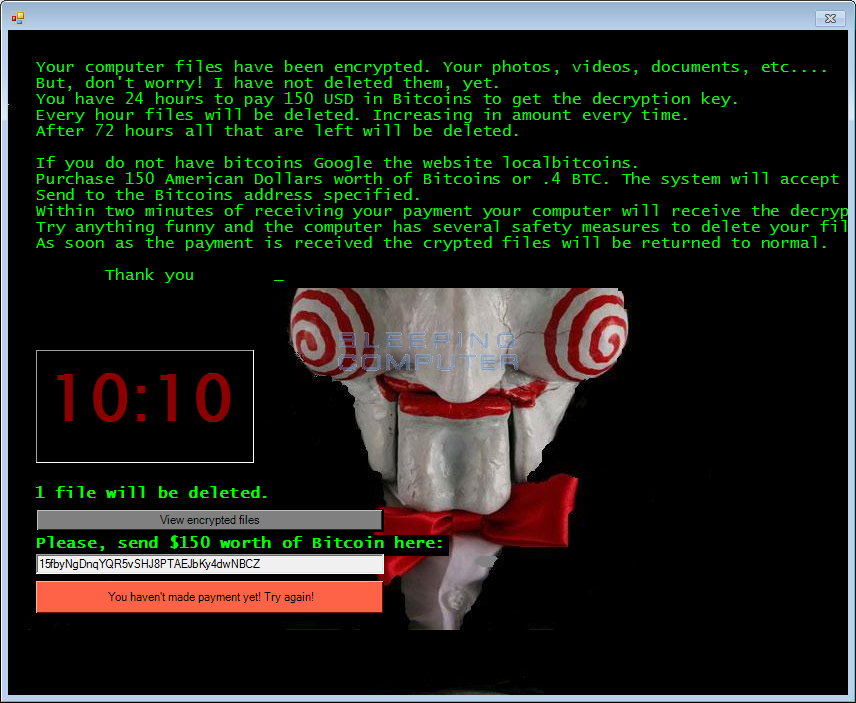

Зловредных программ, угрожающих сохранности данных пользователя, становится все больше. Не успели решить проблему с криптовымогателем Petya, шифрующим жесткий диск пользователя вместо отдельных файлов, как появилось еще одно ransomware — криптовымогатель Jigsaw. Это ПО не просто шифрует файлы пользователя и требует выкуп за их дешифровку. Каждые 60 минут удаляется один файл пользователя, также данные уничтожаются вымогателем и при попытке перезагрузить ПК. Через некоторое время ежечасная «экзекуция» затрагивает уже не один, а больше файлов. При перезагрузке же удаляется не один и не два файла, а сразу тысяча.

Все это очень сильно действует на пользователя, и тот, в большинстве случаев, предпочитает заплатить. При этом на экране выдается инструкция о том, сколько нужно заплатить (биткоин-эквивалент $150) и где можно взять биткоины для оплаты «выкупа». Уже страшно? В общем-то, все это может подействовать и на технически подготовленного пользователя… Но выход есть — как и в случае с Petya, нашлись пользователи, которые научились обезвреживать ransomware. Теперь эти пользователи делятся опытом с другими.

Что делать?

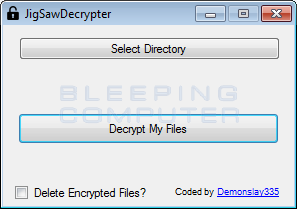

Благодаря анализу, проведенному пользователями Твиттера MalwareHunterTeam, DemonSlay335, и BleepinComputer, найден способ обезвреживания ПО. Выпущен дешифровщик, который может расшифровывать файлы, затронутые Jigsaw.

Изначально необходимо завершить процессы firefox.exe и drpbx.exe в диспетчере задач. Это позволит избежать удаления файлов. Затем запускаем MSConfig и останавливаем процесс firefox.exe, который расположен в %UserProfile%\AppData\Roaming\Frfx\firefox.exe. Далее дешифруем файлы при помощи этой программы.

Все довольно просто:

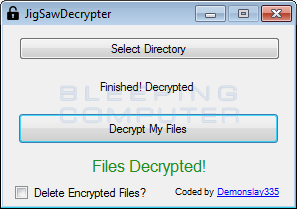

Если нужно расшифровать все файлы на диске, выбираем не папку, а корень диска, и нажимаем на «Decrypt my files».

А дальше — дальше запускаем антивирусное ПО с новыми базами, и проверяем ПК.

Технические детали Jigsaw

После того, как зловред попадает на компьютер пользователя, он начинает искать файлы с определенным расширением, и шифрует их с AES-шифрованием. Родные расширения заменяются на .FUN, .KKK, или .BTC.

Их список размещается в %UserProfile%\AppData\Roaming\System32Work\EncryptedFileList.txt. Биткоин адрес сохраняется в файле %UserProfile%\AppData\Roaming\System32Work\Address.txt.

Файлы, связанные с этим зловредом:

%UserProfile%\AppData\Roaming\Frfx\

%UserProfile%\AppData\Roaming\Frfx\firefox.exe

%UserProfile%\AppData\Local\Drpbx\

%UserProfile%\AppData\Local\Drpbx\drpbx.exe

%UserProfile%\AppData\Roaming\System32Work\

%UserProfile%\AppData\Roaming\System32Work\Address.txt

%UserProfile%\AppData\Roaming\System32Work\dr

%UserProfile%\AppData\Roaming\System32Work\EncryptedFileList.txt

Наконец, элементы реестра:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\firefox.exe %UserProfile%\AppData\Roaming\Frfx\firefox.exe

Как видим, шифровальщик не самый опасный, но задумка, конечно, сильная. Если будущие версии криптовымогателя будут защищены лучше, справиться с Jigsaw будет куда как сложнее.

ссылка на оригинал статьи https://geektimes.ru/post/274264/

Добавить комментарий