Друзья, добрый день! Я долго думал над темой очередной статьи, хотел охватить необъятное и не показаться заангажированным. Думал и на тему аналитики, администрирования и просто на тему “how to”. В итоге решающим стал фактор очередного обращения знакомого “по цеху” с вопросом об организации 2х факторной аутентификации для решений Citrix. В свое время я писал о решении на базе x509 сертификатов, и предложил их коллеге. Но большая часть его удаленных клиентов была базирована на яблочных решениях, а в этом случае устройство доступа и сертификат были как в старой рекламе Head & Shoulders 2 в 1, или как связка ключей от всех замков на одной связке. В итоге я хочу данной статьей охватить немного администрирования, анализа и аналитики.

Друзья, добрый день! Я долго думал над темой очередной статьи, хотел охватить необъятное и не показаться заангажированным. Думал и на тему аналитики, администрирования и просто на тему “how to”. В итоге решающим стал фактор очередного обращения знакомого “по цеху” с вопросом об организации 2х факторной аутентификации для решений Citrix. В свое время я писал о решении на базе x509 сертификатов, и предложил их коллеге. Но большая часть его удаленных клиентов была базирована на яблочных решениях, а в этом случае устройство доступа и сертификат были как в старой рекламе Head & Shoulders 2 в 1, или как связка ключей от всех замков на одной связке. В итоге я хочу данной статьей охватить немного администрирования, анализа и аналитики.

Архитектурное решение было основано OTP, или по-простому – второй “фактор” – одноразовый пароль. Полагаю, не стоит останавливаться на преимуществах использования OTP, понимания их эффективности, аналогично, как и на необходимости использования 2х факторной авторизации ресурсов и сервисов, доступ к которым открыт в интернете (или в сети интернет). Тут я забегу немного вперед: в моей работе после внедрения 2х факторной авторизации для доступа к корпоративным информационным системам с использованием одноразовых паролей пользователи, имеющие удаленный доступ (а в основном это менеджеры среднего звена) стали задавать вопросы на предмет “а что так сложно стало и неудобно???”, мол никто и нигде это не использует, так зачем бежать впереди планеты всей? Я спрашиваю, а банк-клиент каждый раз присылает новый пароль — это нормально. Обычно после этого вопрос безопасности и удобства снимается. Так, вот лирику и аналитику прошли, продолжим далее.

Краем остановлюсь на компонентах решения, используемых при реализации данного решения, а при описании остановлюсь только на краеугольных камнях настройки, а именно – профили NetScaler, настройках StoreFront и клиентских устройств iPad. Итак, в наличии: Развернутая инфраструктура XenDesktop/App, StoreFront, Citrix NetScalaler, RADIUS server, OTP сервер. В качестве клиентов я предлагаю использование Google Authenticator (хотя выбор бесплатных OTP клиентов достаточно большой). Касаемо реализации OTP решений также полагаю, что это остается на “совести” конкретного проекта. Это может быть одноразовый пароль на мобильном телефоне или через SMS или еще другие варианты. Настройка самого RADIUS сервера с функционалом одноразовых паролей – это тема отдельного разговора, её контуры очертим вскользь.

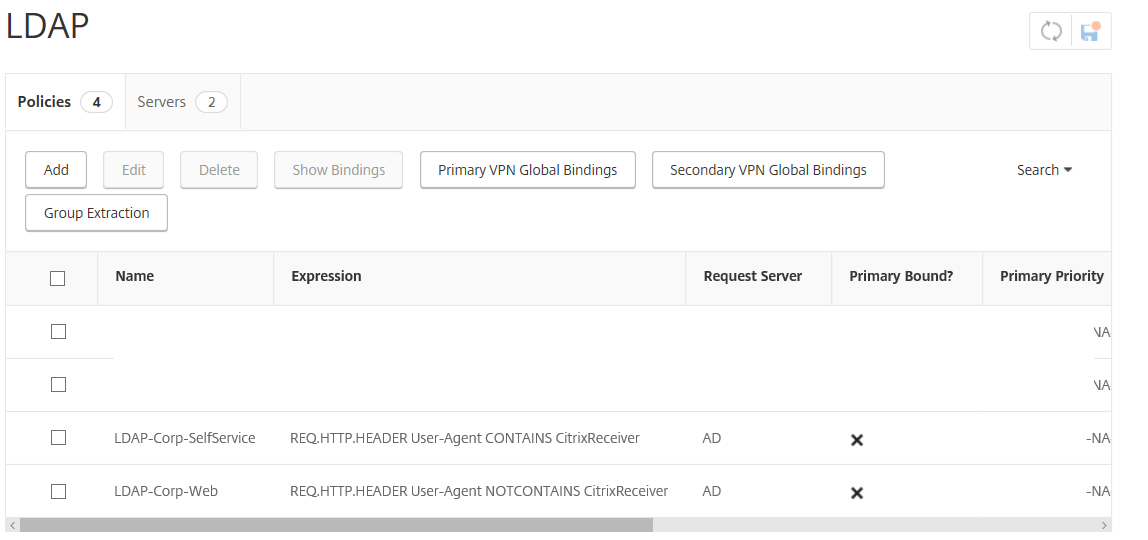

Определившись с потребностью в использовании 2х факторной авторизации, давайте посмотрим на настройки NetScaler, обеспечивающие использование выбранного метода и корректную работу со всех типов устройств:

Первым делом создадим правила для RADIUS подключения и RADIUS сервер

add authentication radiusPolicy RSA-SelfService «REQ.HTTP.HEADER User-Agent CONTAINS CitrixReceiver» RSA

add authentication radiusPolicy RSA-ReceiverForWeb «REQ.HTTP.HEADER User-Agent NOTCONTAINS CitrixReceiver» RSA

add authentication radiusAction RSA -serverIP 192.168.60.43 -serverPort 1812 -radKey ……

add authentication ldapPolicy LDAP-Corp-SelfService «REQ.HTTP.HEADER User-Agent CONTAINS CitrixReceiver» AD

add authentication ldapPolicy LDAP-Corp-Web «REQ.HTTP.HEADER User-Agent NOTCONTAINS CitrixReceiver» AD

Финальным аккордом будет подключение созданных политик к подготовленному SSL VPNc серверу

bind vpn vserver ssl_ag_xd_wa2.baltlease.ru -policy LDAP-Corp-Web -priority 100

bind vpn vserver ssl_ag_xd_wa2.baltlease.ru -policy RSA-SelfService -priority 110

bind vpn vserver ssl_ag_xd_wa2.baltlease.ru -policy RSA-ReceiverForWeb -priority 100 -secondary

bind vpn vserver ssl_ag_xd_wa2.baltlease.ru -policy LDAP-Corp-SelfService -priority 110 -secondary

Осталось прописать точку подключения на StoreFront (в видео ниже будет понятно)

В поле Logon type необходимо выбрать

“Domain and security token”

С администрированием просто, поедем дальше.

Осталось посмотреть данное решение в “живую”:

1. Доступ через WEB браузер

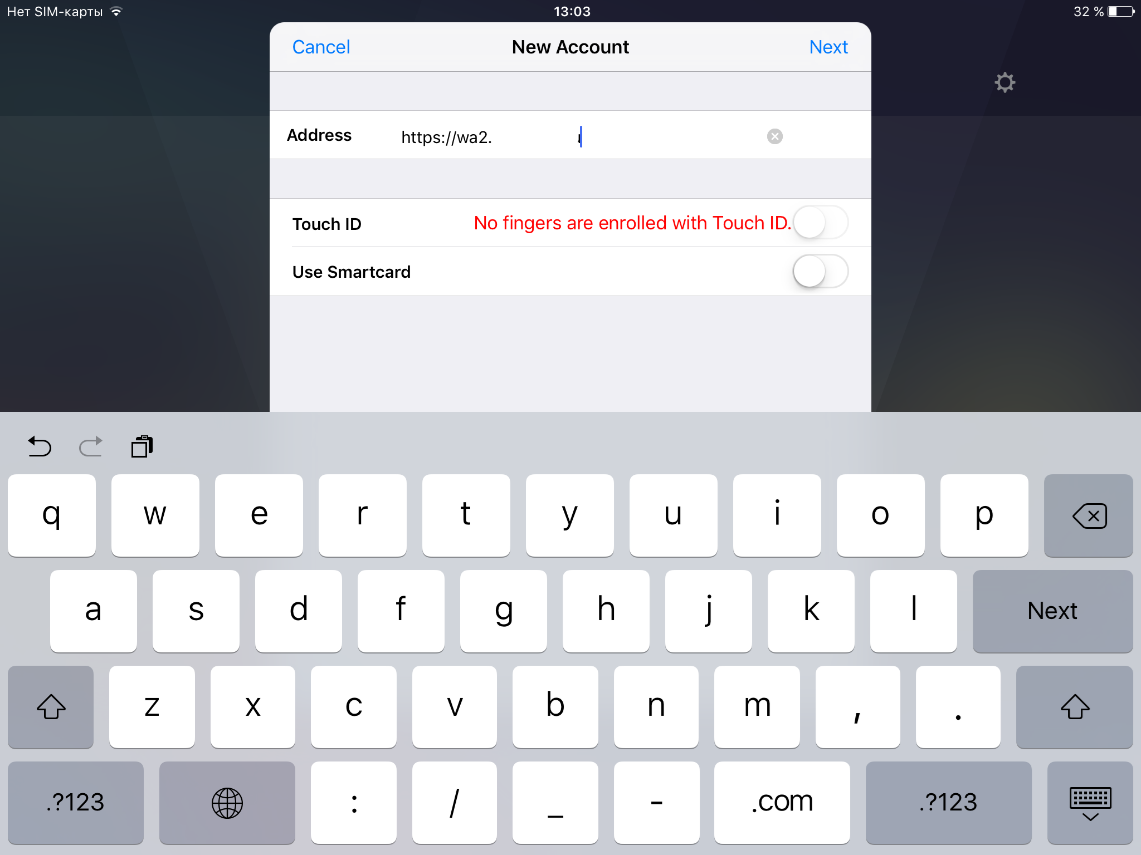

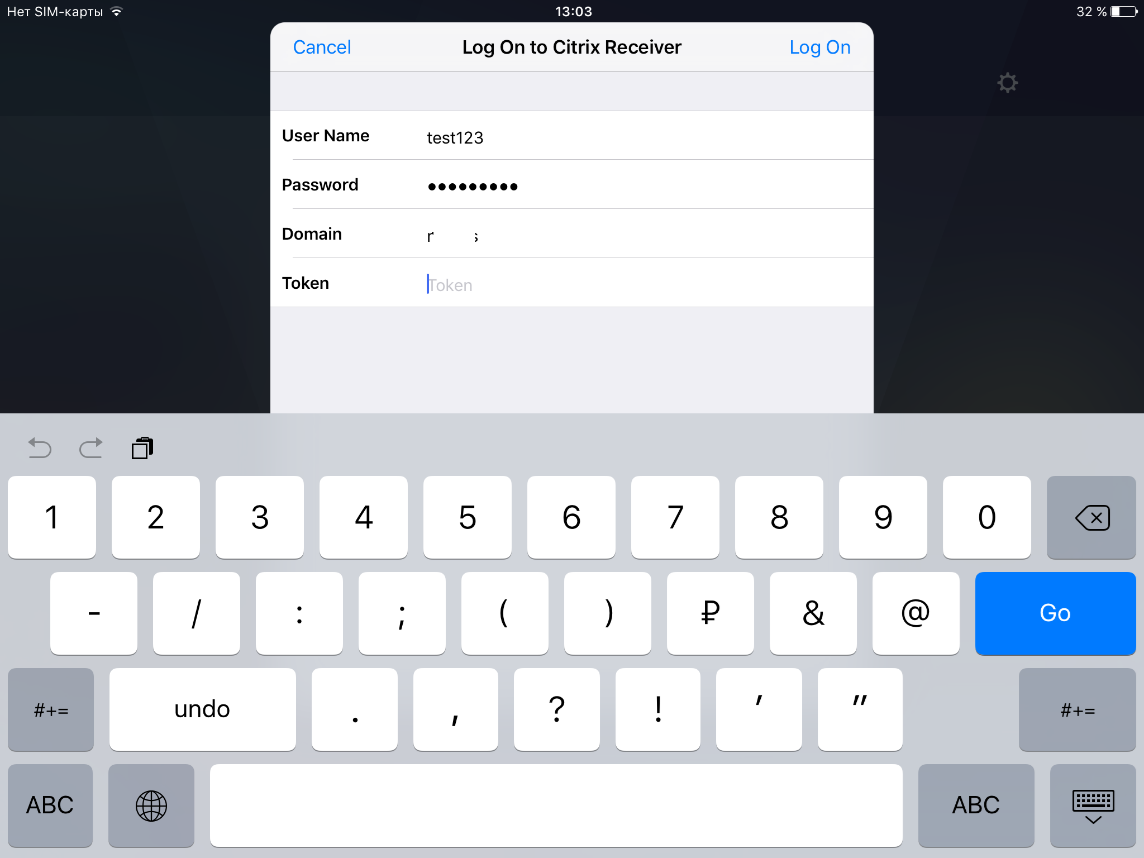

2. Доступ с iOS (iPad)

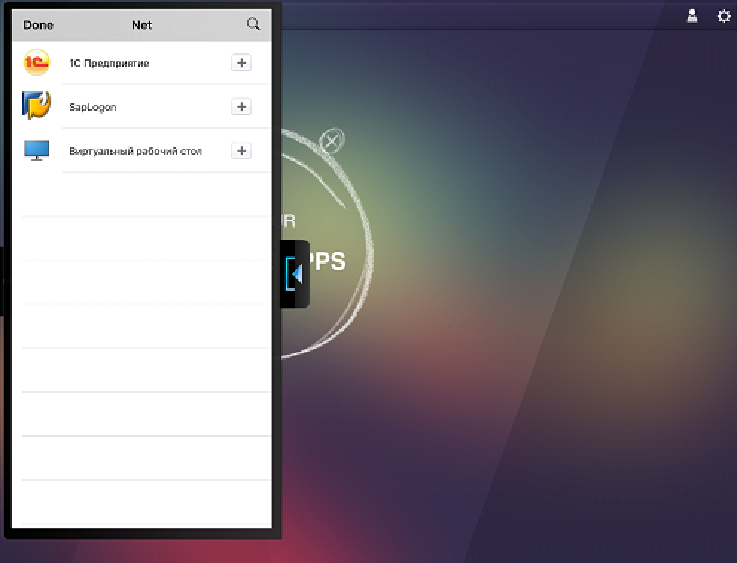

Добавляем новую учетную запись

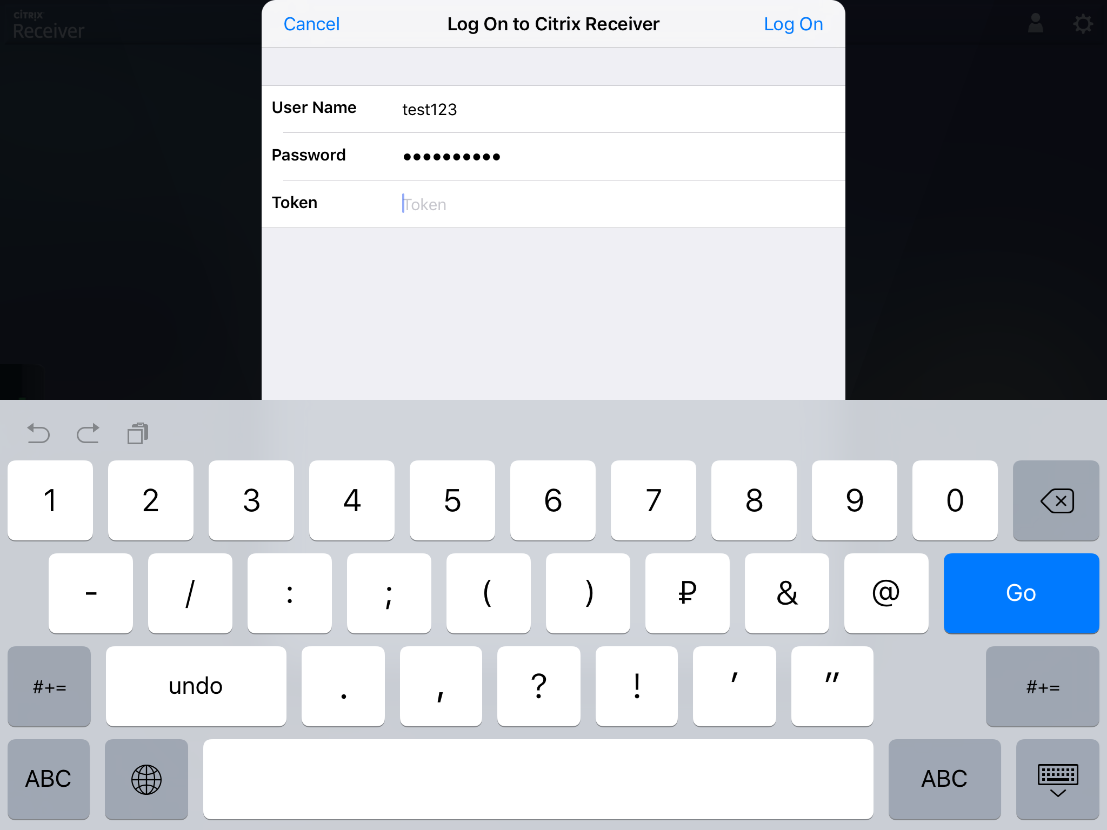

Вводим логин, пароль, домен, одноразовый код

В свойствах подключения видим тип выбранной локации (Это на StoreFront))

Видим список опубликованных приложений

При запуске приложения происходит запрос пароля и PIN кода.

3. Классический Citrix Receiver

Итак, 2х факторная авторизация — это не только эффективный и надежный метод публикации корпоративных информационных систем на просторах интернета, но и удобный, а самое главное – это современное решение, так сказать “в ногу со временем”.

Оставаться на x509 или OTP – решать Вам, но то, что данный механизм должен быть реализован – однозначно.

P.S. В своей повседневной работе я в «обязательном порядке» использую 2х факторную авторизацию, исходя из всего вышеперечисленного возник вопрос к читателям, сформулированный в опросе. Пожалуйста, проголосуйте:

ссылка на оригинал статьи https://habrahabr.ru/post/317914/

Добавить комментарий