Один из исследователей безопасности опубликовал в Twitter информацию об уязвимости в ОС Windows.

Уязвимость заключается в эскалации привилегий на локальной системе, которая позволяет злоумышленнику повысить уровень доступа вредоносного кода, запущенного из-под учетной записи рядового пользователя до уровня учетной записи SYSTEM, обладающей полным доступом.

Оригинал статьи

Уилл Дорманн, инженер CERT/CC, подтвердил эту уязвимость и вчера опубликовал официальное предупреждение CERT/CC.

Дорманн говорит, что уязвимости подвержен планировщик задач Windows, а точнее — интерфейс расширенного локального вызова процедур (ALPC).

Интерфейс ALPC является внутренним механизмом Windows, который организует взаимодействие между процессами. ALPC позволяет клиентскому процессу, работающему в ОС, запрашивать серверный процесс, работающий в одной и той же ОС, для предоставления определенной информации или выполнения каких-либо действий.

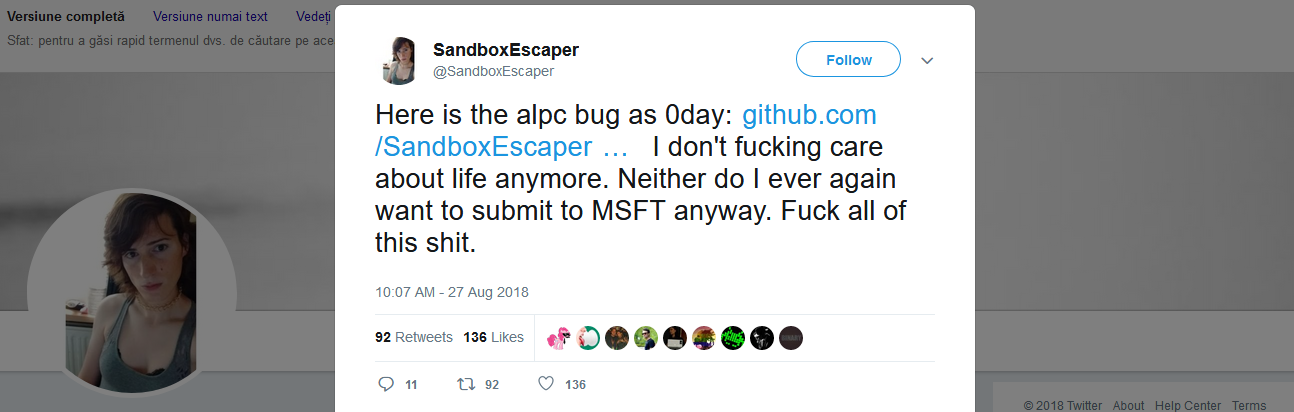

Исследователь с ником SandboxEscaper опубликовал на GitHub PoC-код, демонстрирующий использование интерфейса ALPC, с целью получения доступа уровня SYSTEM в системе Windows.

Весьма вероятно, что этим PoC-кодом заинтересуются создатели вредоносных программ, так как он позволяет вредоносному ПО легко получать административный доступ на атакуемых системах, используя эксплойт, более надежный, чем многие другие существующие методы.

SandboxEscaper не уведомил Microsoft об этой уязвимости, что означает, что обнаруженной бреши пока нет патча. В настоящее время уязвимости подвержены пользователи всех 64-разрядных систем Windows.

Очередной плановый пакет обновлений безопасности, которые Microsoft традиционно выпускает каждый второй вторник месяца, должен выйти 11 сентября.

После раскрытия уязвимости исследователь также удалил свою учетную запись в Twitter.

ссылка на оригинал статьи https://habr.com/post/421577/

Добавить комментарий