В декабре 2018 года, специалисты Group-IB обнаружили новое семейство снифферов, получившее название FakeSecurity. Их использовала одна преступная группа, заражавшая сайты под управлением CMS Magento. Анализ показал, что в недавней кампании злоумышленники провели атаку с использованием вредоносного ПО для кражи паролей. Жертвами стали владельцы сайтов онлайн-магазинов, которые были заражены JS-сниффером. Центр реагирования на инциденты информационной безопасности CERT Group-IB предупредил атакованные ресурсы, а аналитик Threat Intelligence Group-IB Виктор Окороков решил рассказать о том, как удалось выявить преступную активность.

Напомним, что в марте 2019 года Group-IB опубликовала отчет «Преступление без наказания: анализ семейств JS-снифферов», в котором были проанализированы 15 семейств различных JS-снифферов, использовавшихся для заражения более двух тысяч сайтов онлайн-магазинов.

Единый адрес

В ходе заражения злоумышленники внедряли ссылку на вредоносный скрипт в код сайта, данный скрипт подгружался и в момент оплаты товара перехватывал платежные данные посетителя онлайн-магазина, а затем отправлял их на сервер злоумышленников. На первых этапах атак с применением FakeSecurity сами вредоносные скрипты и гейт снифферов располагались на одном и том же домене magento-security[.]org.

Позднее на некоторых Magento-сайтах было обнаружено заражение тем же семейством снифферов, но на этот раз атакующие использовали новые доменные имена для размещения вредоносного кода:

- fiswedbesign[.]com

- alloaypparel[.]com

Оба этих доменных имени были зарегистрированы на один адрес электронной почты greenstreethunter@india[.]com. Этот же адрес был указан при регистрации третьего доменного имени firstofbanks[.]com.

Убедительная просьба

Анализ трех новых доменов, используемых преступной группой FakeSecurity, показал, что часть из них была задействована в кампании по распространению вредоносного ПО, которая началась в марте 2019 года. Атакующие распространяли ссылки на страницы, где говорилось, что пользователю необходимо установить недостающий плагин для корректного отображения документа. Если пользователь начинал скачивание приложения, его компьютер заражался вредоносным ПО для похищения паролей.

Всего было выявлено 11 уникальных ссылок, которые вели на поддельные страницы, побуждающие пользователя установить вредоносное ПО.

- hxxps://www.etodoors.com/uploads/Statement00534521[.]html

- hxxps://www.healthcare4all.co.uk/manuals/Statement00534521[.]html

- hxxps://www.healthcare4all.co.uk/lib/Statement001845[.]html

- hxxps://www.healthcare4all.co.uk/doc/BankStatement001489232[.]html

- hxxp://verticalinsider.com/bookmarks/Bank_Statement0052890[.]html

- hxxp://thepinetree.net/n/docs/Statement00159701[.]html

- hxxps://www.readicut.co.uk/media/pdf/Bank_Statement00334891[.]html

- hxxp://www.e-cig.com/doc/pdf/eStmt[.]html

- hxxps://www.genstattu.com/doc/PoliceStatement001854[.]html

- hxxps://www.tokyoflash.com/pdf/statment001854[.]html

- hxxps://www.readicut.co.uk/media/pdf/statment00789[.]html

Потенциальная жертва вредоносной кампании получала спам по электронной почте, в письме содержалась ссылка на страницу первого уровня. Данная страница представляет небольшой HTML-документ с iframe, контент которого подгружается со страницы второго уровня. Страница второго уровня — лендинговая страница с содержанием, которое побуждает получателя установить некий исполняемый файл. В случае с данной вредоносной кампанией злоумышленники использовали лендинг с тематикой установки недостающего плагина для Adobe Reader, поэтому страница первого уровня имитировала ссылку на PDF-файл, открытый в режиме онлайн-просмотра в браузере. Страница второго уровня содержит ссылку на вредоносный файл, распространяемый в рамках вредоносной кампании, который будет загружен при нажатии на кнопку Download plugin.

Анализ страниц, используемых в данной кампании, показал, что обычно страницы второго уровня располагались на доменах злоумышленников, в то время как страница первого уровня и непосредственно вредоносный файл чаще всего были на взломанных e-commerce-сайтах.

Пример структуры страницы для распространения вредоносного ПО

Через спам потенциальная жертва получает ссылку на HTML-файл, к примеру, hxxps://www.healthcare4all[.]co[.]uk/manuals/Statement00534521[.]html. HTML-файл по ссылке содержит элемент iframe со ссылкой на основное содержимое страницы; в данном примере контент страницы расположен по адресу hxxps://alloaypparel[.]com/view/public/Statement00534521/PDF/Statement001854[.]pdf. Как мы видим из данного примера, для размещения контента страницы в этом случае атакующие использовали зарегистрированный домен, а не взломанный сайт. В интерфейсе, который отображается по этой ссылке, присутствует кнопка Download plugin. Если жертва нажмет эту кнопку, произойдет скачивание исполняемого файла по ссылке, указанной в коде страницы; в данном примере исполняемый файл скачивается по ссылке hxxps://www.healthcare4all[.]co[.]uk/manuals/Adobe-Reader-PDF-Plugin-2.37.2.exe, то есть сам вредоносный файл хранится на взломанном сайте.

«Мефистофель» нашего времени

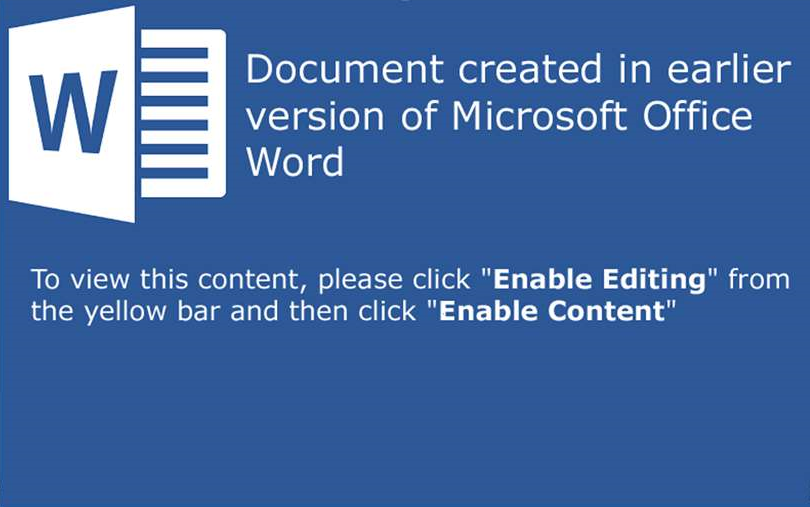

Анализ домена alloaypparel[.]com выявил, что для распространения вредоносного ПО использовался фишинг-кит Mephistophilus, позволяющий создавать и разворачивать фишинговые страницы для распространения вредоносного ПО: Mephistophilus использует несколько типов лендингов, побуждающих пользователя установить якобы недостающий плагин, необходимый для работы приложения. На самом же деле пользователю будет установлено вредоносное ПО, ссылку на которое оператор добавляет через административную панель Mephistophilus.

Система для целевых фишинговых атак Mephistophilus появилась в продаже на подпольных форумах в августе 2016 года. Это стандартный фишинговый набор с использованием веб-фейков, предлагающих загрузку вредоносного ПО под видом обновления плагина (MS Word, MS Excel, PDF, YouTube) для просмотра содержимого документа или страницы. Mephistophilus был разработан и выпущен в продажу пользователем андеграундных форумов под ником Kokain. Для успешного заражения с использованием фишингового набора злоумышленнику необходимо побудить пользователя перейти по ссылке, ведущей на страницу, сгенерированную Mephistophilus. Вне зависимости от тематики фишинговой страницы появится сообщение, что необходимо установить недостающий плагин для корректного отображения онлайн-документа или YouTube-видео. Для этого в Mephistophilus есть несколько видов фишинговых страниц, имитирующих легитимные сервисы:

- Онлайн-просмотрщик документов Microsoft Office365 Word или Excel

- Онлайн-просмотрщик PDF-файлов

- Страница-клон сервиса YouTube

Пострадавшие

В рамках вредоносной кампании преступная группа не ограничилась использованием самостоятельно зарегистрированных доменных имен: для хранения семплов распространяемых вредоносных файлов атакующие также использовали несколько сайтов онлайн-магазинов, которые ранее были заражены сниффером FakeSecurity.

Всего было обнаружено 5 уникальных ссылок на 5 уникальных семплов вредоносного ПО, 4 из которых хранились на взломанных сайтах под управлением CMS Magento:

- hxxps://www.healthcare4all[.]co[.]uk/manuals/Adobe-Reader-PDF-Plugin-2.37.2.exe

- hxxps://www.genstattu[.]com/doc/Adobe-Reader-PDF-Plugin-2.31.4.exe

- hxxps://firstofbanks[.]com/file_d/Adobe-Reader-PDF-Plugin-2.35.8.exe

- hxxp://e-cig[.]com/doc/Adobe-Reader-PDF-Plugin-2.31.4.exe

- hxxp://thepinetree[.]net/docs/msw070619.exe

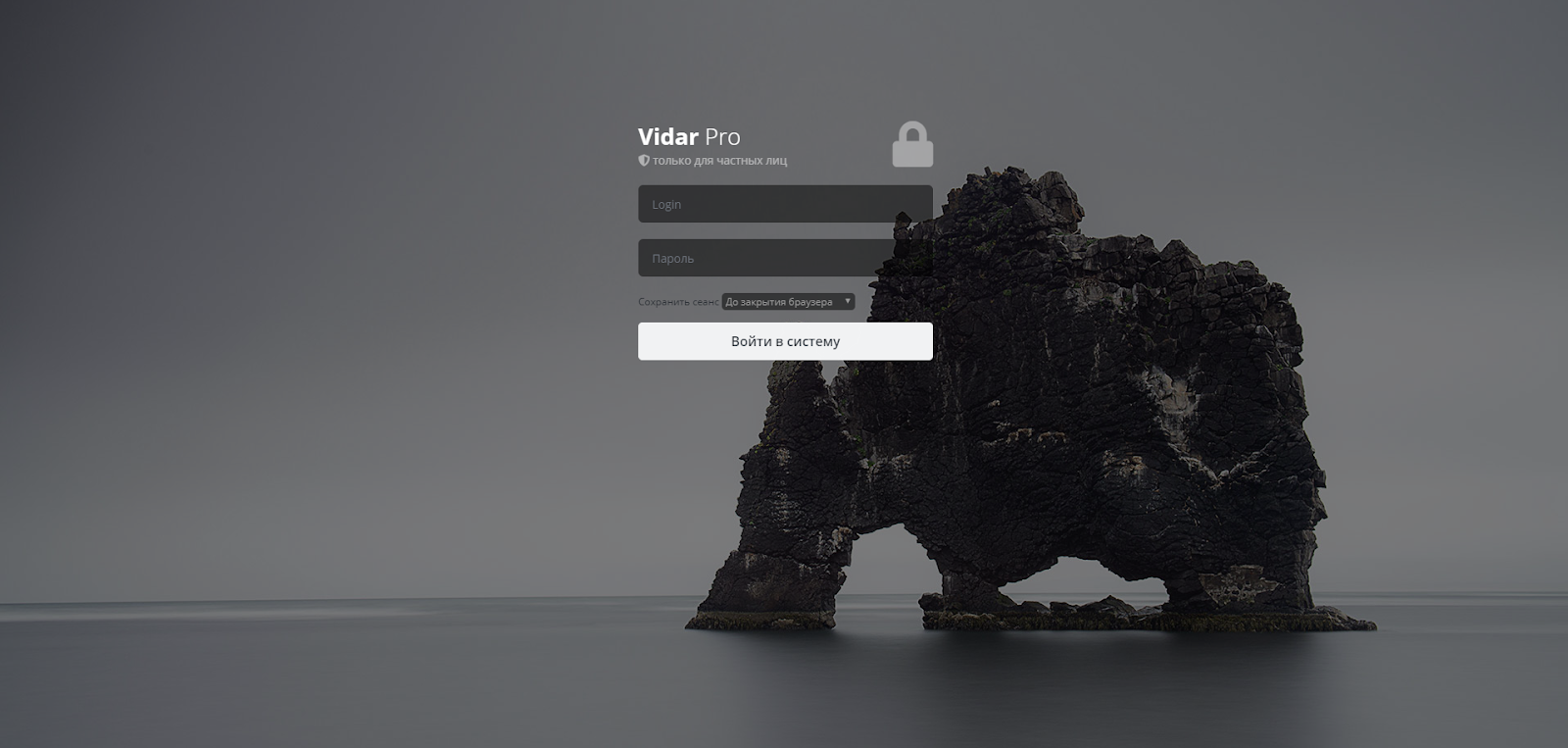

Распространяемые в данной кампании образцы вредоносного ПО являются семплами стилера Vidar, предназначенного для кражи паролей из браузеров и некоторых приложений. Также он умеет собирать файлы по заданным параметрам и передавать их в административную панель, что облегчает, к примеру, кражу файлов криптовалютных кошельков. Vidar представляет malware-as-a-service: все собранные данные передаются на гейт, а затем отправляются в централизованную административную панель, где каждый покупатель стилера может просматривать логи, которые пришли с зараженных компьютеров.

Способный вор

Стилер Vidar появился в ноябре 2018 года. Его разработал и выпустил в продажу на подпольных форумах пользователь под псевдонимом Loadbaks. Согласно описанию разработчика, Vidar умеет похищать пароли из браузеров, файлы по определенным путям и маскам, данные банковских карт, файлы холодных кошельков, переписку Telegram и Skype, а также историю посещения сайтов из браузеров. Цена аренды стилера от $250 до $300 за месяц. Административная панель стилера и домены, используемые в качестве гейтов, расположены на серверах авторов Vidar, что сокращает для покупателей затраты на инфраструктуру.

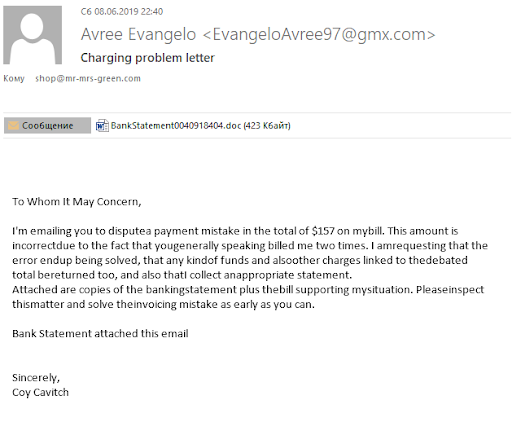

В случае вредоносного файла msw070619.exe, помимо распространения при помощи лендинга Mephistophilus, был также обнаружен вредоносный DOC-файл BankStatement0040918404.doc (MD5: 1b8a824074b414419ac10f5ded847ef1), который дропал данный исполняемый файл на диск при помощи макросов. DOC-файл BankStatement0040918404.doc прикреплялся в качестве вложения во вредоносные письма, рассылка которых была частью вредоносной кампании.

Препарируем атаку

Обнаруженное письмо (MD5: 53554192ca888cccbb5747e71825facd) было отправлено на контактный адрес сайта под управлением CMS Magento, из чего можно сделать вывод, что одной из мишеней вредоносной кампании были администраторы онлайн-магазинов, а цель заражения — доступ в административную панель Magento и других e-commerce-платформ для последующей установки сниффера и кражи данных клиентов зараженных магазинов.

Таким образом, схема заражения в целом состояла из следующих шагов:

- Атакующие развернули административную панель Mephistophilus Phishing Kit на хосте alloaypparel[.]com.

- Атакующие разместили на взломанных легитимных сайтах и на собственных сайтах вредоносное ПО для похищения паролей.

- При помощи фишингового набора атакующие развернули несколько лендингов для распространения вредоносного ПО, а также создали вредоносные документы с макросом, которые загружали вредоносное ПО на компьютер пользователя.

- Атакующие провели спам-кампанию по рассылке писем с вредоносными вложениями, а также со ссылками на лендинги для установки вредоносного ПО. Как минимум часть целей атакующих — администраторы сайтов онлайн-магазинов.

- При успешной компрометации компьютера администратора онлайн-магазина похищенные учетные данные использовались для доступа в административную панель магазина и установки JS-сниффера для кражи банковских карт пользователей, осуществляющих оплату на зараженном сайте.

Связь с другими атаками

Инфраструктура атакующих была развернута на сервере с IP-адресом 200.63.40.2, который принадлежит сервису по аренде серверов Panamaservers[.]com. До кампании FakeSecurity данный сервер был использован для фишинга, а также для размещения административных панелей различных вредоносных программ для кражи паролей.

Исходя из специфики кампании FakeSecurity можно предположить, что административные панели стилеров Lokibot и AZORUlt, размещавшиеся на этом сервере, могли быть использованы в предыдущих атаках этой же группы в январе 2019 года. Согласно этой статье, 14 января 2019 года неизвестные злоумышленники распространяли вредоносное ПО Lokibot при помощи массовой рассылки писем с вредоносным DOC-файлом во вложении. 18 января 2019 года также была проведена рассылка вредоносных документов, которые устанавливали вредоносное ПО AZORUlt. Анализ данной кампании выявил следующие административные панели, располагавшиеся на сервере с IP-адресом 200.63.40.2:

- http[:]//chuxagama[.]com/web-obtain/Panel/five/PvqDq929BSx_A_D_M1n_a.php (Lokibot)

- http[:]//umbra-diego[.]com/wp/Panel/five/PvqDq929BSx_A_D_M1n_a.php (Lokibot)

- http[:]//chuxagama[.]com/web-obtain/Panel/five/index.php (AZORUlt)

Доменные имена chuxagama[.]com и umbra-diego[.]com были зарегистрированы одним и тем же пользователем с адресом электронной почты dicksonfletcher@gmail.com. Этот же адрес был использован для регистрации доменного имени worldcourrierservices[.]com в мае 2016 года, которое затем было использовано в качестве сайта для мошеннической компании World Courier Service.

Исходя из того факта, что в рамках вредоносной кампании FakeSecurity атакующие использовали вредоносное ПО для кражи паролей и распространяли его через спам по электронной почте, а также пользовались сервером с IP-адресом 200.63.40.2, можно предположить, что вредоносная кампания января 2019 года была проведена той же преступной группой.

Индикаторы

File name Adobe-Reader-PDF-Plugin-2.37.2.exe

- MD5 3ec1ac0be981ce6d3f83f4a776e37622

- SHA-1 346d580ecb4ace858d71213808f4c75341a945c1

- SHA-256 6ec8b7ce6c9858755964f94acdf618773275589024e2b66583e3634127b7e32c

- Size 615984

File name Adobe-Reader-PDF-Plugin-2.31.4.exe

- MD5 58476e1923de46cd4b8bee4cdeed0911

- SHA-1 aafa9885b8b686092b003ebbd9aaf8e604eea3a6

- SHA-256 15abc3f55703b89ff381880a10138591c6214dee7cc978b7040dd8b1e6f96297

- Size 578048

File name Adobe-Reader-PDF-Plugin-2.35.8.exe

- MD5 286096c7e3452aad4acdc9baf897fd0c

- SHA-1 26d71553098b5c92b55e49db85c719f5bb366513

- SHA-256 af04334369878408898a223e63ec50e1434c512bc21d919769c97964492fee19

- Size 1069056

File name Adobe-Reader-PDF-Plugin-2.31.4.exe

- MD5 fd0e11372a4931b262f0dd21cdc69c01

- SHA-1 54d34b6a6c4dc78e62ad03713041891b6e7eb90f

- SHA-256 4587da5dca2374fd824a15e434dae6630b24d6be6916418cee48589aa6145ef6

- Size 856576

File name msw070619.exe

- MD5 772db176ff61e9addbffbb7e08d8b613

- SHA-1 6ee62834ab3aa4294eebe4a9aebb77922429cb45

- SHA-256 0660059f3e2fb2ab0349242b4dde6bf9e37305dacc2da870935f4bede78aed34

- Size 934448

- fiswedbesign[.]com

- alloaypparel[.]com

- firstofbanks[.]com

- magento-security[.]org

- mage-security[.]org

- https[:]//www[.]healthcare4all[.]co[.]uk/manuals/Adobe-Reader-PDF-Plugin-2.37.2.exe

- https[:]//www[.]genstattu[.]com/doc/Adobe-Reader-PDF-Plugin-2.31.4.exe

- https[:]//firstofbanks[.]com/file_d/Adobe-Reader-PDF-Plugin-2.35.8.exe

- http[:]//e-cig[.]com/doc/Adobe-Reader-PDF-Plugin-2.31.4.exe

- http[:]//thepinetree[.]net/docs/msw070619.exe

ссылка на оригинал статьи https://habr.com/ru/company/group-ib/blog/475264/

Добавить комментарий