Добро пожаловать на новый цикл статей, на этот раз по теме расследования инцидентов, а именно — анализу зловредов с помощью форензики Check Point. Ранее мы публиковали несколько видео уроков по работе в Smart Event, но на этот раз мы рассмотрим отчеты форензики по конкретным событиям в разных продуктах Check Point:

Почему важна форензика предотвращенных инцидентов? Казалось бы, поймал вирус, уже хорошо, зачем с ним разбираться? Как показывает практика, атаку желательно не просто блокировать, но и понимать, как именно она работает: какая была точка входа, какая использовалась уязвимость, какие процессы задействованы, затрагивается ли реестр и файловая система, какое семейство вирусов, какой потенциальный ущерб и т.д. Эти и другие полезные данные можно получить в исчерпывающих отчетах форензики Check Point (как в текстовом, так и графическом виде). Получить такой отчет вручную очень трудно. Затем эти данные могут помочь принять нужные меры и исключить возможность успеха подобных атак в будущем. Сегодня мы рассмотрим отчет форензики Check Point SandBlast Network.

SandBlast Network

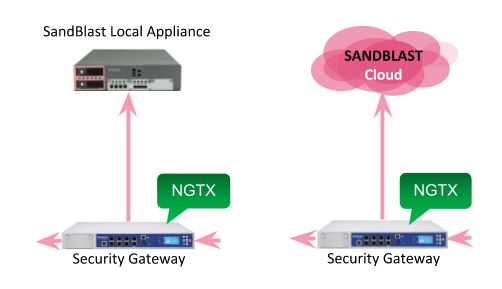

Использование песочниц, для усиления защиты периметра сети, уже давно стало обычном делом и таким же обязательным компонентом, как IPS. У Check Point за функционал песочницы отвечает блейд Threat Emulation, который и входит в состав технологий SandBlast (там же есть еще Threat Extraction). Мы уже публиковали ранее небольшой курс по Check Point SandBlast еще для версии Gaia 77.30 (очень рекомендую к просмотру если вы не понимаете о чем сейчас идет речь). С точки зрения архитектуры с тех пор принципиально ничего не изменилось. Если у вас на периметре сети стоит Check Point Gateway, то вы можете использовать два варианта интеграции с песочницей:

- SandBlast Local Appliance — к вам в сеть ставится дополнительный SandBlast appliance, на который и отправляются файлы для анализа.

- SandBlast Cloud — файлы отправляются на анализ в облако Check Point.

Песочницу можно считать последним рубежом защиты на периметре сети. Она подключается только после анализа классическими средствами — антивирусом, IPS. И если такие традиционные сигнатурные средства не дают практически никакой аналитики, то песочница может подробно “рассказать” почему файл был заблокирован и что именно зловредного он делает. Такой отчет форензики можно получить как от локальной, так и от облачной песочницы.

Check Point Forensics Report

Допустим вы, как ИБ специалист, пришли на работу и открыли дашборд в SmartConsole. Тут же вы видите инциденты за последние 24 часа и ваше внимание привлекают события Threat Emulation — наиболее опасные атаки, которые не были заблокированы сигнатурным анализом.

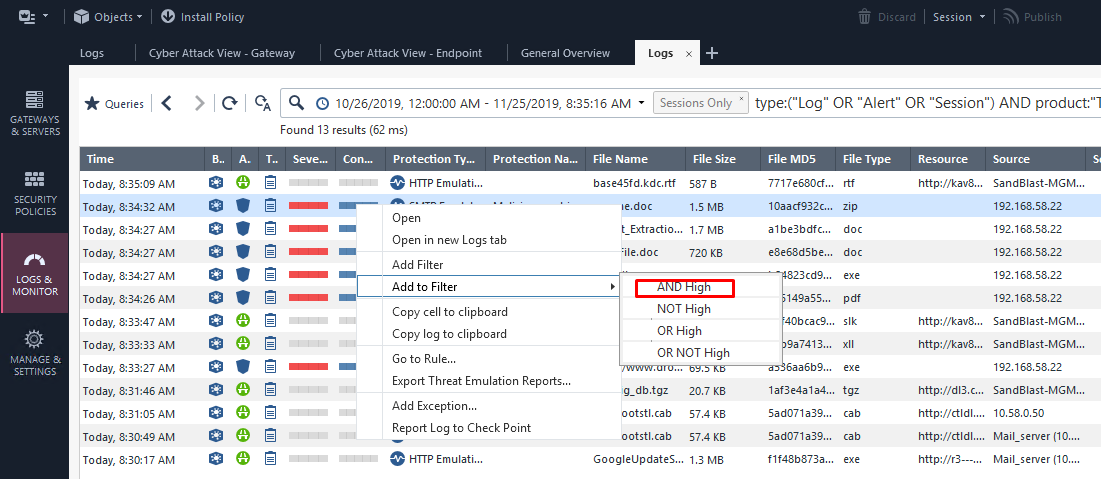

Вы можете “провалиться” в эти события (drill down) и посмотреть все логи по блейду Threat Emulation.

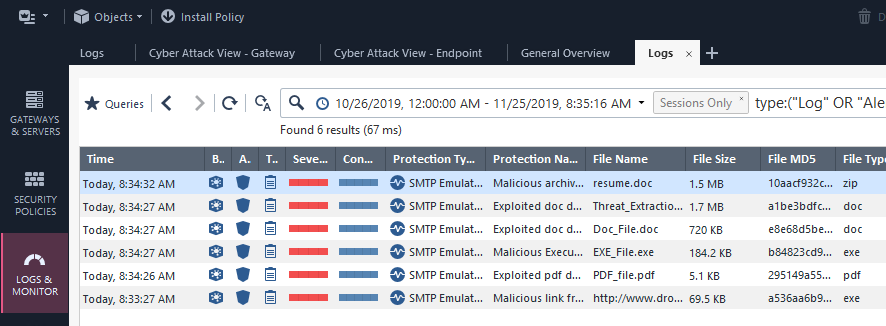

После этого можно дополнительно отфильтровать логи по уровню критичности угроз (Severity), а также по Confidence Level (надежность срабатывания):

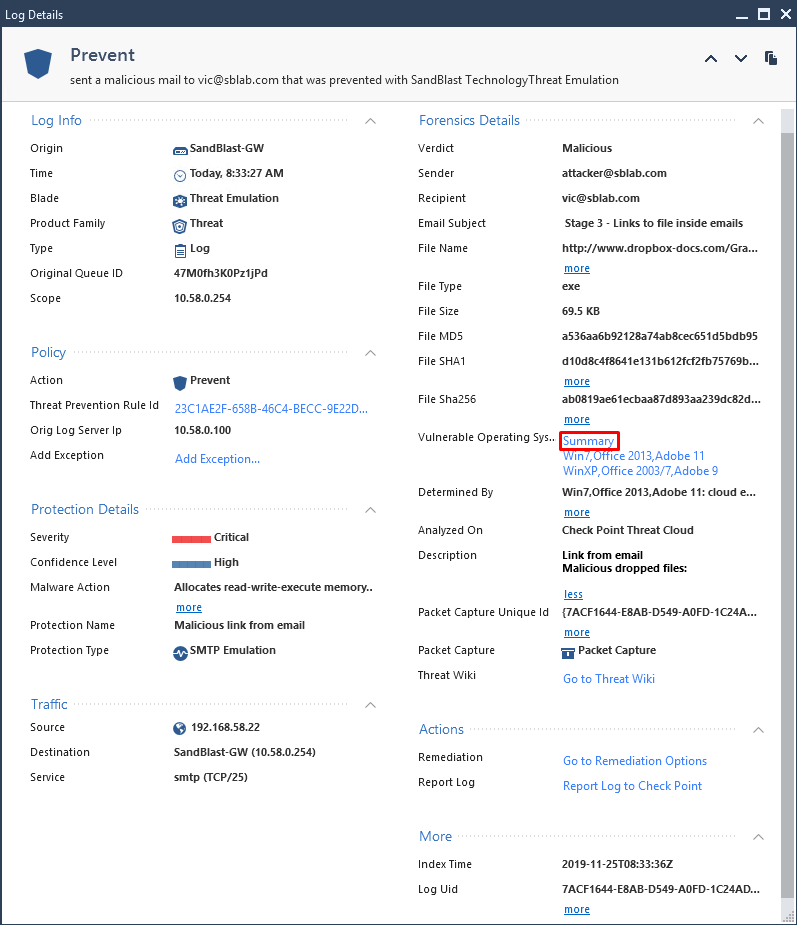

Раскрыв интересующее нас событие можно ознакомиться с общей информацией (src, dst, severity, sender и т.д.):

И там же можно заметить раздел Forensics с доступным Summary отчетом. Нажав на него перед нами откроется подробный разбор зловреда в виде интерактивной HTML странички:

(Это часть страницы. Оригинал можно посмотреть здесь)

С этого же отчета мы можем скачать оригинал зловреда (в запароленном архиве), либо сразу связаться с командой реагирования Check Point.

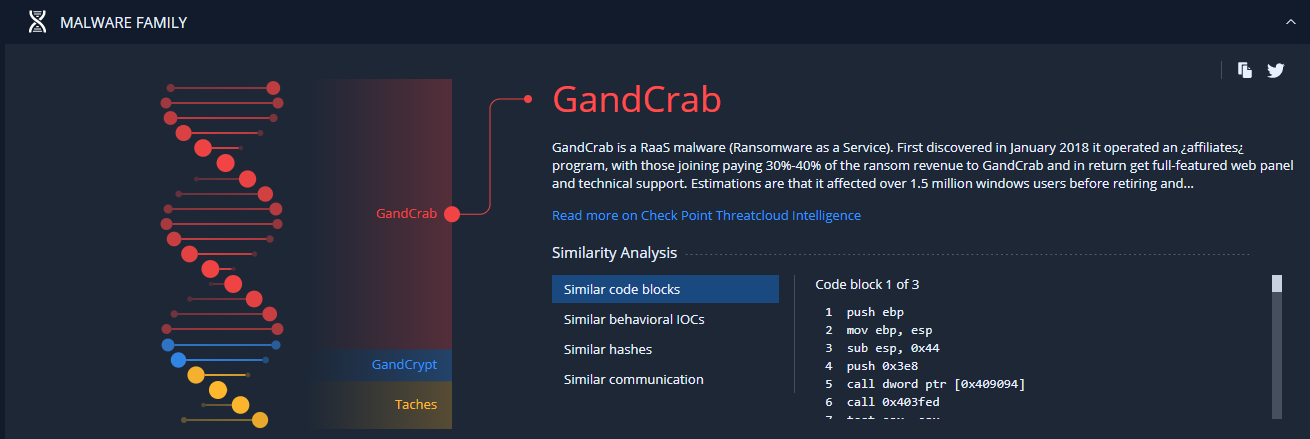

Чуть ниже можно увидеть красивую анимацию, которая в процентном соотношении показывает, с каким уже известным вредоносным кодом перекликается наш экземпляр (включая сам код и макросы). Эта аналитика предоставляется с применением машинного обучения в облаке Check Point Threat Cloud.

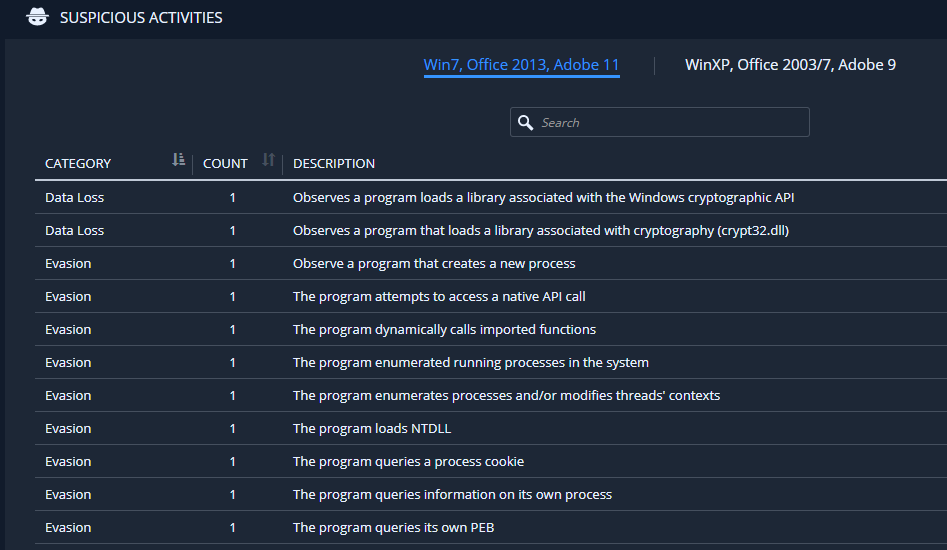

Затем можно посмотреть какие именно активности в песочнице позволили сделать вывод о зловредности этого файла. В данном случае мы видим использование техник обхода и попытку загрузки шифровальщиков:

Можно заметить, что в данном случае эмуляция производилась в двух системах (Win 7, Win XP) и разных версиях ПО (Office, Adobe). Ниже есть видео (слайд-шоу) с процессом открытия этого файла в песочнице:

Пример видео:

В самом конце мы можем подробно видеть как развивалась атака. Либо в табличном виде, либо в графическом:

Там же мы можем скачать эту информацию в RAW формате и pcap файл, для детальной аналитики генерируемого трафика в Wireshark:

Заключение

Используя данную информацию можно существенно усилить защиту вашей сети. Заблокировать хосты распространения вирусов, закрыть используемые уязвимости, заблокировать возможную обратную связь с C&C и многое другое. Не стоит пренебрегать данной аналитикой.

В следующих статьях мы аналогичным образом рассмотрим отчеты SandBlast Agent, SnadBlast Mobile, а так же CloudGiard SaaS. Так что следите за обновлениями (Telegram, Facebook, VK, TS Solution Blog)!

ссылка на оригинал статьи https://habr.com/ru/company/tssolution/blog/477494/

Добавить комментарий