В организации, где я работаю, удаленка запрещена в принципе. Была. До предыдущей недели. Теперь пришлось в срочном порядке внедрять решение. От бизнеса — адаптация процессов к новому формату работы, от нас — PKI с пин-кодами и токенами, VPN, детальное логирование и много чего ещё.

Помимо всего прочего, я занимался настройкой инфраструктуры удаленных рабочих столов aka службы терминалов. У нас несколько RDS-развертываний в разных ЦОДах. Одной из задач было дать возможность коллегам из смежных подразделений ИТ подключаться к пользовательским сеансам в интерактивном режиме. Как известно, для этого есть штатный механизм RDS Shadow и самый простой способ его делегировать — дать права локального администратора на RDS-серверах.

Я уважаю и ценю своих коллег, но очень жадный до раздачи админских прав. 🙂 Тех, кто со мной солидарен, прошу под кат.

Что ж, задача ясна, теперь — к делу.

Шаг 1

Создадим в Active Directory группу безопасности RDP_Operators и включим в нее учётные записи тех пользователей, которым хотим делегировать права:

$Users = @( "UserLogin1", "UserLogin2", "UserLogin3" ) $Group = "RDP_Operators" New-ADGroup -Name $Group -GroupCategory Security -GroupScope DomainLocal Add-ADGroupMember -Identity $Group -Members $Users Если у вас несколько AD-сайтов, то перед тем, как перейти к следующему шагу, нужно подождать, пока она будет реплицирована на все контроллеры домена. Обычно это занимает не более 15 минут.

Шаг 2

Дадим группе права на управление терминальными сессиями на каждом из RDSH-серверов:

$Group = "RDP_Operators" $Servers = @( "RDSHost01", "RDSHost02", "RDSHost03" ) ForEach ($Server in $Servers) { #Делегируем право на теневые сессии $WMIHandles = Get-WmiObject ` -Class "Win32_TSPermissionsSetting" ` -Namespace "root\CIMV2\terminalservices" ` -ComputerName $Server ` -Authentication PacketPrivacy ` -Impersonation Impersonate ForEach($WMIHandle in $WMIHandles) { If ($WMIHandle.TerminalName -eq "RDP-Tcp") { $retVal = $WMIHandle.AddAccount($Group, 2) $opstatus = "успешно" If ($retVal.ReturnValue -ne 0) { $opstatus = "ошибка" } Write-Host ("Делегирование прав на теневое подключение группе " + $Group + " на сервере " + $Server + ": " + $opstatus + "`r`n") } } }

Шаг 3

Добавим группу в локальную группу Пользователи удаленного рабочего стола на каждом из RDSH-серверов. Если у вас серверы объединены в коллекции сеансов, то делаем это на уровне коллекции:

$Group = "RDP_Operators" $CollectionName = "MyRDSCollection" [String[]]$CurrentCollectionGroups = @(Get-RDSessionCollectionConfiguration -CollectionName $CollectionName -UserGroup).UserGroup Set-RDSessionCollectionConfiguration -CollectionName $CollectionName -UserGroup ($CurrentCollectionGroups + $Group) Для одиночных серверов задействуем групповую политику, дождавшись, пока она применится на серверах. Те, кому лень ждать, могут форсировать процесс с помощью старого доброго gpupdate, желательно централизованно.

Шаг 4

Подготовим для «управленцев» такой PS-скрипт:

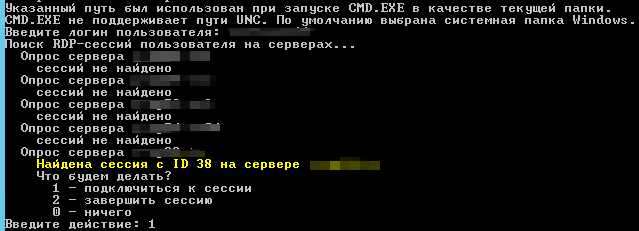

$Servers = @( "RDSHost01", "RDSHost02", "RDSHost03" ) function Invoke-RDPSessionLogoff { Param( [parameter(Mandatory=$True, Position=0)][String]$ComputerName, [parameter(Mandatory=$true, Position=1)][String]$SessionID ) $ErrorActionPreference = "Stop" logoff $SessionID /server:$ComputerName /v 2>&1 } function Invoke-RDPShadowSession { Param( [parameter(Mandatory=$True, Position=0)][String]$ComputerName, [parameter(Mandatory=$true, Position=1)][String]$SessionID ) $ErrorActionPreference = "Stop" mstsc /shadow:$SessionID /v:$ComputerName /control 2>&1 } Function Get-LoggedOnUser { Param( [parameter(Mandatory=$True, Position=0)][String]$ComputerName="localhost" ) $ErrorActionPreference = "Stop" Test-Connection $ComputerName -Count 1 | Out-Null quser /server:$ComputerName 2>&1 | Select-Object -Skip 1 | ForEach-Object { $CurrentLine = $_.Trim() -Replace "\s+"," " -Split "\s" $HashProps = @{ UserName = $CurrentLine[0] ComputerName = $ComputerName } If ($CurrentLine[2] -eq "Disc") { $HashProps.SessionName = $null $HashProps.Id = $CurrentLine[1] $HashProps.State = $CurrentLine[2] $HashProps.IdleTime = $CurrentLine[3] $HashProps.LogonTime = $CurrentLine[4..6] -join " " $HashProps.LogonTime = $CurrentLine[4..($CurrentLine.GetUpperBound(0))] -join " " } else { $HashProps.SessionName = $CurrentLine[1] $HashProps.Id = $CurrentLine[2] $HashProps.State = $CurrentLine[3] $HashProps.IdleTime = $CurrentLine[4] $HashProps.LogonTime = $CurrentLine[5..($CurrentLine.GetUpperBound(0))] -join " " } New-Object -TypeName PSCustomObject -Property $HashProps | Select-Object -Property UserName, ComputerName, SessionName, Id, State, IdleTime, LogonTime } } $UserLogin = Read-Host -Prompt "Введите логин пользователя" Write-Host "Поиск RDP-сессий пользователя на серверах..." $SessionList = @() ForEach ($Server in $Servers) { $TargetSession = $null Write-Host " Опрос сервера $Server" Try { $TargetSession = Get-LoggedOnUser -ComputerName $Server | Where-Object {$_.UserName -eq $UserLogin} } Catch { Write-Host "Ошибка: " $Error[0].Exception.Message -ForegroundColor Red Continue } If ($TargetSession) { Write-Host " Найдена сессия с ID $($TargetSession.ID) на сервере $Server" -ForegroundColor Yellow Write-Host " Что будем делать?" Write-Host " 1 - подключиться к сессии" Write-Host " 2 - завершить сессию" Write-Host " 0 - ничего" $Action = Read-Host -Prompt "Введите действие" If ($Action -eq "1") { Invoke-RDPShadowSession -ComputerName $Server -SessionID $TargetSession.ID } ElseIf ($Action -eq "2") { Invoke-RDPSessionLogoff -ComputerName $Server -SessionID $TargetSession.ID } Break } Else { Write-Host " сессий не найдено" } }

Чтобы PS-скрипт было удобно запускать, сделаем для него оболочку в виде cmd-файла с таким же именем, как у PS-скрипта:

@ECHO OFF powershell -NoLogo -ExecutionPolicy Bypass -File "%~d0%~p0%~n0.ps1" %*

Кладем оба файла в папку, которая будет доступна «управленцам» и просим их перелогиниться. Теперь, запустив cmd-файл, они смогут подключаться к сессиям других пользователей в режиме RDS Shadow и принудительно их разлогинивать (бывает полезно, когда пользователь не может самостоятельно завершить «зависшую» сессию).

Выглядит это примерно так:

Несколько замечаний напоследок

Нюанс 1. Если сеанс пользователя, к которому пытаемся получить управление, был запущен до того, как на сервере отработал скрипт Set-RDSPermissions.ps1, то «управленец» получит ошибку доступа. Решение здесь очевидно: подождать, пока управляемый пользователь перелогинится.

Нюанс 2. После нескольких дней работы с RDP Shadow заметили интересный то ли баг, то ли фичу: после завершения теневого сеанса у пользователя, к которому подключались, пропадает языковая панель в трее и чтобы ее вернуть, пользователю нужно перелогиниться. Как оказалось, мы не одиноки: раз, два, три.

На этом всё. Желаю здоровья вам и вашим серверам. Как всегда, жду обратной связи в комментариях и прошу пройти небольшой опрос ниже.

Источники

- RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 / 2012 R2

- Windows Server 2012 Shadowing – Delegating Rights To Non-Admins

- Get-LoggedOnUser Gathers information of logged on users on remote systems

- The best way how to start PowerShell PS1 scripts

- Добавляем доменных пользователей в локальную группу безопасности

- GPMC – Force gpupdate on all computers in OU

ссылка на оригинал статьи https://habr.com/ru/post/494300/

Добавить комментарий