При регистрации пользователей многие онлайн-платформы требует идентификации с помощью SMS-кода. Код отправляется на указанный номер, а затем его нужно ввести для завершения регистрации. Считается, что это позволяет отфильтровать троллей, мошенников и преступников. Однако, как показало наше исследование SMS PVA: An Underground Service Enabling Threat Actors to Register Bulk Fake Accounts, такой способ идентификации уже не может считаться надёжным. В этом посте расскажем, почему наши эксперты пришли к такому выводу, и приведём рекомендации для повышения безопасности.

Обзор ситуации

Смартфоны стали неотъемлемой частью нашей жизни. Смартфон всегда включён и практически всегда подключён к интернету. Смартфоны также имеют доступ к конфиденциальной информации, например, к учётным данным онлайн-сервисов, маркерам аутентификации, сведениями о двухфакторной аутентификации, к банковским и финансовым приложениям.

На смартфоны переехали многие функции, прежде требовавшие компьютера или ноутбука. Но не стоит забывать, что смартфоны, хотя и имеют большую вычислительную мощность, всё ещё остаются телефоном с SIM-картой и возможностью передавать и принимать звонки и текстовые сообщения. В силу сочетания этих фактов что смартфоны играют значительную роль на подпольных рынках.

В последние годы SMS-верификация была внедрена основными интернет-платформами и сервисами в качестве средства проверки личности при создании аккаунта. Коды подтверждения отправляются по SMS поставщиками одноразовых паролей (OTP) и используются как часть процесса двухфакторной аутентификации (2FA). Этот метод проверки и аутентификации получил широкое признание, поскольку смартфоны считаются персональными устройствами, которые всегда находятся в пределах досягаемости их владельцев.

К сожалению, именно использование смартфонов для проверки безопасности и аутентификации привело к тому, что киберпреступники всё активнее используют их для получения прибыли и злоупотребления услугами. За последний год или около того мы наблюдали рост популярности услуг SMS PVA (Phone Verified Account, PVA — верификация аккаунтов по телефону), в рамках которых мобильные номера можно купить специально для создания учётных записей на интернет-платформах и сервисах.

Доступность услуг SMS PVA наносит мощный удар по использованию SMS-верификации в качестве основного средства подтверждения учётной записи. Масштабы, в которых сервисы SMS PVA предоставляют мобильные номера, показывают, что обычных методов обеспечения достоверности, например, блокировки мобильных номеров, ранее связанных со злоупотреблениями с учётными записями, или идентификация номеров, принадлежащих VoIP-сервисам или SMS-шлюзам, будет недостаточно.

Эволюция SMS-услуг

Пользователи-посредники. Первоначально коды подтверждения из SMS просто приобретались у обычных пользователей, которые готовы были продать их за небольшую плату. Некоторые участники теневых форумов приобретали несколько недорогих телефонов, подключали их к компьютеру и использовали такую установку в качестве сервиса для продажи доступа к текстовым сообщениям или даже телефонным звонкам.

Банки SIM-карт. Рост популярности SMS-верификации привёл к появлению на рынке нового продукта: SIM-боксов или SIM-банков. Эти продукты позволяли использовать несколько SIM-карт в одном устройстве, причём в одной коробке можно было разместить от 20 до 300 SIM-карт. Когда такая коробка или банк подключались к компьютеру, пользователь получал эквивалент «виртуальных» телефонов, управлять которыми можно было с помощью компьютера.

Широкое использование SIM-банков для мошенничества наблюдалось в 2013–2015 годах — чаще всего для массовых продаж SMS и краткосрочной аренды «виртуальных» телефонов.

Проблема с SIM-боксами была в стоимости их содержания, а также в законодательных ограничениях некоторых стран типа Сингапура, где получить даже одну SIM-карту можно только по предъявлении удостоверения личности.

SMS PVA. Решением проблемы с SIM-банками стало получение доступа к текстовым сообщениям через заражённые телефоны. Этот тренд мы начали отслеживать примерно с 2018 года. Вредоносное ПО для Android позволяло преступникам получать доступ к SMS-кодам заражённых телефонов и других устройств, оснащённых SIM-картами, например, к 4G-роутерам и навигационным устройствам.

Поскольку операторам SMS PVA не нужно было платить за фактическое оборудование, SIM-карту и услугу подключения, ведь все их расходы покрывал ничего не подозревающий пользователь заражённого устройства, они могли предлагать услугу SMS-верификации по гораздо более низким ценам в сравнении с ценами, получаемыми от SIM-боксов. Они могли даже предлагать мобильные номера из стран, которые ранее были недоступны.

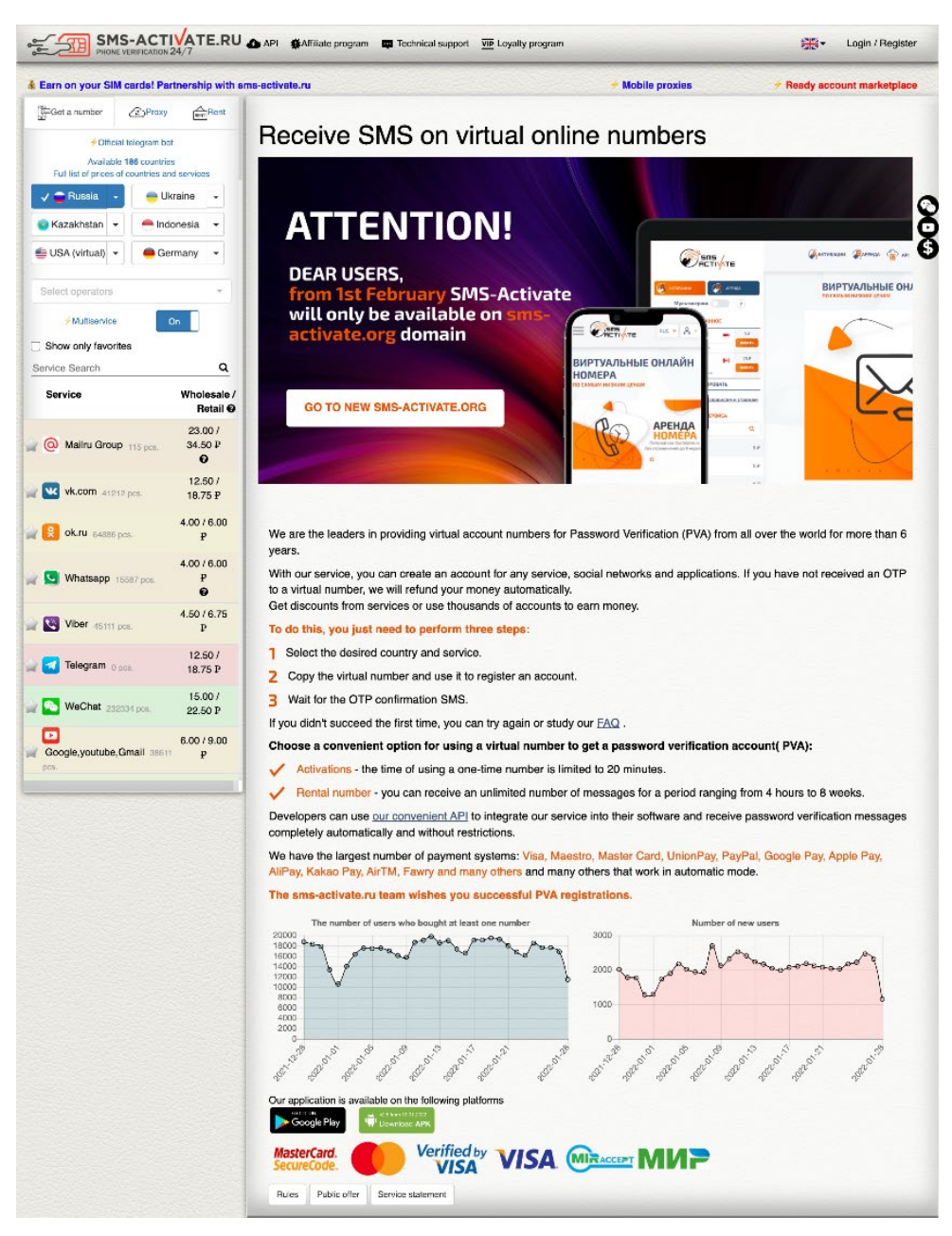

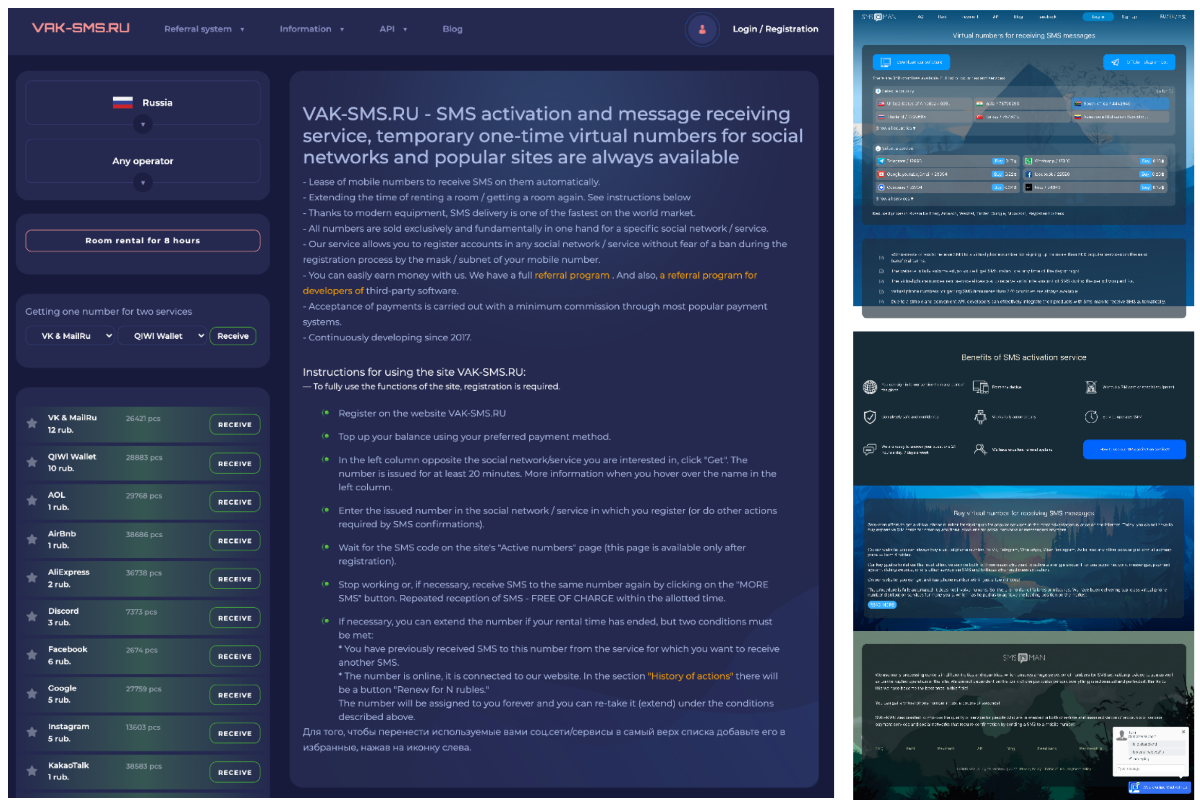

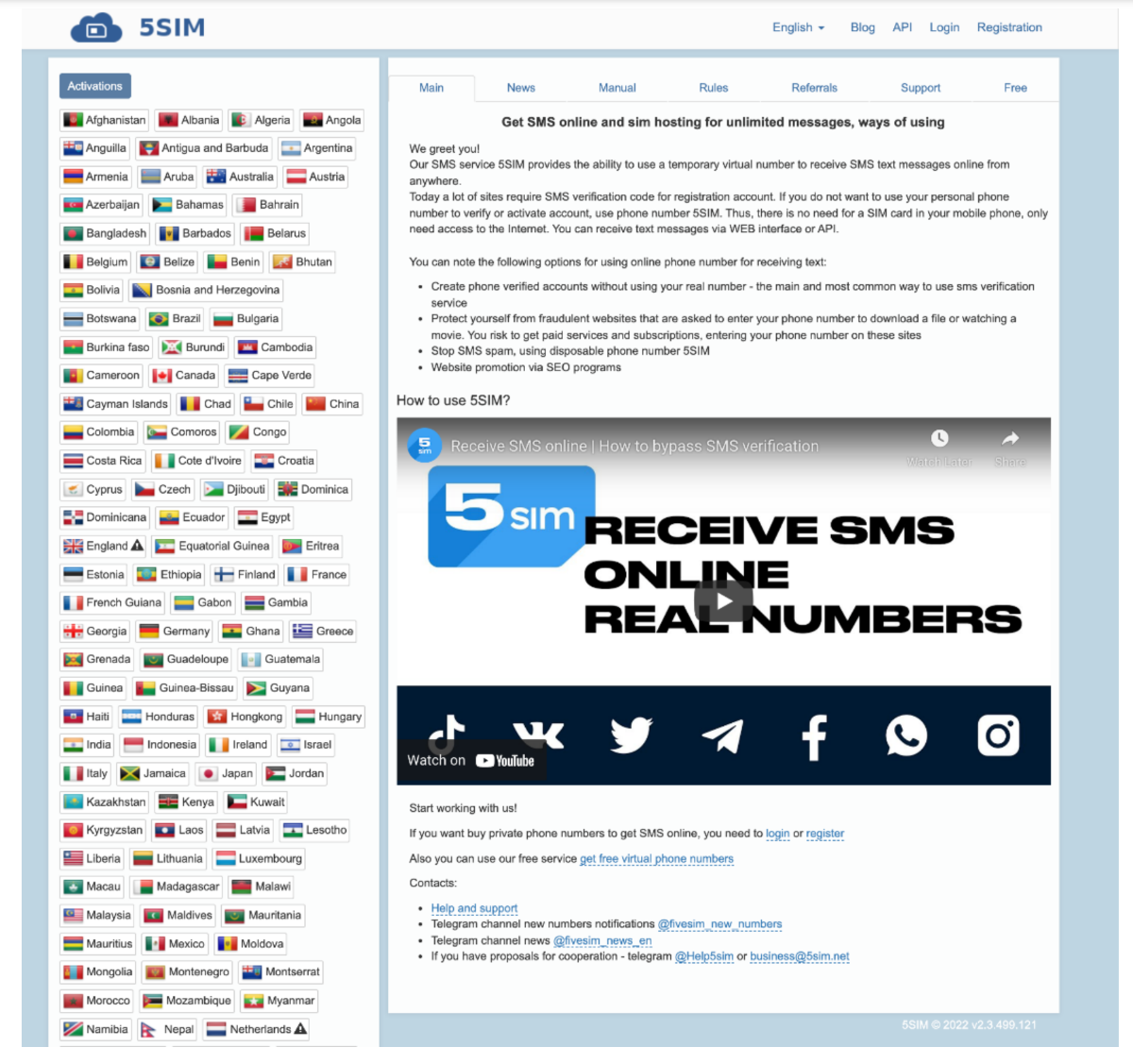

Мы нашли несколько PVA-сервисов, которые открыто рекламируются на YouTube, Facebook и на сайтах самих услуг. В рекламе указывается, сколько телефонных номеров и из каких стран есть в наличии в любой момент времени. А поскольку этот вид услуг является относительно новым, реклама часто включает демонстрационные видеоролики, объясняющие потенциальным клиентам, как работает услуга.

Как работают SMS PVA сервисы?

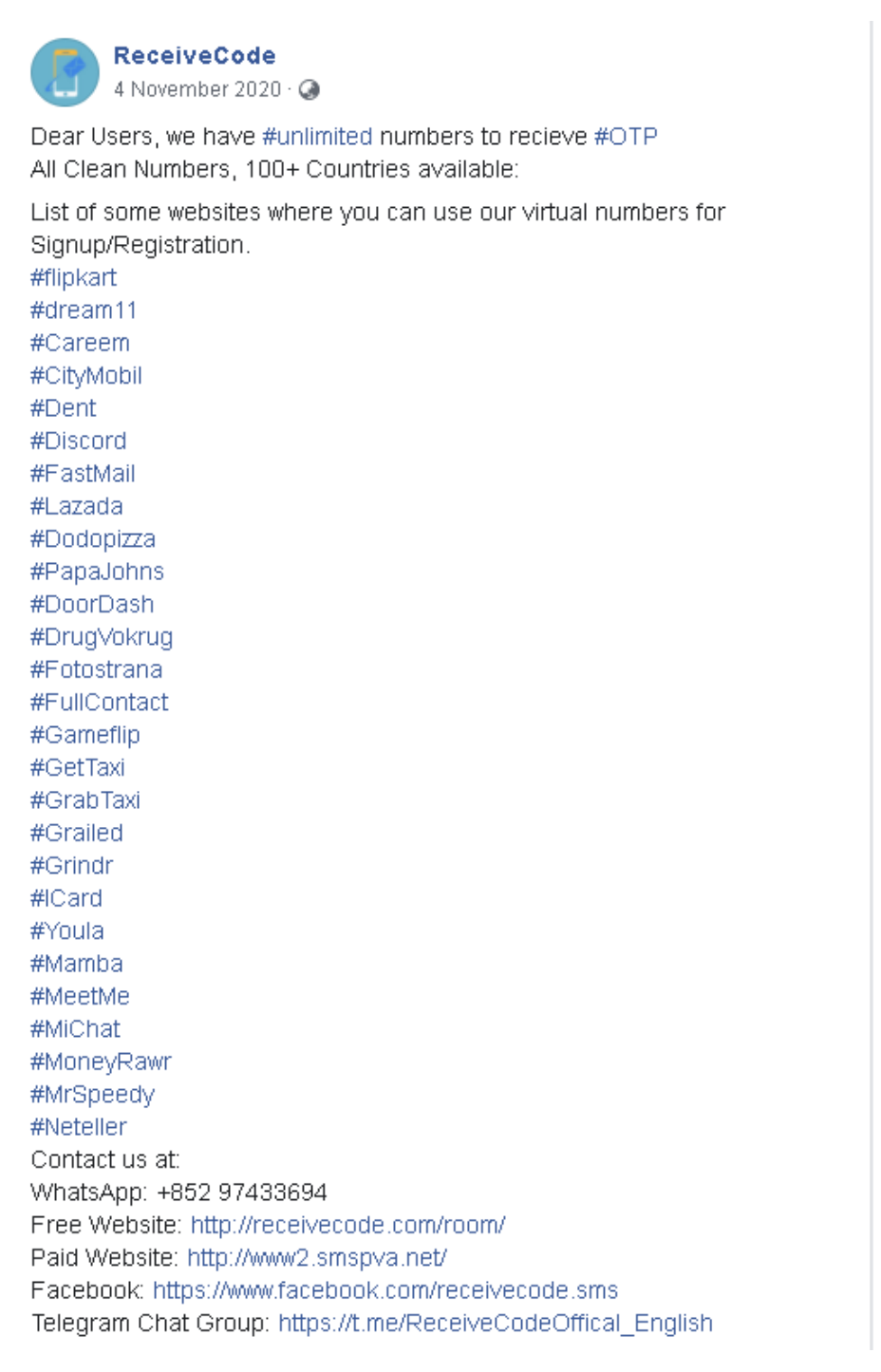

Рассмотрим, как работают операторы SMS PVA, на примере сервиса ReceiveCode, который мы обнаружили в августе 2020 года на Facebook. В первой публикации ReceiveCode была размещена реклама «массовых виртуальных телефонных номеров» для использования на платформах Facebook, Google, Hotmail, Yahoo, VKontakte, TikTok, Amazon, Alibaba, Uber, Twitter, YouTube, LinkedIn и Instagram.

В ноябре 2020 года список поддерживаемых сайтов пополнили платформы розничной торговли и онлайн-сервисы Flipkart, Lazada и GrabTaxi. Операторы также заявили, что у них есть номера мобильных телефонов для более чем 100 стран.

Оба поста содержали ссылку на бесплатный сайт под названием receivecode[.] com, где пользователи могли протестировать услугу, а также на платный сайт под названием smspva[.]net, который позволяет осуществлять массовые платные подписки. Этот же сайт был клиентским порталом. Сервис предоставлял API для автоматизации массовых операций. Основные функции API:

-

запрос и занятие (резервирование) телефонного номера для указанного приложения (ID проекта) и страны;

-

получение кода проверки для указанного приложения (ID проекта);

-

Добавление телефонного номера в блок-лист для приложения (ID проекта)

-

освобождение телефонного номера, если он не используется. Если телефонный номер не освобождается через вызов API, он автоматически освобождается через пять минут.

При использовании функции API «Запрос/резервирование номера» можно указать, из какой страны должен быть номер, но при этом обязательно требуется указать ID проекта, который соответствует онлайн-сервису, для которого пользователь будет использовать этот номер. Примерами проектов или приложений, для которых используются номера, являются Amazon, Twitter, Facebook, QQ, TikTok и другие.

Мы определили, что услуга SMS PVA от ReceiveCode имеет следующие ключевые характеристики:

-

Номера мобильных телефонов предоставляются для одноразового использования, невозможно использовать один и тот же номер телефона дважды. Поставщики услуг также ограничивают возможность использования телефонных номеров, чтобы скрыть потенциально подозрительную активность. Такая конструкция делает услугу непригодной для перехвата 2FA-аутентификации и других подобных злоупотреблений, хотя для некоторых услуг всё же существует возможность случайного перехвата кода двухфакторной проверки.

-

Пользователи платформы могут запрашивать текстовые сообщения только для приложений, определённых владельцами платформы, которые жёстко контролируют тип доступных приложений.

Эти ограничения и ограничения услуг вызывают вопрос: какие механизмы, используемые операторами SMS PVA, стоящими за ReceiveCode и smspva[.]net, позволяют им поддерживать такое количество мобильных номеров в разных странах? Содержание такого количества телефонных номеров стоит недёшево и не соответствует стоимости услуги SMS PVA, предоставляемой этим сайтом.

Ответ на этот вопрос мы получили, изучив URL API и сайт. Название API и функциональность smspva[.]net уникальны и характерны только для этой услуги. Однако мы смогли найти другой домен под названием enjoynut[.]cn, который имеет очень похожий сайт, размещённый на поддомене lm.enjoynut[.]cn.

![Сайты smspva[.]net и lm.enjoynut[.]cn Сайты smspva[.]net и lm.enjoynut[.]cn](https://habrastorage.org/getpro/habr/upload_files/660/a57/7f3/660a577f372705f892146e6637aa61aa.png)

Оба сайта имеют одинаковые страницы входа в систему с одинаковым логотипом, а также идентичную документацию по API. При этом smspva[.]net получает гораздо больше трафика, что позволило сделать вывод о том, что enjoynut[.]cn использовался в качестве тестового сервера, а smspva[.]net — производственный сервер.

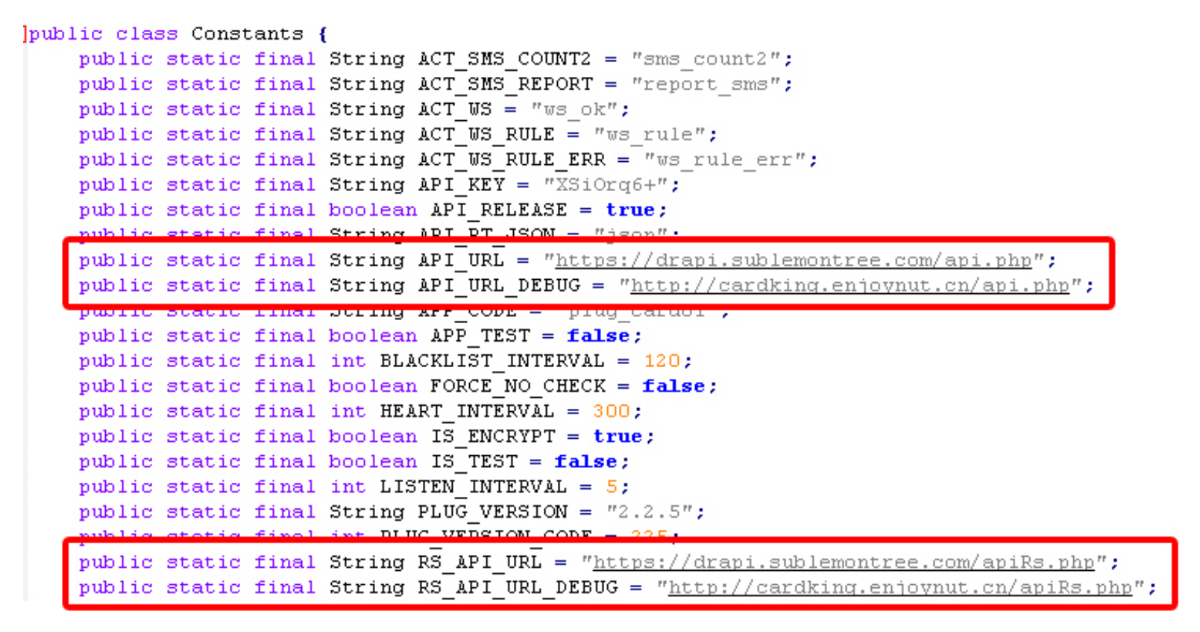

Сайт enjoynut[.]cn оказался важной деталью, поскольку этот домен используется несколькими вариантами вредоносного ПО для Android, например, AndroidOS_Guerilla. Этот вредонос представляет собой DEX-файл и использует cardking. enjoynut[.]cn в качестве отладочного командно-контрольного центра (C&C).

Этот вредонос предназначен для перехвата текстовых сообщений, полученных на поражённый телефон Android, проверки их на соответствие регулярному выражению (regex), полученному от C&C, и отправки SMS-сообщений по заданному шаблону.

Проверка на соответствие регулярному выражению сделана, чтобы отделять «служебные» SMS вредоноса от SMS, полученных владельцем телефона. Это позволяет вредоносу скрытно присутствовать на устройстве и вести свою деятельность, не привлекая внимания его владельца.

Выводы

Развитие нелегальных сервисов SMS PVA должно заставить онлайн-сервисы и платформы изменить подход к верификации учётных записей, поскольку наличие такой услуги делает SMS-верификацию бессмысленной. В результате на различных платформах имеется множество верифицированных аккаунтов, которые ведут себя как боты, тролли или осуществляют мошеннические действия.

В наш век дезинформации, мошенничества и накрутки лайков с фолловерами онлайн-сервисы и платформы с общей экономикой не должны воспринимать все действия верифицированных учётных записей как «подлинное поведение пользователя». Это также оказывает влияние на текущие модели борьбы с мошенничеством и некорректным поведением пользователей. Теперь эти модели должны сходно учитывать действия, выполняемые верифицированными и неверифицированными учётными записями.

Рекомендации

Мы предлагаем следующие рекомендации для платформ, продавцов и пользователей, чтобы улучшить существующую ситуацию.

Для онлайн-платформ и сервисов

1. Помните, что однократной SMS-верификации недостаточно. В нынешнем виде сервисы SMS PVA злоупотребляют тем, что SMS-верификация проводится только один раз при создании аккаунта. Этому злоупотреблению можно противостоять, если проводить периодические проверки, чтобы убедиться, что номер мобильного телефона, используемый для верификации аккаунта, действительно является номером мобильного телефона, которым ежедневно пользуется владелец аккаунта.

2. Соблюдайте осторожность при запуске бонусных программ за регистрацию или внутриигровых бонусов. Мы наблюдали, как мошеннические группировки быстро монетизировали бонусы за регистрацию и внутриигровые бонусы путём массового создания учётных записей. При запуске таких программ следует принимать более строгие меры и внедрять дополнительные проверки помимо SMS-верификации для предотвращения злоупотреблений.

3. Проверка страны происхождения мобильного телефона по созданному профилю учётной записи поможет выявить некоторые поддельные учётные записи. Например, несоответствие номера мобильного телефона стране, языку, фотографии профиля и/или IP-адресу входа в созданную учётную запись должно расцениваться тревожный сигнал. Несоответствие активности пользователя типичному поведению других пользователей из данного региона также является признаком того, что аккаунт, возможно, был зарегистрирован с использованием услуг SMS PVA и требует дополнительной проверки.

4. Обратите внимание на повторное использование изображения аватара профиля. Особенно это касается аккаунтов, созданных для романтических отношений или инвестиций. Такие аккаунты создаются массово, фотографии привлекательных людей повторно используются в качестве фотографий профиля, а имена для аккаунтов генерируются случайным образом.

Для продавцов смартфонов

1. Убедитесь в происхождении и безопасности устройств, которые вы продаёте. Известны задокументированные случаи, когда устройства были предварительно заражены вредоносным ПО.

2. Проявляйте бдительность в отношении образов прошивок и обновлений. Убедитесь, что все приложения, включённые в стандартные образы прошивок устройств, сами образы и компоненты, выполняющие обновление (FOTA/OTA), являются надёжными и/или получены из надёжных источников.

Для потребителей

1. Прежде чем совершить покупку, изучите производителя мобильного телефона и выясните, имеет ли он хорошую репутацию в области безопасности.

2. Защитите свой телефон. Убедитесь, что в вашем смартфоне не запущено вредоносное программное обеспечение, которое позволяет сервисам SMS PVA злоупотреблять вашим мобильным номером.

3. Выбирайте только проверенные приложения. Не устанавливайте на устройство недоверенные приложения или приложения из недоверенных источников.

4. Будьте осторожны с прошивками. Не используйте непроверенные прошивки.

ссылка на оригинал статьи https://habr.com/ru/company/trendmicro/blog/654349/

Добавить комментарий