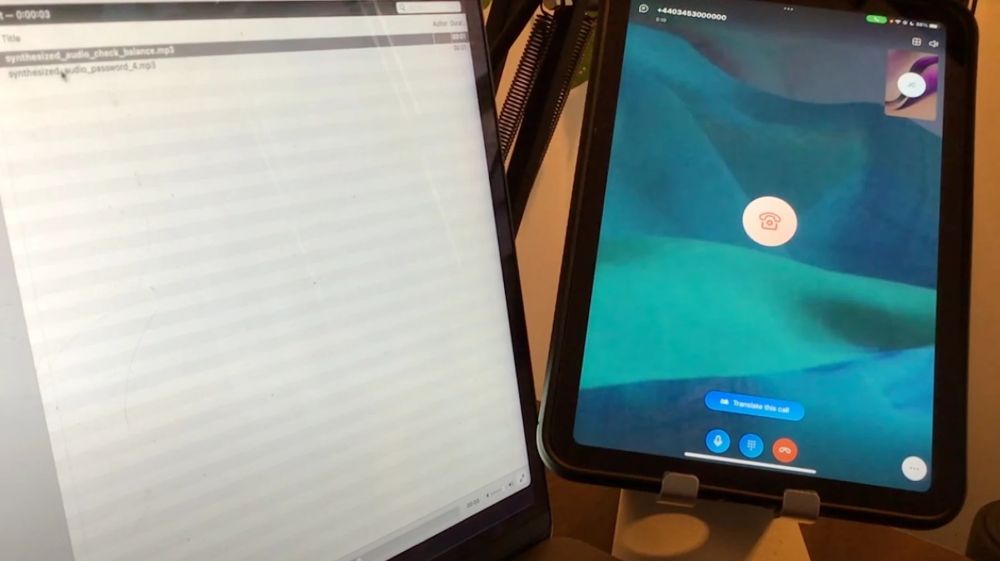

Общение с голосовым помощником банка происходило следующим образом. Сначала автор статьи попросил его сообщить баланс на счете. Начался процесс аутентификации: Джозефу потребовалось указать дату рождения, а затем произнести фразу «мой голос — это мой пароль». После этого исследователь успешно авторизовался и мог, например, проверить список последних транзакций по счету. Все фразы в эксперименте произносил не человек: они генерировались с помощью AI-сервиса компании Eleven Labs.

Эту атаку нельзя назвать принципиально новой. Еще в 2020 году у некой компании украли крупную сумму денег (35 миллионов долларов) при помощи сгенерированного голоса. Менеджеру в банке якобы позвонил клиент, гендиректор компании, которого он знал лично. Их общение перешло в электронную почту, и в итоге денежный перевод успешно отправился на счет мошенников. Эксперимент издания Motherboard показывает, что подобная атака больше не требует особой подготовки, а главное — что распространенные системы идентификации по голосу легко «взламываются» при помощи общедоступных инструментов.

Хотя биометрия делает нашу жизнь проще и регулярно применяется для работы с финансами (например, для оплаты покупок телефоном после идентификации по отпечатку пальца), у нее есть фундаментальный недостаток. Если биометрические данные смогут подделать, их не получится сменить, как обычный пароль. Эксперимент показал, что для доступа к чувствительным банковским данным аутентификации по голосу явно недостаточно, а дополнительная проверка с помощью даты рождения не особо усложняет потенциальную атаку. Что касается Eleven Labs, то после ряда инцидентов, в которых ее услуги применили для создания фейковых голосовых записей от имени известных личностей, компания ввела дополнительные ограничения на использование сервиса. Что, конечно же, никак не решает фундаментальную проблему — побочный эффект развития новых технологий.

Что еще произошло:

Вслед за Apple компания Samsung вводит защиту от атак типа zero-click во встроенном мессенджере. Фича Samsung Message Guard доступна в смартфонах серии S23. Технических деталей не приводится, говорится только о некоем сканировании вложений (графических файлов) на наличие вредоносного кода. Предложенное в прошлом году решение такой же проблемы от Apple несколько отличается: режим Lockdown Mode урезает функциональность смартфона с целью не допустить эксплуатации новых уязвимостей.

«Лаборатория Касперского» публикует отчет об эволюции мобильных угроз за 2022 год. В другой публикации описываются фишинговые атаки на пользователей Telegram с помощью поддельных веб-версий мессенджера. А в этой статье описываются эксперименты с ботом ChatGPT на тему информационной безопасности. Среди результатов: ChatGPT не смог определить известное вредоносное ПО по его хешу, но корректно распознал вредоносные процессы, когда ему показали список задач с зараженной системы.

Тем временем под видом «десктопного клиента ChatGPT» в Сети распространяется вредоносное программное обеспечение.

Издание Bleeping Computer рассказывает о любопытном методе идентификации читеров в игре Dota 2. Разработчик игры, компания Valve, создала «ханипот», который помог идентифицировать тех, кто использует сторонние инструменты для доступа к технической информации. Если говорить точнее, в клиенте для многопользовательской игры были размещены блоки данных, к которым честный игрок никогда не обращается. Запросы к ним фиксировались, что в итоге привело к бану 40 тысяч игроков.

ссылка на оригинал статьи https://habr.com/ru/company/kaspersky/blog/719260/

Добавить комментарий