Немного о проблеме

Что мы знаем о капче? Капча — автоматизированный тест тьюринга, помогающий отсеивать подозрительные действия недобросовестных роботов от реальных людей. Но, к сожалению (или к счастью, смотря для кого), текстовая капча сильно устарела. Если еще 10 лет назад она была более-менее эффективным методом защиты от роботов, то сейчас ее может взломать любой желающий человек, более-менее разбирающийся в компьютере.

В данной статье-мануале я покажу, как создать собственную нейросеть по распознанию текстовых капч, имея под рукой домашний компьютер, базовые знания в python и немножко примеров капч.

Дисклеймер:

Автор данной статьи ни коим образом не призывает вас совершать какие-либо незаконные действия, используя материалы из данной статьи (да и с другими тоже не стоит) и не несет ответственности за вред, причененный ею.

Цель данной статьи — наглядно показать распространённую проблему текстовых капч.

Как всё начиналось

Было время, когда я писал один скрипт по спаму (альтернативному методу продвижения — рассылке) вк. Скрипт должен был уметь обходить капчу через сторониие сервисы (решают 1000 капч за 10—20 руб). И я подумал, почему бы не сохранять уже решенные капчи у себя на сервере? Таким образом я бесплатно накопил 150к примеров решенных капч (правда 5-10% из них были решены неправильно, но бОльшая часть датасета всё-таки валидна).

Сразу скажу, что я — человек не сильно смыслящий в машинном обучении, поэтому подправьте меня в комментариях, если что)

Выбираем нейросеть

Несмотря на то, что на дворе 2023 год, ничего более-менее адекватно работающего сходу я найти не смог. Большинство примеров предлагали перед распознаванием убрать шумы, разделить капчу ПОБУКВЕННО и перевести её в черно-белый формат (типо для облегчения работы).

Но в моём случае были некоторые проблемы:

-

Как убрать шумы, если при переводе в black and white линии сливаются с буквам

-

Как разделить капчу побуквенно, если заранее неизвестно, сколько букв она в себе содержит

-

В теории можно заморочиться с 1 и 2 пунктом, но терять неделю свободного времени ради такого занятия я был не готов, поэтому пошёл искать другие варианты.

Так я нашёл Tensorflow keras OCR model — CNN + RNN модель, реализующую фукнцию ошибки через CTC loss. В ней необязательно вообще что-то делать с картинками — достаточно минимально их обработать ( transpose(perm=[1, 0, 2]) ) и всё. Дальше модель разберётся сама.

Для ворчунов-профессионалов, которые скажут, что без грамотной обработки данных результат получится хуже, отвечаю: да, он получится хуже. Но он получится. И заработает. А это главное. В распознавании капч не нужна 100% вероятность, так что зачем сильно морочиться с preprocessing, если можно не париться?)

Подготавливаем данные

Убираем ошибки из датасета с помощью анализа входных данных

Для начала необходимо понять, какие вообще символы встречаются у нас в капче. Для этого я написал простенький скрипт

Статистика частоты вхождения букв в капчу

import random import string from pathlib import Path data_dir_test = Path("../images/train") symbols = {i: 0 for i in string.ascii_lowercase+string.digits} lengths = [0]*100 for i in data_dir_test.glob("**/*"): name = i.name.split('-')[0].split('.')[0] for i in name: symbols[i] += 1 lengths[len(name)] += 1 ans = [] #print char -> count for i, item in sorted(symbols.items(), key=lambda e:-e[1]): print(item, i) if item > 0: ans.append(i) #print length -> count for i in filter(length, lambda e: e != 0): print(ans) Output:

67063 z 66807 s 66024 h 64136 q 61743 d 60674 v 25280 2 25208 7 25185 8 25107 x 25001 y 24993 5 24956 e 24784 a 24599 u 24492 4 24185 k 24094 n 22953 m 22318 c 18990 p 30 b 27 f 19 g 18 i 11 j 9 l 6 o 2 r 1 t 0 w 0 0 0 1 0 3 0 6 0 9 _________ LEN[3]=23 LEN[4]=61393 LEN[5]=62670 LEN[6]=14902 LEN[7]=14318 LEN[8]=4 ['z', 's', 'h', 'q', 'd', 'v', '2', '7', '8', 'x', 'y', '5', 'e', 'a', 'u', '4', 'k', 'n', 'm', 'c', 'p']Эти действия сразу помогают «почистить» примеры: видно, что буквы b, f, g, i, j, l, o, r, t заведомо ошибочные и что капч, состоящих из 3 и 8 символов, не существует.

Отлично, с символами определились

max_length = 7 characters = ['z', 's', 'h', 'q', 'd', 'v', '2', '7', '8', 'x', 'y', '5', 'e', 'a', 'u', '4', 'k', 'n', 'm', 'c', 'p']Подготовка датасета

Перед дальнейшими действиями разобьем датасет с картинками на 2 папки: train и test. Папка test будет использоваться для тестирования готовой модели, train — для обучения (в процессе обучения датасет случайным образом разбивается на train и validate). Я разбил в пропорциях 1/15 ( у меня примеров много, поэтому 10к для теста будет достаточно; если у Вас датасет меньше, чем 20к, то стоит разбивать хотя бы 2/8 )

Теперь надо сделать преобработку картинки. В модели будет использоваться RGB float32 input:

img_width = 130 # ширина input'a img_height = 50 # высота input'a def encode_img(img): # Preprocessing # We will use 3 channels input (in original code were 1 channel) if img_type == '*.jpeg': img = tf.io.decode_jpeg(img, channels=3, dct_method='INTEGER_ACCURATE') # img = tf.image.rgb_to_grayscale(img) else: img = tf.io.decode_png(img, channels=3) # Convert to float32 in [0, 1] range img = tf.image.convert_image_dtype(img, tf.float32) # Resize to the desired size img = tf.image.resize(img, [img_height, img_width]) # Transpose the image because we want the time # dimension to correspond to the width of the image. img = tf.transpose(img, perm=[1, 0, 2]) return img def encode_single_sample(img_path, label): # Read image img = tf.io.read_file(img_path) # Preprocessing img = encode_img(img) # Map the characters in label to numbers label = char_to_num(tf.strings.unicode_split(label, input_encoding="UTF-8")) # Return a dict as our model is expecting two inputs return {"image": img, "label": label} И запихать это всё в 2 датасета: один для обучения, другой — для проверки работоспособности модели (в процессе обучения)

def split_data(images: 'list', labels: 'list', train_size=0.9, shuffle=True): size = len(images) # 1. Make an indices array and shuffle it, if required indices = np.arange(size) if shuffle: np.random.shuffle(indices) # 2. Get the size of training samples train_samples = int(size * train_size) # 3. Split data into training and validation sets x_train, y_train = images[indices[:train_samples]], labels[indices[:train_samples]] x_valid, y_valid = images[indices[train_samples:]], labels[indices[train_samples:]] return x_train, x_valid, y_train, y_valid x_train, x_valid, y_train, y_valid = split_data(np.array(images), np.array(labels)) train_dataset = tf.data.Dataset.from_tensor_slices((x_train, y_train)) train_dataset = ( train_dataset.map(encode_single_sample, num_parallel_calls=tf.data.AUTOTUNE) .batch(batch_size) .prefetch(buffer_size=tf.data.AUTOTUNE) ) validation_dataset = tf.data.Dataset.from_tensor_slices((x_valid, y_valid)) validation_dataset = ( validation_dataset.map(encode_single_sample, num_parallel_calls=tf.data.AUTOTUNE) .batch(batch_size) .prefetch(buffer_size=tf.data.AUTOTUNE) ) Создаём и обучаем модель

Пришло время для самой модели. Она будет состоять из 2х блоков Conv2D, RNN, (output), CTC loss Layer (для ошибки)

Генерируем модель (многа сложных букф)

# Loss function class CTCLayer(layers.Layer): def __init__(self, name=None): super().__init__(name=name) self.loss_fn = keras.backend.ctc_batch_cost def call(self, y_true, y_pred, **kwargs): # Compute the training-time loss value and add it # to the layer using `self.add_loss()`. batch_len = tf.cast(tf.shape(y_true)[0], dtype="int64") input_length = tf.cast(tf.shape(y_pred)[1], dtype="int64") label_length = tf.cast(tf.shape(y_true)[1], dtype="int64") input_length = input_length * tf.ones(shape=(batch_len, 1), dtype="int64") label_length = label_length * tf.ones(shape=(batch_len, 1), dtype="int64") loss = self.loss_fn(y_true, y_pred, input_length, label_length) self.add_loss(loss) # At test time, just return the computed predictions return y_pred def build_model(): # Inputs to the model input_img = layers.Input( # Lets use RGB input instead of black and white shape=(img_width, img_height, 3), name="image", dtype="float32" ) labels = layers.Input(name="label", shape=(None,), dtype="float32") # First conv block x = layers.Conv2D( 32, (3, 3), activation="relu", kernel_initializer="he_normal", padding="same", name="Conv1", )(input_img) x = layers.MaxPooling2D((2, 2), name="pool1")(x) # Second conv block x = layers.Conv2D( 64, (3, 3), activation="relu", kernel_initializer="he_normal", padding="same", name="Conv2", )(x) x = layers.MaxPooling2D((2, 2), name="pool2")(x) # We have used two max pool with pool size and strides 2. # Hence, downsampled feature maps are 4x smaller. The number of # filters in the last layer is 64. Reshape accordingly before # passing the output to the RNN part of the model new_shape = ((img_width // 4), (img_height // 4) * 64) x = layers.Reshape(target_shape=new_shape, name="reshape")(x) x = layers.Dense(64, activation="relu", name="dense1")(x) x = layers.Dropout(0.2)(x) # RNNs x = layers.Bidirectional(layers.LSTM(128, return_sequences=True, dropout=0.25))(x) x = layers.Bidirectional(layers.LSTM(64, return_sequences=True, dropout=0.25))(x) # Output layer x = layers.Dense( len(char_to_num.get_vocabulary()) + 1, activation="softmax", name="dense2" )(x) # Add CTC layer for calculating CTC loss at each step output = CTCLayer(name="ctc_loss")(labels, x) # Define the model model = keras.models.Model( inputs=[input_img, labels], outputs=output, name="ocr_model_v1" ) # Optimizer opt = keras.optimizers.Adam() # Compile the model and return model.compile(optimizer=opt) return model model = build_model()Добавляем защиту от переобучения

early_stopping = keras.callbacks.EarlyStopping( monitor="val_loss", patience=early_stopping_patience, restore_best_weights=True )….. Запускаем! …..

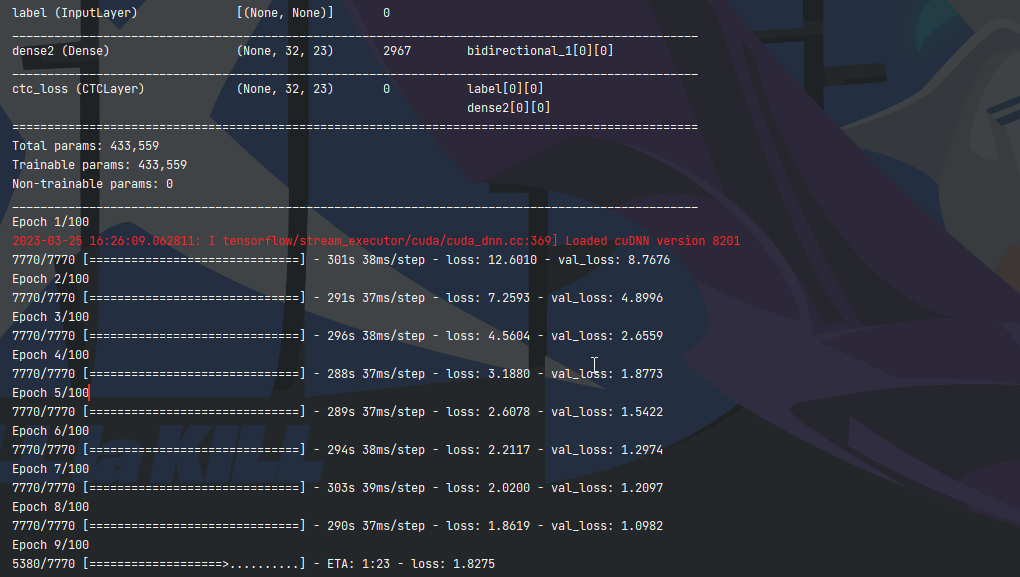

history = model.fit( train_dataset, validation_data=validation_dataset, epochs=100, callbacks=[early_stopping], )

Обучалась модель у меня на процессоре (AMD RYZEN 5 3600) ~ 10 часов, на видеокарте (GTX 1070 TI) ~ 3 часа.

Если вдруг захотите обучать на видеокарте, то будьте готовы потратить 2-3 часа на уставку CUDA, tensorflow-GPU, и кучу другого гемороя (например, conda, — без неё на windows с обучением всё очень грустно)

Тестируем

Для тестирования нужно прогнать нашу модель через датасет, заранее оставленный в папочке test.

Код тестов

Подгружаем нашу модель

model: Functional = keras.models.load_model(MODEL_FNAME)Загружаем тестовый датасет

images = list(map(str, [i for i in data_dir_test.glob(img_type)])) images = sorted(images, key=lambda *h: random.random()) labels = [ img.split(os.path.sep)[-1].split('-')[0].split('.jpeg')[0].ljust(max_length)[:max_length] for img in images ] test_dataset = tf.data.Dataset.from_tensor_slices((numpy.array(images), numpy.array(labels))) test_dataset = ( test_dataset.map(encode_single_sample, num_parallel_calls=tf.data.AUTOTUNE) .batch(batch_size) .prefetch(buffer_size=tf.data.AUTOTUNE) )Визуализация (по желанию):

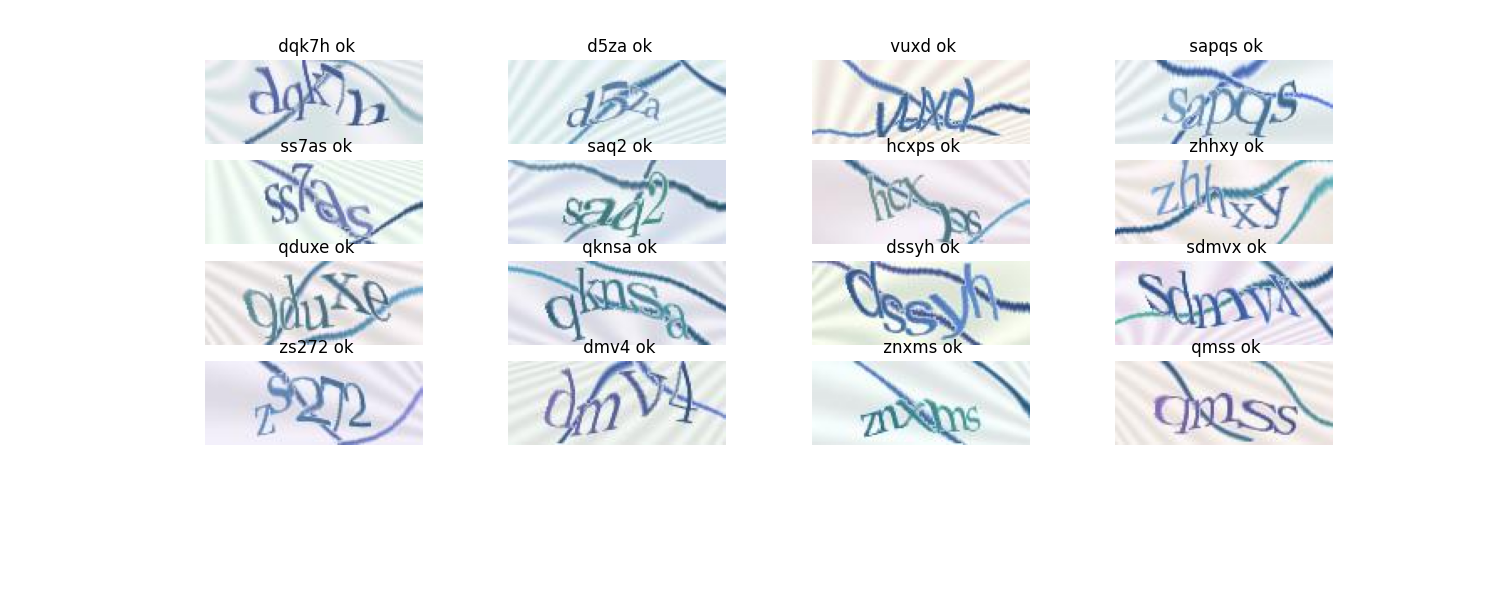

def visualize(): _, ax = plt.subplots(4, 4, figsize=(15, 5)) for i in range(len(pred_texts)): img = (image[i, :, :, :] * 255).numpy().transpose([1, 0, 2]).astype(np.uint8) title = f" {pred_texts[i][0]}{pred_texts[i][1]:.3%} {'ok' if success else 'wrong'}" ax[i // 4, i % 4].imshow(img) ax[i // 4, i % 4].set_title(title) ax[i // 4, i % 4].axis("off") plt.show()И, соответственно, тесты:

good = 0 total = 0 for i in test_dataset.take(1000): label, image = i['label'], i['image'] preds = model.call(image) pred_texts = decode_batch_predictions(preds)[0] orig_texts = [tf.strings.reduce_join(num_to_char(l)).numpy().decode("utf-8").replace('[UNK]', '') for l in label] if need_visualization and total == 0: visualize() for i in range(len(pred_texts)): success = pred_texts[i] == orig_texts[i] if success: good += 1 total += 1 print(f"Progress {total/len(images):.2%}[{total}/{len(images)}]...", end='\r') print(f"Success: {(good / total):.2%}\n")

У модель выдавала правильный ответ с вероятностью 94.05%.

Ура?

В целом, можно сказать, что модель готова. НО! Тут, как всегда, не без сюрпризов. А сюрпризы в данном случае: 2ГБ библиотеки Tensorflow, 10-15 секунд на её import, долгое время работы и т.п.

В общем, после длительных поисков, было решено переходить на формат onnx. А что, стильно, модно, молодёжно, подумал я. Но, естественно, с 1-го раза ничего не заработало

Конвертируем модель в ONNX

Сначала я попытался использовать keras2onnx, но он у меня не заработал. Погуглив ошибку, я пришёл к выводу, что во всём виновата windows (о великие линукса), перешел на виртуалку, попробовал на ней и…. Опять ничего не заработало (после 4х часов попыток заставить что-либо двигаться).

Далее на очередь пришёл tf2onnx. Но заработал он у меня только с 3-го раза: в первый раз, после установки, оказалось, что python3.10 не поддерживается, затем, на 2й раз — что я обучал модель на слишком новой версии tensorflow, которую tf2onnx пока не поддерживает (вот зараза).

В результате у меня-таки получилось всё провернуть со следующими версиями:

python3.9 tensorflow==2.9.1 tf2onnx==1.11.1 onnxruntime==1.9.0 onnxconverter-common==1.10.0Ну и сам скрипт конвертации:

import pathlib, tf2onnx.convert, sys from tools import MODEL_FNAME OUTPUT_ONNX = "../out.model.onnx" dir = pathlib.Path(__file__).parent sys.argv.append("--saved-model") sys.argv.append(str(dir / MODEL_FNAME)) sys.argv.append("--output") sys.argv.append(str(dir / OUTPUT_ONNX)) tf2onnx.convert.main()UPDATE: вроде как сейчас уже есть поддержка python3.10, но проверять я это не хочу)

Переписываем код с tensorflow на numpy

Теперь, после конвертации в ONNX, возникла необходимость переписать препроцессинг картинок с tensorflow на великий numpy (весит меньше, работает шустрее).

В случае препроцессинга это не составило особого труда:

def decode_img(data_bytes: bytes): # same actions, as for tensorflow img = cv2.imdecode(np.asarray(bytearray(data_bytes), dtype=np.uint8), -1) img: "np.ndarray" = img.astype(np.float32) / 255. if img.shape != (img_height, img_width, 3): cv2.resize(img, (img_width, img_height)) img = img.transpose([1, 0, 2]) # Creating tensor ( adding 4d dimension ) img = np.array([img]) return imgНемного о INTEGER_ACCURATE

Тестируем и… Процент верных ответов снижается на 10%. Это стало очень неприятно, и, как оказалось, всё дело в методе преобрабоки картинки.

Существует много методов декодирования JPEG картинок, и, естественно, tensorflow и numpy по умолчанию используют разные. Чтобы они были наиболее cхожи, стоит указать параметр dct_method='INTEGER_ACCURATE'.

img = tf.io.decode_jpeg(img, channels=3, dct_method='INTEGER_ACCURATE')

Немного официальной документации:

dct_method — String specifying a hint about the algorithm used for decompression. Defaults to «» which maps to a system-specific default. Currently valid values are

["INTEGER_FAST", "INTEGER_ACCURATE"]. The hint may be ignored (e.g., the internal jpeg library changes to a version that does not have that specific option.)

Не повторяйте моих ошибок 🙂

А вот в случае декодирования результа пришлось вникнуть в Beam Search Decoding for ctc alorithm. Если вкратце, то на выход мы получаем 2-мерный массив длиной в 32 элемента, где каждый элемент — массив вероятностей на этом месте каждой буквы.

Код декодирования результата:

def get_result(pred): """CTC decoder of the output tensor https://distill.pub/2017/ctc/ https://en.wikipedia.org/wiki/Connectionist_temporal_classification :return string, float """ accuracy = 1 last = None ans = [] # pred - 3d tensor, we need 2d array - first element for item in pred[0]: # get index of element with max accuracy char_ind = item.argmax() # ignore duplicates and special characters if char_ind != last and char_ind != 0 and char_ind != len(characters)+1: # this element is a character - append it to answer ans.append(characters[char_ind - 1]) # Get accuracy for current character and # multiply global accuracy by it accuracy *= item[char_ind] last = char_ind answ = "".join(ans)[:max_length] return answ, accuracy Тестируем ONNX модель

Настало время финальной проверки: необходимо удостовериться, что мы всё сделали правильно. То есть результат работы ONNX модели не должен сильно отличаться от оригинальной. Также необходимо прогнать тесты на «реальных» капчах (генерируемых сервером) и посмотреть, насколько наша модель с ними справляется (а то вдруг всё было зря?)

Загружаем модель:

data_dir_test = data_dir_test.glob(img_type) sess = onnxruntime.InferenceSession(r"../out.model.onnx") name = sess.get_inputs()[0].nameПеределываем функцию для решения капчи из файла

def solve(file_name: str): with open(file_name, 'rb') as F: data_bytes = F.read() img = decode_img(data_bytes) pred_onx = sess.run(None, {name: img})[0] ans = get_result(pred_onx) return ansА дальше есть 2 варианта.

-

Прогнать тесты на реальных капчах и вывести их через

matplotlib.pyplotи вручную проанализировать результаты:min_accur = 0.3 time_now = time.time() _, ax = plt.subplots(4, 4, figsize=(10, 5)) for i in range(16): file = 'image.jpeg' perc_ = 0 # пока вероятность корректного решения, выдаваемая моделью, меньше, # чем минимум - решаем while perc_ < min_accur: # на всякий случай скажу, что если брать рандомные sid, # то может вылезти русская капча, например как тут(не пугайтесь): # https://api.vk.com/captcha.php?sid=984831 image = requests.get('https://api.vk.com/captcha.php?sid=98483') with open(file, 'wb') as f: f.write(image.content) solution, perc_ = solve(file) img = mpimg.imread(file) title = f"{perc_: .2%} {solution}" ax[i >> 2, i % 4].imshow(img) ax[i >> 2, i % 4].set_title(title) ax[i >> 2, i % 4].axis("off") plt.show() print("ARGV:", (time.time() - time_now) / 10, "sec.") -

Прогнать модель заново на тестовых данных и посмотреть, не «испортилась» ли она в процессе перевода в другой формат, а также проанализировать ошибки, которые она делает.

Функция анализа ошибок:

def mistakes_analyzer(errors: "list[tuple[str, str]]"): """Analyze mistakes made by model. :param errors - list of (model_ans, correct_ans) :returns (loose_symbol, error_symbols, undefined) loose_symbol - {symbol: loos_count} error_symbols - {correct_symbol: {model_answer: count}} (count=int) undefined - list of other mistakes list[tuple[str, str]] """ loose_symbol = {} error_symbols = {} undefined = [] for ans, correct_ans in errors: if len(ans) != len(correct_ans): # if we skip a character if len(correct_ans) == len(ans)+1: loosed_sym = dif(correct_ans, ans) if loosed_sym not in loose_symbol: loose_symbol[loosed_sym] = 0 loose_symbol[loosed_sym] += 1 else: undefined.append((ans, correct_ans)) continue for sym_correct, sym_fail in zip(correct_ans, ans): if sym_correct != sym_fail: # if we recognize it incorrectly if sym_correct not in error_symbols: error_symbols[sym_correct] = {} if sym_fail not in error_symbols[sym_correct]: error_symbols[sym_correct][sym_fail] = 0 error_symbols[sym_correct][sym_fail] += 1 return loose_symbol, error_symbols, undefinedНу и проход по тестовым данным:

mistakes = [] total = 0 correct = 0 for file in data_dir_test: ans = file.name.split(".")[0].split('-')[0] soved_ans, _ = solve(str(file)) if soved_ans == ans: correct += 1 else: mistakes.append((ans, soved_ans)) total += 1 if total % 100 == 0: print(f"Success: {correct / total:.2%}", end='\r') print("Parsing data mistakes: ") anylize = mistakes_analyzer(mistakes) print("\n\nLoose symbols:") for i, v in sorted(anylize[0].items(), key=lambda n: -n[1]): if v == 1: continue # 1 is not an error - it's a mistake print(i, '=', v) print("\n\nWrong symbols:") for symbol, arr in sorted(anylize[1].items(), key=lambda n: -sum(n[1].values())): print(symbol, '=', sum(arr.values()), ":") for symbol_next, v in sorted(arr.items(), key=lambda n: -n[1]): if v == 1: continue print(f'\t{symbol} - {symbol_next} = {v}') from fuzzywuzzy import fuzz for i in anylize[2]: # if the difference between answer and item is too big - # it's wierd. We should pay attention on it if fuzz.ratio(*i) < 0.4: print("Probably problem in data: ") print(*i)В моём случае я получил примерно такую картину:

Loose symbols: z = 6 s = 4 n = 4 7 = 3 4 = 2 v = 2 c = 2 Wrong symbols: e = 97 : e - c = 59 e - 8 = 14 e - a = 9 e - p = 4 e - q = 3 e - 2 = 2 e - s = 2 c = 97 : c - e = 61 c - q = 18 c - p = 6 c - d = 3 c - u = 3 c - a = 2 n = 77 : n - h = 41 n - m = 13 n - p = 12 n - u = 4 n - 4 = 2 s = 74 : s - 8 = 16 s - 5 = 14 s - e = 9 s - q = 8 s - c = 7 s - x = 4 s - 2 = 3 s - p = 3 s - a = 3 s - z = 2 s - n = 2 z = 73 : z - 2 = 28 z - 7 = 18 z - s = 5 z - v = 4 z - h = 3 z - x = 3 z - q = 3 z - 5 = 2 z - a = 2 a = 71 : a - d = 26 a - e = 9 a - 4 = 7 a - q = 6 a - n = 5 a - u = 5 a - z = 3 a - 2 = 2 a - 8 = 2 a - c = 2 v = 71 : v - y = 49 v - x = 13 v - d = 2 v - s = 2 q = 47 : q - d = 26 q - e = 4 q - 9 = 2 q - c = 2 q - g = 2 q - 4 = 2 q - z = 2 q - u = 2 u = 45 : u - d = 17 u - n = 7 u - q = 5 u - h = 3 u - v = 3 u - m = 2 u - x = 2 u - 4 = 2 h = 38 : h - n = 26 h - b = 5 h - k = 3 h - u = 2 d = 30 : d - c = 11 d - q = 8 d - a = 3 d - u = 2 d - s = 2 y = 26 : y - v = 20 y - x = 4 y - 7 = 2 x = 24 : x - k = 9 x - v = 5 x - y = 4 x - 7 = 2 5 = 22 : 5 - p = 5 5 - s = 4 5 - h = 3 5 - a = 2 5 - 2 = 2 5 - 7 = 2 2 = 21 : 2 - 8 = 7 2 - z = 5 2 - a = 3 2 - p = 3 7 = 20 : 7 - z = 10 7 - s = 2 p = 16 : p - n = 8 p - h = 2 p - u = 2 p - m = 2 4 = 13 : 4 - 7 = 3 4 - q = 3 4 - h = 2 4 - a = 2 k = 12 : k - x = 5 k - h = 4 8 = 5 : m = 5 : m - n = 3Из этих данных видно, что модель довольно часто путает «e» с «c«, «h» с «n«, «z» c «2«, «v» c «y«. Это стандартная ситуация для моделей, распознающих текст, — эти символы и люди часто не могут до конца распознать (а у нас, извините, нечетаемая капча).

Также стоит упомянуть один интересную фичу, которой можно воспользоваться при решении текстовых капч: если модель выдает плохую уверенность в ответе (например, ниже чем 0.2), то довольно часто можно «забить» на решение данной капчи и просто запросить следующую (в случае ВК и запрашивать не надо: просто заново скачиваем картинку по той же ссылке, и сервер для нас любезно сгенерировует новую «задачку»).

То есть «умная» функция будет решать капчу до тех пор (естественно, можно задать макс. количество раз), пока вероятность успешного ответа меньше, чем нужная нам.

Теперь то всё?

Почти. Осталось написать библиотеку-обёрту для получившейся модели.

Много code

import concurrent.futures import os.path import time import aiohttp, asyncio import onnxruntime as onr import numpy as np import requests import cv2 import vk_api, threading from requests.exceptions import ProxyError characters = ['z', 's', 'h', 'q', 'd', 'v', '2', '7', '8', 'x', 'y', '5', 'e', 'a', 'u', '4', 'k', 'n', 'm', 'c', 'p'] img_width = 130 img_height = 50 lock = threading.Lock() logging_lock: "threading.Lock|None" = None # you can use some existing lock for logging max_length = 7 class VkCaptchaSolver: """ Vk captcha handling Fast examples: 1) vk_api.VkApi >>> from vk_captcha import vk_api_handler >>> vk = vk_api_handler.VkApiCaptcha("88005553535", "efwoewkofokw") # this login will create captcha >>> vk_api_handler.Solver.logging = True # enable logging >>> vk.auth() # getting Password Api error 2) solving captcha from url >>> from vk_captcha import VkCaptchaSolver >>> import random >>> solver = VkCaptchaSolver(logging=True) >>> captcha_response, accuracy = solver.solve(url=f"https://api.vk.com/captcha.php?sid={random.randint(0,10000000)}", minimum_accuracy=0.15) >>> async def async_way(): ... await solver.solve_async(url=f"https://api.vk.com/captcha.php?sid={random.randint(0,10000000)}") 3) if you have image in bytes: >>> solver.solve(bytes_data=requests.get(f"https://api.vk.com/captcha.php?sid={random.randint(0,10000000)}").content) """ TOTAL_COUNT = 0 FAIL_COUNT = 1 TOTAL_TIME = 0 def __init__(self, logging=False, model_fname=os.path.dirname(__file__) + "/model.onnx"): self.logging = logging self.Model = onr.InferenceSession(model_fname) self.ModelName = self.Model.get_inputs()[0].name def solve(self, url=None, bytes_data=None, minimum_accuracy=0, repeat_count=10, session=None) -> 'str,float': """Solves VK captcha :param bytes_data: Raw image data :type bytes_data: bytes :param url: url of the captcha ( or pass bytes_data ) :type url: str :param minimum_accuracy: Minimum accuracy of recognition. If accuracy < minimum_accuracy then download captcha again and solve it again. (Do it for repeat_count times) Works only with url passed Range = [0,1] :type minimum_accuracy: float :param repeat_count: Repeat solving count ( look at minimum_accuracy ) Range = [1,999] :type repeat_count: int :param session: requests.Session object or None :return Tuple[answer:str, accuracy:float ( Range=[0,1]) ] """ if url is not None: url = url.replace('&resized=1', '').replace("?resized=1&", '?') if self.logging: with logging_lock: print(f"Solving captcha {url}") if repeat_count < 1: raise ValueError(f"Parameter repeat_count = {repeat_count} < 1") for i in range(repeat_count): if url is not None: for _ in range(4): try: bytes_data = (session or requests).get(url, headers={"Content-language": "en"}).content if bytes_data is None: raise ProxyError("Can not download data, probably proxy error") break except: if _ == 3: raise time.sleep(0.5) answer, accuracy = self._solve_task(bytes_data) if accuracy >= minimum_accuracy or url is None: break if self.logging: with logging_lock: print(f"Solved accuracy(={accuracy:.4}) < miniumum(={minimum_accuracy:.4}). Trying again.") with lock: VkCaptchaSolver.TOTAL_COUNT += 1 return answer, accuracy @property def argv_solve_time(self): """Argv solve time in seconds per one captcha. Start returning value after first solve ( solve_async) call""" with lock: return VkCaptchaSolver.TOTAL_TIME / (VkCaptchaSolver.TOTAL_COUNT or 1) # zero division error capturing @property def _async_runner(self): if not hasattr(VkCaptchaSolver, "_runner"): VkCaptchaSolver._runner = concurrent.futures.ThreadPoolExecutor( max_workers=5 ) return VkCaptchaSolver._runner async def solve_async(self, url=None, bytes_data=None, minimum_accuracy=0, repeat_count=10, session=None) -> 'str,float': """Solves VK captcha async :param bytes_data: Raw image data :type bytes_data: byte :param url: url of the captcha ( or pass bytes_data ) :type url: str :param minimum_accuracy: Minimum accuracy of recognition. If accuracy < minimum_accuracy then download captcha again and solve it again. (Do it for repeat_count times) Works only with url passed Range = [0,1] :type minimum_accuracy: float :param repeat_count: Repeat solving count ( look at minimum_accuracy ) Range = [1,999] :param session: aiohttp.ClientSession session to download captcha :type session: aiohttp.ClientSession :type repeat_count: int :return answer:str, accuracy:float (Range=[0,1]) """ if self.logging: print(f"Solving captcha {url}") if repeat_count < 1: raise ValueError(f"Parameter repeat_count = {repeat_count} < 1") for i in range(repeat_count): if url is not None: for _ in range(4): try: if session is None: async with aiohttp.ClientSession(headers={"Content-language": "en"}) as session_m, \ session_m.get(url) as resp: bytes_data = await resp.content.read() else: async with session.get(url) as resp: bytes_data = await resp.content.read() if bytes_data is None: raise ProxyError("Can not download captcha - probably proxy error") break except Exception: if _ == 3: raise await asyncio.sleep(0.5) if self.logging: t = time.time() # running in background async res = asyncio.get_event_loop().run_in_executor(self._async_runner, self._solve_task, bytes_data) completed, _ = await asyncio.wait((res,)) # getting result answer, accuracy = next(iter(completed)).result() if accuracy >= minimum_accuracy or url is None: break print(f"Solved accuracy(={accuracy:.4}) < miniumum(={minimum_accuracy:.4}). Trying again.") with lock: VkCaptchaSolver.TOTAL_COUNT += 1 return answer, accuracy def _solve_task(self, data_bytes: bytes): t = time.time() img = cv2.imdecode(np.asarray(bytearray(data_bytes), dtype=np.uint8), -1) img: "np.ndarray" = img.astype(np.float32) / 255. if img.shape != (img_height, img_width, 3): cv2.resize(img, (img_width, img_height)) img = img.transpose([1, 0, 2]) # Creating tensor ( adding 4d dimension ) img = np.array([img]) # !!!HERE MAGIC COMES!!!! result_tensor = self.Model.run(None, {self.ModelName: img})[0] # decoding output answer, accuracy = self.get_result(result_tensor) delta = time.time() - t with lock: VkCaptchaSolver.TOTAL_TIME += delta if self.logging: with logging_lock: print(f"Solved captcha = {answer} ({accuracy:.2%} {time.time() - t:.3}sec.)") return answer, accuracy async def vk_wave_captcha_handler(self, error: dict, api_ctx: 'APIOptionsRequestContext'): method = error["error"]["request_params"][0]["value"] request_params = {} for param in error["error"]["request_params"]: if param["key"] in ("oauth", "v", "method"): continue request_params[param["key"]] = param["value"] key = await self.solve_async(error["error"]["captcha_img"], minimum_accuracy=0.33) request_params.update({"captcha_sid": error["error"]["captcha_sid"], "captcha_key": key}) return await api_ctx.api_request(method, params=request_params) def vk_wave_attach_to_api_session(self, api_session): d = api_session.default_api_options.error_dispatcher d.add_handler(14, self.vk_wave_captcha_handler) @staticmethod def get_result(pred): """CTC decoder of the output tensor https://distill.pub/2017/ctc/ https://en.wikipedia.org/wiki/Connectionist_temporal_classification :return string, float """ accuracy = 1 last = None ans = [] # pred - 3d tensor, we need 2d array - first element for item in pred[0]: # get index of element with max accuracy char_ind = item.argmax() # ignore duplicates and special characters if char_ind != last and char_ind != 0 and char_ind != len(characters) + 1: # this element is a character - append it to answer ans.append(characters[char_ind - 1]) # Get accuracy for current character and # multiply global accuracy by it accuracy *= item[char_ind] last = char_ind answ = "".join(ans)[:max_length] return answ, accuracy def vk_api_captcha_handler(self, captcha, minimum_accuracy=0.3, repeat_count=10): """vk_api.VkApi captcha handler function""" key, _ = self.solve(captcha.get_url(), minimum_accuracy=minimum_accuracy, repeat_count=repeat_count) try: ans = captcha.try_again(key) return ans except vk_api.ApiError as e: if e.code == vk_api.vk_api.CAPTCHA_ERROR_CODE: with lock: VkCaptchaSolver.FAIL_COUNT += 1 raise Установка и использование

Установка библиотеки:

pip install vk_captcha or pip install https://github.com/imartemy1524/vk_captcha/raw/main/dist/vk_captcha-2.0.tar.gz or pip install git+https://github.com/imartemy1524/vk_captcha Ну и использование:

-

С помощью библиотеки vk_api

from vk_captcha import vk_api_handler vk = vk_api_handler.VkApiCaptcha("88005553535", "efwoewkofokw") # this login will create captcha vk_api_handler.Solver.logging = True # enable logging vk.auth() # get captcha error and automatically solve it -

«Ручками»

from vk_captcha import VkCaptchaSolver import random, requests session = requests.Session() session.headers['User-Agent'] = 'Mozilla/5.0 (Windows NT 10.0; rv:91.0) Gecko/20100101 Firefox/91.0' solver = VkCaptchaSolver(logging=True) # use logging=False on deploy sid = random.randint(122112, 10102012012012) easy_captcha = False url = f"https://api.vk.com/captcha.php?sid={sid}&s={int(easy_captcha)}" answer, accuracy = solver.solve( url=url, minimum_accuracy=0.33, # keep solving captcha while accuracy < 0.33 repeat_count=14, # if we solved captcha with less than minimum_accuracy, then retry repeat_count times session=session # optional parameter. Useful if we want to use proxy or specific headers ) # or #answer, accuracy = solver.solve(bytes_data=session.get(url)) print(f"I solved captcha = {answer} with accuracy {accuracy:.4}") -

Ну и куда в текущих реалиях без всемилюбимого async

from vk_captcha import VkCaptchaSolver import random, asyncio solver = VkCaptchaSolver(logging=False) # use logging=False on deploy async def captcha_solver(): sid = random.randint(122112, 10102012012012) easy_captcha = False url = f"https://api.vk.com/captcha.php?sid={sid}&s={int(easy_captcha)}" answer, accuracy = await solver.solve_async(url=url, minimum_accuracy=0.4, repeat_count=10) print(f"Solved captcha = {answer} with accuracy {accuracy:.4}") asyncio.set_event_loop_policy(asyncio.WindowsSelectorEventLoopPolicy()) asyncio.run(captcha_solver())

Ну и зачем весь этот сыр-бор?

Если, прочитав эту статью, вы задались вопросами по типу: «Ради чего это всё?», «Ради 20 рублей за 1000 капч?», то хочу вас «обеспокоить«, всё это было не зря. Мы будем взламывать вк.

Дисклеймер №2:

Все последующие действия являются чисто теоретическими. Автор статьи никого не взламывал и не совершал никаких других противозаконных действий; он всего лишь «придумал» теоретическую возможность по обходу защитного функционала VK.

Автор также не советует (и ни в коем случае не побуждает) вам совершать никаких противозаконных действий с кодом ниже: помните про уголовный кодекс.

Немного о брутфорсе в реалиях 2023 года

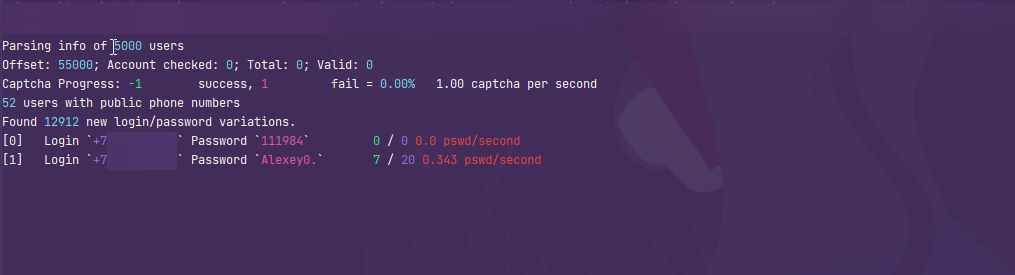

Наверное многих школьников, решивших взломать вк, посещала мысь: «а давайте просто переберем пароли, и взломаем одноклассни[цу]?». Но вся реализация упиралась в неё — капчу, выскакивающую после 3-5 запросов, которую VK добросовестно начинал показывать молодым «злоумышленникам«. Но теперь обойти 1 экземпляр этой защиты стоит нам всего 2мс, так что почему бы не провести «исследование» о том, насколько реально взламывать странички брутфорсом в 21 веке.

Кстати, VK до недавнего времени даже не чекал тайминги (да и вроде сейчас не всегда их проверяет): можно было решить капчу за 0.1 секунду, и, если она была решена правильно, нам честно давали ошибку, что пароль неправильный (или правильный).

Итак, первая идея, которая пришла мне на ум: «давайте, для получения информации, воспользуемся ОФИЦИАЛЬНЫМ API VK». Cмысл примерно такой: ищем аккаунты с публично указанным номером телефона и используем его как логин. Далее на основе других публично-личных данных (имени, фамилии, даты рождения, тех же данных их родственников/2х половинок) будем генерировать базу паролей для каждого конкретного пользователя

Скрипт генерации паролей на основе личных данных пользователя