Специалисты управления киберразведки BI.ZONE зафиксировали новую кампанию группировки Red Wolf, которая специализируется на промышленном шпионаже. Атакующие продолжают использовать фишинговые электронные письма для получения доступа к интересующим их организациям. При этом для доставки ВПО на скомпрометированную систему используются IMG-файлы, которые, в свою очередь, содержат LNK-файлы. Открытие жертвой такого файла приводит к запуску обфусцированного DLL-файла, цели которого — загрузка на устройство жертвы и запуск RedCurl.FSABIN. Таким образом атакующие получают возможность выполнять команды в скомпрометированной системе, а также загружать дополнительные инструменты для решения задач постэксплуатации.

Ключевые выводы:

-

Red Wolf продолжает использовать традиционные методы доставки ВПО, в частности электронные фишинговые письма, содержащие ссылки на загрузку вредоносных файлов.

-

В контексте обнаруженной кампании атакующие использовали IMG-файлы с вредоносными ярлыками, открытие которых жертвой приводило к загрузке и запуску

RedCurl.FSABIN. -

Арсенал группировки состоит из фреймворка собственной разработки, а также ряда общедоступных инструментов, который, например, включает LaZagne и AD Explorer. Кроме того, для решения задач постэксплуатации группировка активно использует интерпретатор PowerShell.

-

Группировка фокусируется на корпоративном шпионаже и предпочитает медленное продвижение по скомпрометированной инфраструктуре, оставаясь незамеченной до 6 месяцев.

Описание кампании

Специалисты управления киберразведки BI.ZONE обнаружили новую кампанию группировки Red Wolf (RedCurl), которая активна как минимум с июня 2018 года на территории России, Германии, Украины, Канады, Норвегии и Великобритании.

Обнаруженный файл (рис. 1) представляет собой образ оптического диска, после открытия которого происходит его монтирование в скомпрометированную систему.

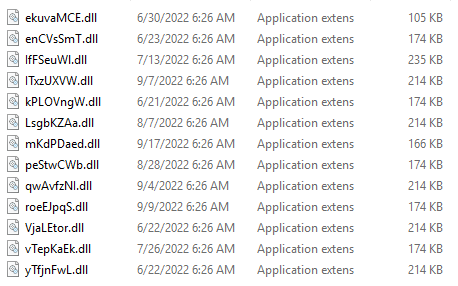

Образ диска содержит LNK-файл, а также скрытую папку #TEMP (рис. 2). Эта папка содержит несколько DLL-файлов, при этом вредоносный контент содержится только в одном из них.

#TEMPПосле запуска LNK-файла осуществляется запуск rundll32 со следующими параметрами:

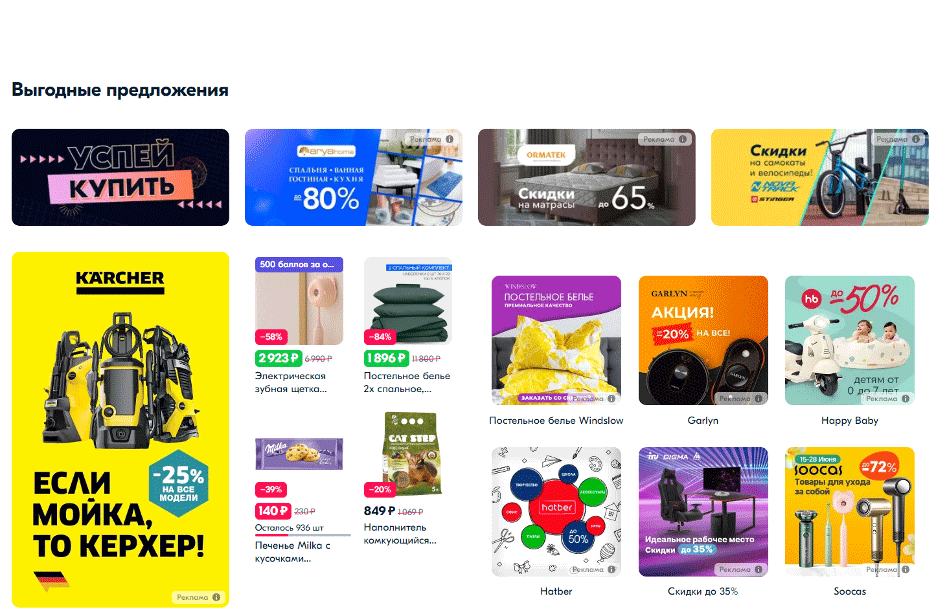

rundll32.exe #temp\mKdPDaed.dll,ozCutPromoDLL-файл открывает веб-страницу (рис. 3).

После этого с https://app-ins-001.amscloudhost[.]com:443/dn01 осуществляется загрузка RedCurl.FSABIN, который сохраняется в папку C:\Users[user]\AppData\Local\VirtualStore</code>с именем chrminst_[имя компьютера в base64].exe. Строки в файле зашифрованы с использованием AES-128 CBC, при этом первая часть пароля для получения ключа содержится непосредственно в самом образце, а вторая передается в качестве параметра командной строки, например:

C:\Users\[redacted]\AppData\Local\VirtualStore\chrminst_[redacted].exe DOFBBdXC5DmPCЗакрепление в системе указанного файла осуществляется через создание задачи в планировщике заданий Windows с именем ChromeDefaultBrowser_Agent_[имя компьютера в base64].

Бэкдор использует Windows API для сбора информации о количестве процессоров, памяти и объеме жесткого диска, а также количестве времени, прошедшего с момента загрузки ОС, перед запуском образца ВПО. Такая проверка предназначена для идентификации виртуальной среды, а также обхода соответствующих средств защиты и анализа. После этого бэкдор отправляет на командный сервер информацию о скомпрометированной системе, а именно имя пользователя, имя компьютера, имя домена, список файлов и папок в Program Files, Desktop и AppData\Local, уникальный идентификатор, а затем осуществляет загрузку DLL и выполнение ее экспортируемой функции (в данном случае yDNvu).

Выводы

Несмотря на использование распространенных техник, Red Wolf все еще удается эффективно противодействовать традиционным средствам защиты, сводя возможность обнаружения к минимуму. Это позволяет группировке оставаться незамеченной в скомпрометированной инфраструктуре продолжительное время, эффективно достигая поставленных целей.

Как обнаружить следы Red Wolf:

-

Осуществляйте мониторинг создания и монтирования файлов образов дисков небольшого размера.

-

Обращайте внимание на запуск DLL-файлов средствами rundll32 из папки

#TEMP. -

Отслеживайте запуск подозрительных файлов из папки

C:\Users[user]\AppData\Localчерез планировщик заданий Windows. -

Ищите следы сетевых коммуникаций с поддоменами

*.amscloudhost[.]com. -

Приоритизируйте обнаружение тактик, техник и процедур, характерных для группировки Red Wolf.

MITRE ATT&CK

|

Тактика |

Техника |

Процедура |

|---|---|---|

|

Initial Access |

Phishing: Spearphishing Link |

Red Wolf использует фишинговые ссылки в электронных письмах, чтобы доставлять ВПО |

|

Execution |

User Execution: Malicious File |

Жертве необходимо открыть вредоносный LNK-файл, чтобы запустить процесс компрометации |

|

|

Native API |

Red Wolf использует Windows API для сбора информации о скомпрометированной системе |

|

Defense Evasion |

Hide Artifacts: Hidden Files and Directories |

Red Wolf размещает вредоносный файл в скрытой папке |

|

|

System Binary Proxy Execution: Rundll32 |

Red Wolf использует |

|

|

Obfuscated Files or Information |

Red Wolf использует |

|

|

Virtualization/Sandbox Evasion: System Checks |

Red Wolf осуществляет проверки скомпрометированной системы с целью идентификации виртуальной среды |

|

|

Virtualization/Sandbox Evasion: Time Based Evasion |

Red Wolf собирает информацию о количестве времени, прошедшего с момента загрузки ОС, перед запуском образца ВПО |

|

Persistence |

Scheduled Task/Job: Scheduled Task |

Red Wolf создает задание в планировщике для закрепления в скомпрометированной системе |

|

Discovery |

System Information Discovery |

Red Wolf собирает информацию о скомпрометированной системе, в том числе об имени пользователя, компьютере и домене |

|

|

File and Directory Discovery |

Red Wolf собирает информацию о файлах и папках в Program Files, Desktop и AppData\Local |

|

Command and Control |

Application Layer Protocol: Web Protocols |

Red Wolf использует |

Индикаторы компрометации

-

e7b881cd106aefa6100d0e5f361e46e557e8f2372bd36cefe863607d19471a04; -

3bd054a5095806cd7e8392b749efa283735616ae8a0e707cdcc25654059bfe6b; -

4188c953d784049dbd5be209e655d6d73f37435d9def71fd1edb4ed74a2f9e17; -

app-ins-001.amscloudhost[.]com; -

m-dn-001.amscloudhost[.]com; -

m-dn-002.amscloudhost[.]com.

Детальная информация о группировке, ее тактиках, техниках и процедурах, а также дополнительные индикаторы компрометации доступны клиентам BI.ZONE ThreatVision.

ссылка на оригинал статьи https://habr.com/ru/companies/bizone/articles/743908/

Добавить комментарий