Операторы ботнета Dark (MANGA) начали эксплуатировать уязвимость удаленного выполнения кода в домашнем маршрутизаторе TP-Link TL-WR840N EU V5.

CVE-2021-41653 связана с переменной host. Авторизованный злоумышленник может использовать ее для выполнения команд на устройстве.

TP-Link исправила ошибку с выпуском обновления прошивки (TL-WR840N (EU) _V5_211109) 12 ноября 2021 года. Но проблема в том, что многие пользователи еще не применили обновление безопасности.

Исследователь кибербезопасности Матек Камильо, обнаруживший уязвимость, опубликовал PoC-код для ее эксплуатации. После этого злоумышленники начали использовать уязвимость в своих атаках.

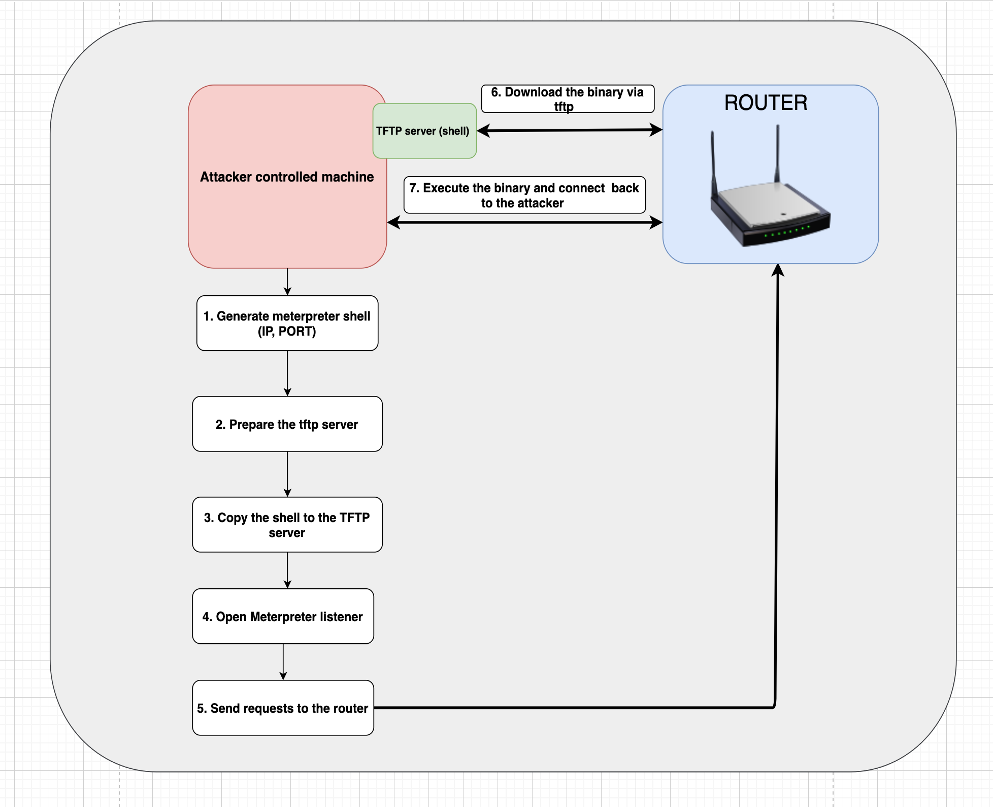

Компания Fortinet заявила, что операторы Dark начали свои атаки всего через две недели после того, как TP-Link выпустила обновление прошивки. Они могут задействовать уязвимые устройства для загрузки и выполнения вредоносного сценария tshit.sh, который загружает основные двоичные данные с помощью двух специальных запросов. Хакерам нужно пройти аутентификацию для проведения атаки, но, если пользователь эксплуатирует устройство с учетными данными по умолчанию, то проблем с этим не возникает.

Операторы ботнета блокируют на зараженном устройстве подключения к часто используемым портам, чтобы другие ботнеты не смогли перехватить контроль. Затем вредоносная программа ожидает команды от командного центра для выполнения той или иной формы DoS-атаки.

В октябре исследователи из компаний Acronis и Search-Lab рассказали о ботнете из роутеров TP-Link. Они отмечали, что устройства взламывали с использованием уязвимости, обнаруженной еще в 2015 году. В отличие от большинства IoT-ботнетов, использующих уязвимости в роутерах для атак на пользователей и DDoS, взломанные MR6400 использовались для рассылки текстовых сообщений. Среди «выловленных» в логах роутеров SMS были как обычные вредоносные сообщения, так и коды двухфакторной авторизации, а также предсказания результатов спортивных состязаний. Владельцев ботнета установить не удалось.

ссылка на оригинал статьи https://habr.com/ru/articles/594879/

Добавить комментарий