Фишинг в первую очередь ассоциируется с электронной почтой. Но, чтобы похитить данные, мошенники часто подделывают сайты известных брендов. Компании узнают о проблеме, когда клиенты начинают жаловаться, что у них украли деньги, а услугу не предоставили. Чаще всего страдает диджитал-сфера: злоумышленники могут скопировать сайты банка, интернет-магазина, сервиса доставки или покупки билетов.

Чтобы не потерять деньги, клиентов и репутацию, нужно мониторить мошеннические сайты в интернете. Все найти не получится, но внушительную часть фишинга можно заблокировать заранее. Мы в BI.ZONE как раз этим занимаемся, так что решили поделиться, как у нас устроен процесс. Если вы хотели знать, как ищут и блокируют фишинг, мы вам покажем.

Мы боремся с фишингом в рамках DRP-решения, платформы BI.ZONE Brand Protection. Она работает в трех направлениях:

-

Мошенничество: мониторим и блокируем фишинговые сайты.

-

Утечки информации: отслеживаем в даркнете слитые учетные записи и пароли сотрудников, базы с данными клиентов, фрагменты исходного кода и чувствительную информацию.

-

Инфополе: ищем фейковые новости, негативные публикации, следим за соцсетями, мессенджерами и СМИ.

В этой статье поговорим о том, как мы настроили процесс поиска и блокировки фишинговых сайтов.

Как устроен процесс

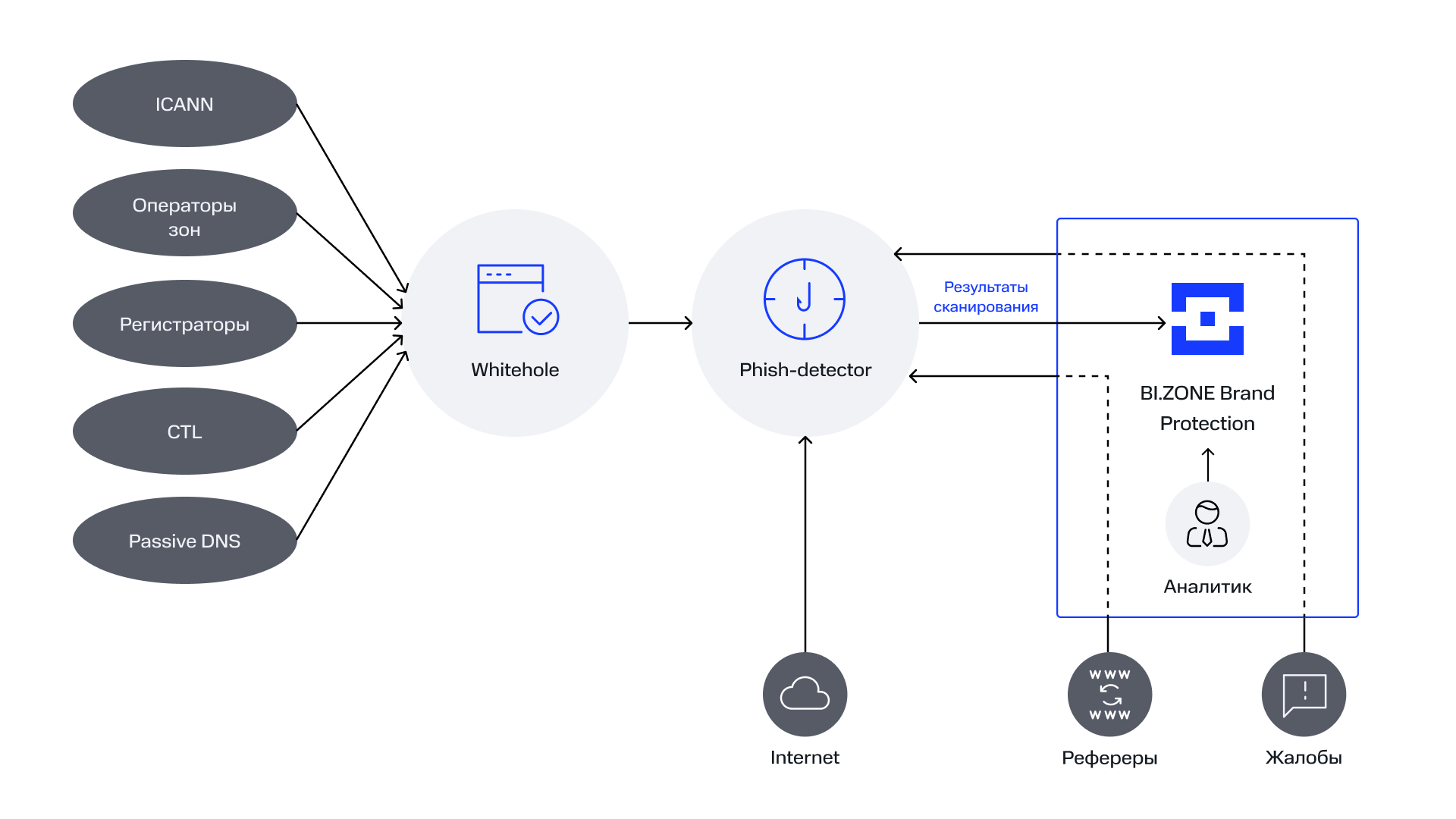

Чтобы автоматически находить фишинговые сайты, мы сделали свои инструменты: whitehole и phish-detector. Сервис whitehole собирает информацию о новых доменах, а сетевой сканер phish-detector проверяет эти домены и другие ссылки: скачивает их из интернета, анализирует, выдает вердикт. Результаты сканирования попадают в платформу BI.ZONE Brand Protection, где их проверяют аналитики. Если оказывается, что домен фишинговый, мы запускаем процедуру блокировки. Схематически процесс работы выглядит таким образом:

А теперь объясним все по порядку.

Откуда берутся сайты для проверки

Phish-detector анализирует несколько категорий ссылок. Объединив их, мы получаем список сайтов для проверки.

-

Недавно появившиеся сайты. Whitehole ежедневно собирает и сохраняет информацию о новых доменах.

-

Рефереры, то есть ссылки, с которых происходили редиректы на сайт клиентов или скачивания информации оттуда.

-

Жалобы от клиентов. Например, некоторые домены мы не можем обнаружить из-за короткой жизни URL. Такие ссылки мы получаем от клиентов.

Недавно появившиеся сайты. Whitehole

Сейчас у нас в базе 1,5 млрд уникальных доменов, и каждый день добавляется еще 1 млн. Информация о новых доменах поступает из следующих источников:

-

ICANN: файлы доменных зон для общих доменов верхнего уровня (gTLD).

-

Операторы зон: файлы доменных зон для национальных доменов верхнего уровня (ccTLD).

-

Регистраторы: информация о новых доменах, списки доменных имен.

-

Certificate transparency logs (CTL): список выпущенных сертификатов.

-

Источники passive DNS: много разной информации, но небольшой процент подходящих нам доменов.

ICANN — организация, которая регулирует все существующие доменные зоны. У нее мы получаем доступ к файлам доменных зон для общих доменов верхнего уровня (gTLD), например .com/.net/.org/.info. Информацию из файла можно использовать для преобразования доменного имени в IP. Еще здесь содержатся данные о name-серверах домена, а выглядит это так:

Операторы зон. Мы обращаемся к операторам зон, на которых чаще всего встречаем фишинговый контент. У них мы получаем файлы зон для национальных доменов верхнего уровня (ccTLD). Например, оператор для зоны .ru/.рф, Technical Center of Internet, предоставляет файлы за последние 7 дней.

Регистраторы. Некоторые регистраторы и сервисы DNS готовы делиться информацией. Например, мы с timeweb.com настроили обмен публичными сведениями о зарегистрированных доменах. Это позволяет нам быстро реагировать на новые фишинговые угрозы.

Российские регистраторы предоставляют файлы с информацией о доменах зон .ru/.рф/.su: их регистрантах, датах создания и удаления. Данные обновляются раз в сутки. Если смотреть со стороны списка доменов, файлы регистраторов аналогичны файлам зон, но содержат геодомены третьего уровня и другую метаинформацию (whois):

Certificate transparency logs. Мы парсим CTL, достаем список сертификатов, а из сертификатов берем домены, на которые они выписаны. Так мы получаем адреса всех сайтов с HTTPS. Здесь могут быть домены, которые были зарегистрированы и год назад, а сертификаты на них выписали недавно. Плюсы CTL в том, что данные обновляются в режиме реального времени и можно отследить историю домена.

Есть HTTPS-сертификаты, для которых с какого-то момента необходимо находиться в CTL, иначе они не будут считаться валидными. К ним относятся:

-

EV, высокой надежности;

-

OV, валидирующий организацию;

-

DV, валидирующий домен.

Большая часть доменов, которые мы получаем, второго уровня. Это значит, что если злоумышленник зарегистрирует домен phishing[.]ru, мы найдем его, в том числе с помощью файлов зон. При этом бывает, что на самом домене нет контента. Злоумышленник может создать поддомен энного уровня на своем домене второго уровня, например example4.example3.example2.example1.phishing[.]ru, и невозможно будет узнать, какой поддомен он создал. CTL помогает находить домены любого уровня всех зон, но только на сайтах с HTTPS-сертификатами.

Портят картинку только wildcard-сертификаты, которые выписываются на целый уровень поддоменов, например *.phishing[.]ru. В этом случае мы не сможем узнать о существовании сайтов вроде example1.phishing[.]ru, example2.phishing[.]ru, example3.phishing[.]ru и т. д.

Источники passive DNS. Это еще один способ получить информацию о доменах. Мы используем его редко, но упомянем — вдруг кому-то пригодится. Суть метода в том, чтобы пассивно собирать обращения к DNS-серверу с просьбой разрезолвить домен.

Рефереры

Некоторые фишинговые ресурсы в коде страницы используют ссылки, которые обращаются к оригинальному сайту. Есть, к примеру, официальный сайт Сбера, а есть фишинговый сайт sberbankololo[.]ru. Злоумышленник может использовать не скачанный логотип Сбера, а ссылку на него — изображение подгрузится с официального сайта, когда жертва зайдет на фишинговую страницу.

В этом случае на сервере официального сайта в запросе на скачивание логотипа в заголовке referer отобразится URL фишингового сайта. Некоторые клиенты отправляют нам все обращения сторонних сайтов к официальному, а мы автоматически проверяем эти ссылки через phish-detector.

Жалобы от клиентов

Бывает так, что фишинговый контент можно увидеть, только перейдя по определенному URL. Чаще всего такой прием используют в фишинговых схемах с маркетплейсами. Например, мошенники генерируют ссылки типа https://marketplace.oplata3ds[.]ru/sell?id=82078664, где для каждой жертвы создается свой id. Такие ссылки сложно сбрутить и обнаружить, потому что путь содержит большое количество символов. Мы сможем обнаружить сам сайт marketplace.oplata3ds[.]ru, но не узнаем путь к фишинговому контенту — тогда не будет и оснований для досудебной блокировки. А клиент может узнать о таких доменах, если получит жалобу от пользователя. Когда такое происходит, компании-клиенты отправляют фишинговые ссылки через платформу BI.ZONE Brand Protection.

Как phish-detector анализирует домены

Аналитики создают для phish-detector правила, основываясь на своем опыте и представлении о том, как выглядят различные фишинговые страницы. У нас есть несколько сотен активных правил, по которым phish-detector проверяет домены из whitehole.

Phish-detector анализирует код страницы, а также проверяет совпадения «Доменный патруль» — она помогает блокировать фишинг. Все домены в зонах .ru/.рф/.su мы блокируем через эту платформу.

Домены не блокирутся моментально. Время зависит от разных факторов: в каком часовом поясе находится регистратор, как трактуются правила регистрации доменных имен, сколько работает служба поддержки. По нашему опыту, 80% фишинговых доменов в зоне .ru/.рф блокируются в течение 24 часов, а в зарубежных зонах — 48 часов.

Есть проблемы с блокировкой некоторых ccTLD. Например, зоны .pw/.ml/.gq абузоустойчивые — это значит, что операторы не реагируют или долго реагируют на жалобы и отказываются предоставлять файлы зон. Поэтому здесь часто регистрируются мошенники.

В некоторых случаях домен не получается заблокировать. Но если сайт использует товарный знак нашего клиента, мы подчеркиваем это в жалобе. Тогда домен обезличат: хостер обяжет владельца убрать товарные знаки бренда.

В общем, много всего происходит под капотом BI.ZONE Brand Protection, но для пользователей платформы блокировка сайта — это один клик.

Итог

Несмотря на проблемы с блокировкой некоторых доменов, нам удается расправиться с подавляющим большинством фишинговых сайтов, которые мы находим. Например, за 2021 год мы заблокировали больше 70 тыс. ссылок. Это не все, что есть в интернете, но, по нашему мнению, никто не может дать 100%-ю гарантию находить все.

Теперь вы знаете, что нужно для мониторинга фишинга, и можете попробовать настроить его у себя. Расскажите потом, что получилось.

Автор: Григорий Бершацкий, главный специалист по защите бренда в BI.ZONE

ссылка на оригинал статьи https://habr.com/ru/articles/706606/

Добавить комментарий