Критическое обновление MS13-047 нацелено на устранение уязвимостей типа Remote Code Execution, которые присутствуют во всех версиях браузера Internet Explorer, начиная с 6-й версии и заканчивая новейшим IE 10 (для всех ОС Windows XP — 8 — RT, x32 и x64, для серверных версий ОС как Moderate). Для применения фикса нужна перезагрузка. Кроме Internet Explorer, обновлению подверглись компоненты ОС различных версий и последняя версия Microsoft Office 2011 для Mac.

Компания выпускает security-фиксы для своих продуктов каждый второй вторник месяца с анонсированием в два этапа. За несколько дней до выхода самих обновлений выкладывается минимальная информация, которая включает в себя, информацию об обновляемых продуктах, список обновлений, которые будут доставлены, и типы уязвимостей, которые подлежат устранению. Непосредственно выход самих обновлений сопровождается публикацией расширенной информации, такой как, идентификаторы уязвимостей (Exploitability Index), исправляемые компоненты продуктов, техника эксплуатирования.

Прошлый месяц ознаменовался дебатами между Google и Microsoft о сроках разглашения информации о 0day уязвимостях.

Комментирует Баранов Артем, аналитик ESET в России:

Следует отметить, что данный набор обновлений содержит меньше всего патчей, чем все другие, которые компания выпускала в этом году. В то же время, мы опять видим обновление, которое устраняет кросс-IE уязвимость, т. е. уязвимость, которая присутствует во всех версиях браузера и имеет тип Remote Code Execution. В прошлом месяце компания закрыла схожую уязвимость (use-after-free) в браузере IE8, которая использовалась для установки Poison Ivy RAT на компьютеры государственных служащих США.

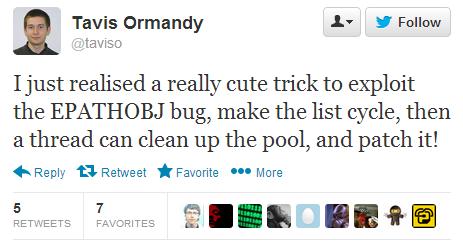

В этом месяце мы не увидели исправления для CVE-2013-3660, уязвимости типа Elevation Of Privelege, которая позволяет повышать привилегии пользователя до уровня системы на всех версиях ОС, начиная с NT и заканчивая Windows 8. Детали этой уязвимости с кодом эксплуатации были опубликованы в прошлом месяце исследователем Tavis Ormandy (@taviso) из Google Security Team. Уязвимость позволяет загружать произвольный код в системное адресное пространство с последующим его исполнением, минуя ограничения, накладываемые ОС.

Отметим, что разглашение способа эксплуатации 0day уязвимости, с публикацией рабочего кода, вызвала споры в security-community. В частности Google в своем блоге опубликовали свою позицию о сроке разглашения информации 0day уязвимости, которая имеет статус is-being-exploited-in-the-wild:

Our standing recommendation is that companies should fix critical vulnerabilities within 60 days — or, if a fix is not possible, they should notify the public about the risk and offer workarounds. We encourage researchers to publish their findings if reported issues will take longer to patch. Based on our experience, however, we believe that more urgent action — within 7 days — is appropriate for critical vulnerabilities under active exploitation. The reason for this special designation is that each day an actively exploited vulnerability remains undisclosed to the public and unpatched, more computers will be compromised.

…As a result, after 7 days have elapsed without a patch or advisory, we will support researchers making details available so that users can take steps to protect themselves.

Наша рекомендация [касательно сроков исправления уязвимости] в адрес компаний заключается в том, что они должны исправлять критические уязвимости в течение 60 дней, в противном случае, компаниям следует уведомлять о возникающих рисках общественность и предлагать обходные пути решения проблемы. Мы рекомендуем ресерчерам публиковать результаты своих исследований, если выход исправления занимает больше этого времени. Однако, основываясь на нашем опыте, мы считаем, что в случае критических уязвимостей, которые уже находятся на стадии активной эксплуатации, этот срок исправления не должен превышать 7-ми дней. Причиной такой особой меры является тот факт, что нераскрытая для общественности 0day уязвимость, которая подвергается эксплуатации каждый день, приводит к компрометации большого количества систем.

… В итоге, если по истечении 7 дней уязвимость остается не закрытой, мы будем поддерживать исследователей, которые намерены публиковать детали для общественности, позволяя т. о. пользователям предпринять собственные шаги по защите своих систем.

Демонстрация работы эксплойта [персональное видео Xylit0l] www.youtube.com/watch?v=z99Flb9WguU.

Общий список обновлений и продуктов.

Другие четыре обновления, помеченные как Important, нацелены на устранения уязвимостей в ОС и Microsoft Office.

Обновление MS13-048 устраняет уязвимость CVE-2013-3136 в 32-разрядных версиях ОС, начиная с Windows XP SP3 и заканчивая Windows 8. Устраняемая уязвимость имеет тип Information Disclosure и относится к ядру ОС. В результате успешного эксплуатирования атакующий может получить доступ на чтение к памяти, доступной из режима ядра.

Обновление MS13-049 устраняет уязвимость CVE-2013-3138 типа Denial of Service в системах Windows 8, Server 2012, RT, а также для Windows Vista, Seven как Moderate. Исправлению подвергается драйвер протокола TCP/IP tcpip.sys, который может некорректно обрабатывать пакеты в процессе TCP-соединения, что может привести к зависанию всей системы.

Обновление MS13-050 устраняет уязвимость CVE-2013-1339 типа Elevation of Privilege в ОС, начиная с Windows Vista и выше и относится к сервису Print Spooler.

Обновление MS13-051 нацелено на устранение уязвимости CVE-2013-1331 в Microsoft Office (Remote Code Execution). Исправлению подлежат старая версия Office 2003 и в новейшей версия для Mac — Microsoft Office for Mac 2011. Уязвимость связана с переполнением буфера при открытии специальным образом сформированного файла. Имеет статус is-being-exploited-in-the-wild.

Ниже приводится расшифровка уровней возможности эксплуатирования, используемые MS в определении Microsoft Exploitability Index.

1 – Exploit code likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 – Exploit code would be difficult to build

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 – Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

be secure.

ссылка на оригинал статьи http://habrahabr.ru/company/eset/blog/182494/

Добавить комментарий