В статье речь пойдёт о том, как эффективно и быстро можно настроить и управлять политиками веб-фильтрации, используя Sophos UTM — комплексное решение по обеспечению информационной безопасности предприятия.

В конце статьи Вас ожидает Бонус при миграции с TMG или аналогичного решения.

Что такое Sophos UTM или Определимся с терминами

Sophos UTM относится к классу решений Unified Thread Management, комплексным решением для обеспечения безопасности и организации сетевой инфраструктуры. Оно объединяет функции маршрутизации, межсетевого экрана, NGFW, IDS/IPS, организации веб-доступа, технологию DPI, организацию VPN-каналов, WAF, email-защиту от спама, безопасность рабочих мест. Каждый из функциональных модулей объединён в одном устройстве в едином веб-интерфейсе и включается в зависимости от изменившихся потребностей. Sophos UTM поддерживает Аппаратное, Программное или Виртуальное развёртывание.

История Sophos UTM насчитывает около 15 лет. В 2000 г. в Карлсруэ была основана компания Astaro. Она предложила рынку визионерский взгляд на проблемы обеспечения сетевой безопасности. Модульная архитектура и простота использования позволили компании через 10 лет получить 56000 инсталляций в 60 странах. В 2011 году произошло слияние Astaro и Sophos, в результате которого появилось решение Sophos UTM, расширившее безопасность на рабочие места. Решение разрабатывают и поддерживают в Германии и по сей день.

В России система работает более чем у 1000 заказчиков, от небольших организаций с одним администратором до больших компаний, имеющих офисы в каждом городе нашей страны.

Сегодня мы остановимся на функции организации веб-доступа.

Подготовка или С чего всё начинается

Процесс установки Sophos UTM сводится к 5 шагам и аналогичен установке Linux дистрибутива.

Достаточно скачать ISO, установить и зайти на веб-интерфейс https://192.168.0.1:4444 (IP-адрес задаётся в процессе установки).

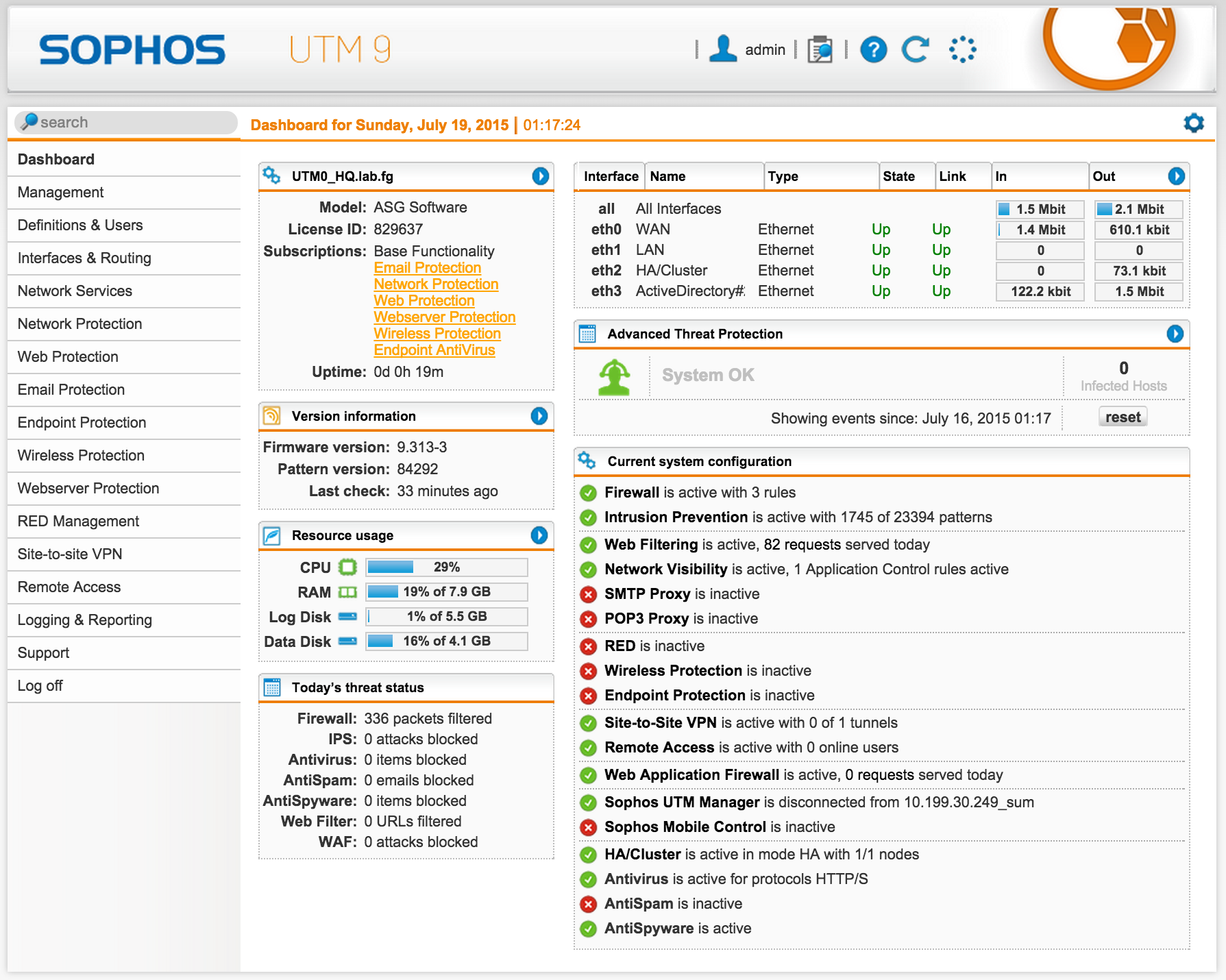

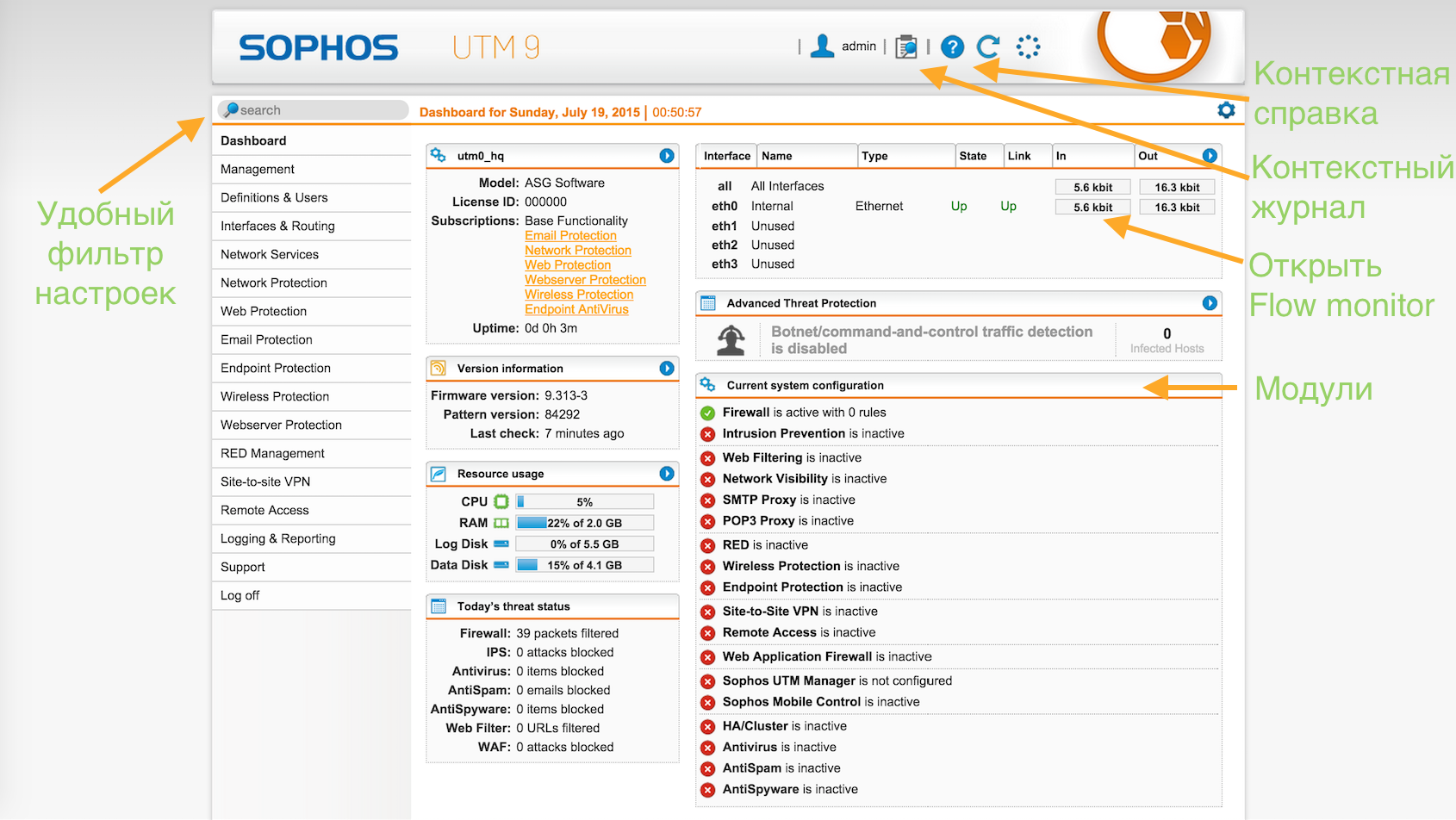

По окончании, перед нами должен предстать веб-интерфейс во всей своей красе:

Интерфейс системы можно переключить на русский язык: Management -> WebAdmin Settings -> language.

Как видите, на главном экране представлена высокоуровневая информация о состоянии системы в целом, количестве ИБ инцидентов и включенных модулях.

Подключение к Active Directory или Откуда берутся пользователи

В системе имеется несколько каталогов, располагающихся в разделе Definitions & Users, что позволяет использовать определённые объекты в различных модулях. Изменив значение в одном месте, объект изменится в остальных.

- Network Definitions — содержат информацию обо всех сетевых элементах (хосты, сети, и т.д.)

- Service Definitions — сопоставление портов и протоколов

- Users & Groups — пользователи и группы

Sophos UTM поддерживает работу как с локальной базой пользователей, так и с удалённой (Active Directory, LDAP, eDirectory, Radius, Tacacs+). Система понимает кириллические имена пользователей.

Давайте подключимся к Active Directory

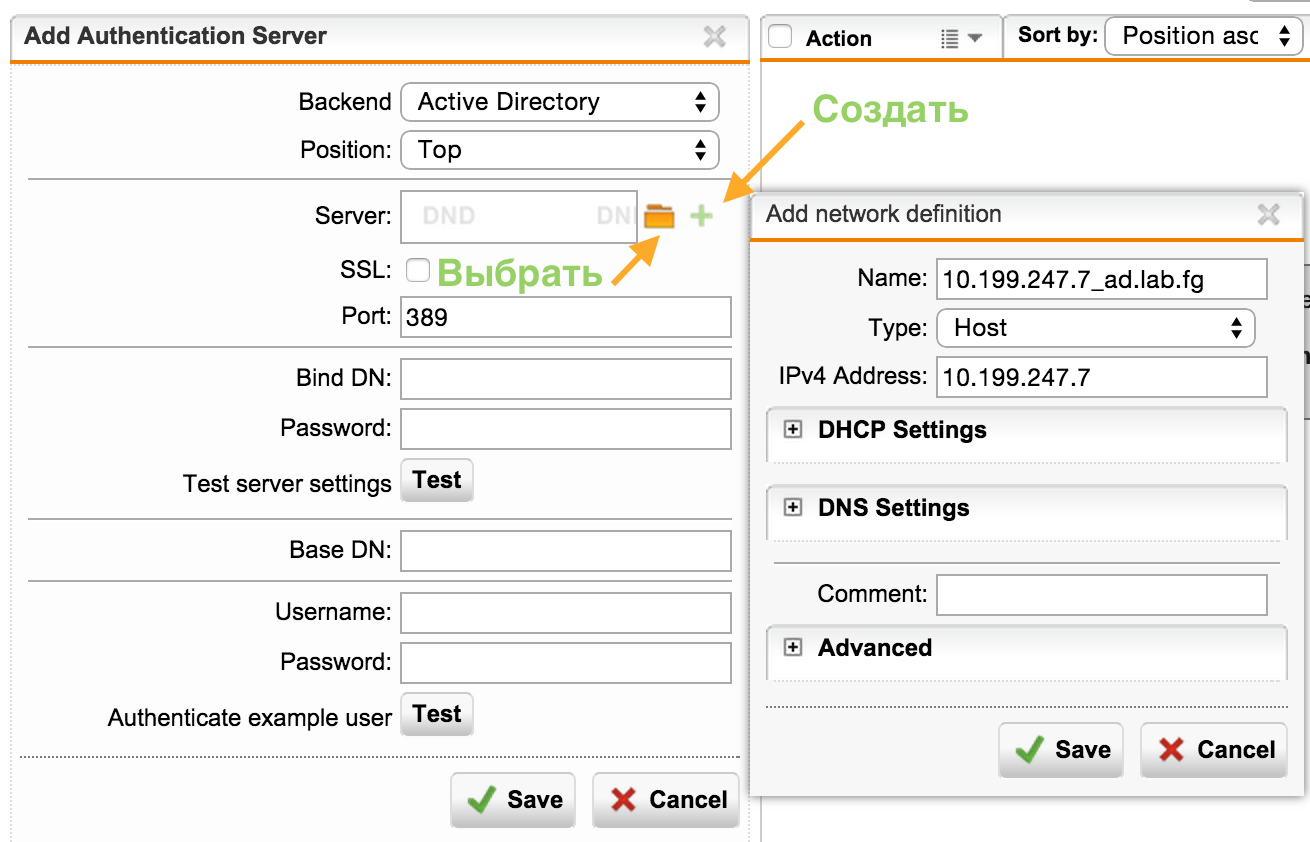

Для этого перейдём в соответствующий пункт меню и добавим новый сервер:

Definitions & Users -> Authentication Servers -> Servers -> ‘New Authentication Server’.

Сначала мы добавляем сервер, сохраняем, затем тестируем.

Если контроллеров домена несколько, их всех необходимо добавить в этом меню аналогичным образом.

1) Добавляем сервер

Создаём (плюсик) или выбираем (папочка) определение хоста AD.

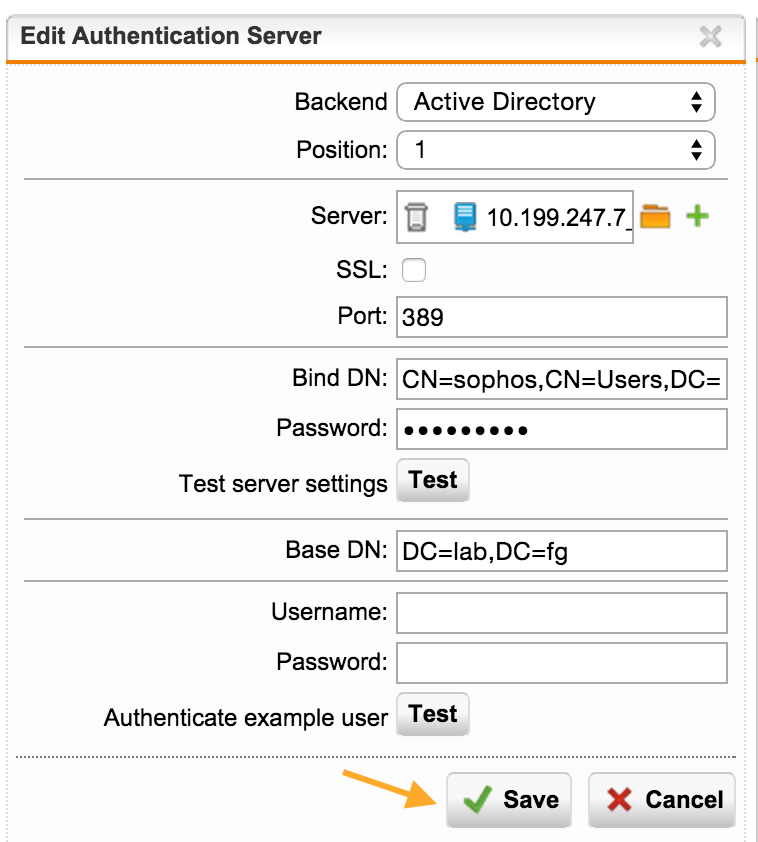

2) Настраиваем и сохраняем

Пользователь, с которым мы подключаемся к AD, должен быть уже создан.

Bind DN: CN=sophos,CN=Users,DC=lab,DC=fg

Base DN: DC=lab,DC=fg

3) Тестируем

Снова заходим в настройки сервера по кнопке Edit и тестируем соединение.

По нажатию на кнопку Test, мы должны получить успешное прохождение — Passed.

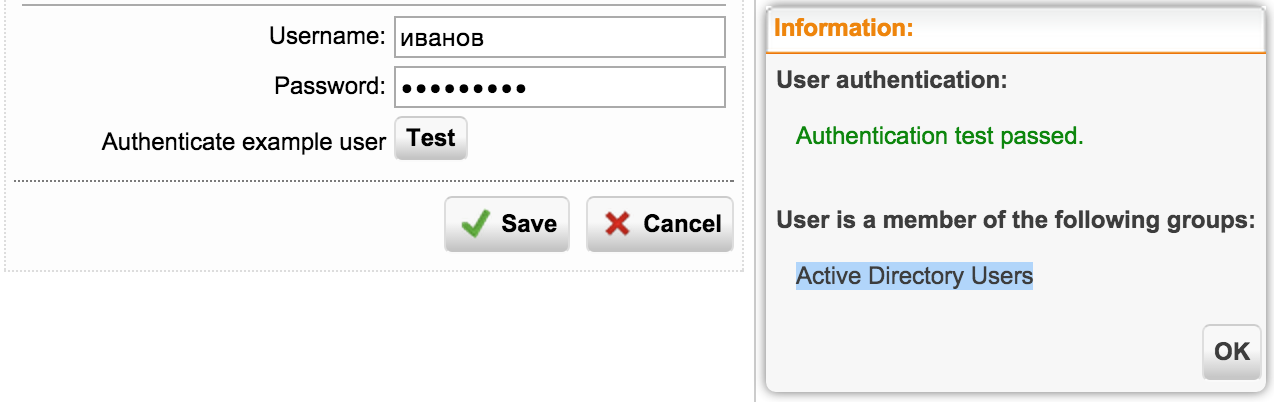

Если ввести имя пользователя и его пароль, мы увидим результат аутентификации и группы пользователя.

До настройки групп, мы будем видеть только группу Active Directory Users, гуда входят все пользователи из AD.

Система поддерживает кириллические имена пользователей.

Добавляем группы безопасности из AD в Sophos UTM

Для этого перейдём в соответствующий пункт меню и добавим группы:

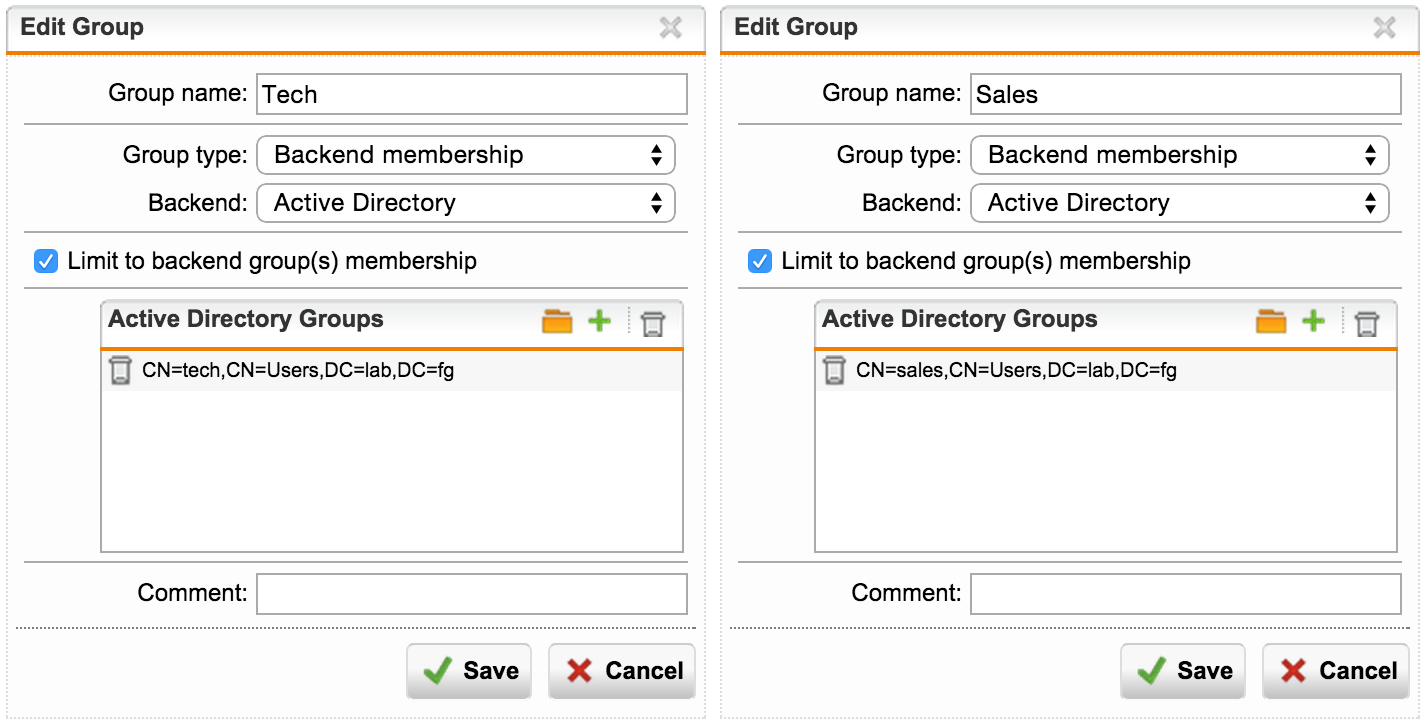

Definitions & Users -> Users & Groups -> Groups -> ‘New Group’.

Названия групп, как таковые, не имеют значения. Важна вложенность, т.е. вместо общей группы «Domain Users» нужно указывать конкретную группу, в которой состоит пользователь — Sales, IT, Development,…

Либо использовать общую группу, если не нужно разделение — «Active Directory Users».

Пользователя из AD нельзя выбрать в качестве участника группы в UTM, необходимо выбирать в AD именно группу.

В результате мы получаем необходимое количество групп.

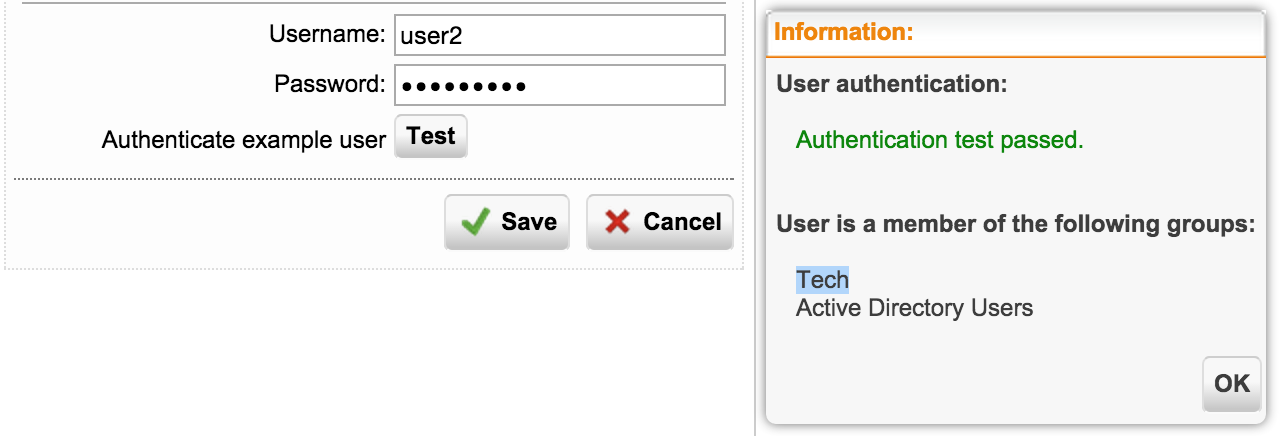

Теперь, если сделать проверку, мы увидим пользователя в его группе:

Definitions & Users -> Authentication Servers -> Servers — Edit: Authenticate example user: Test

Добавляем AD SSO

Для этого достаточно сделать два шага:

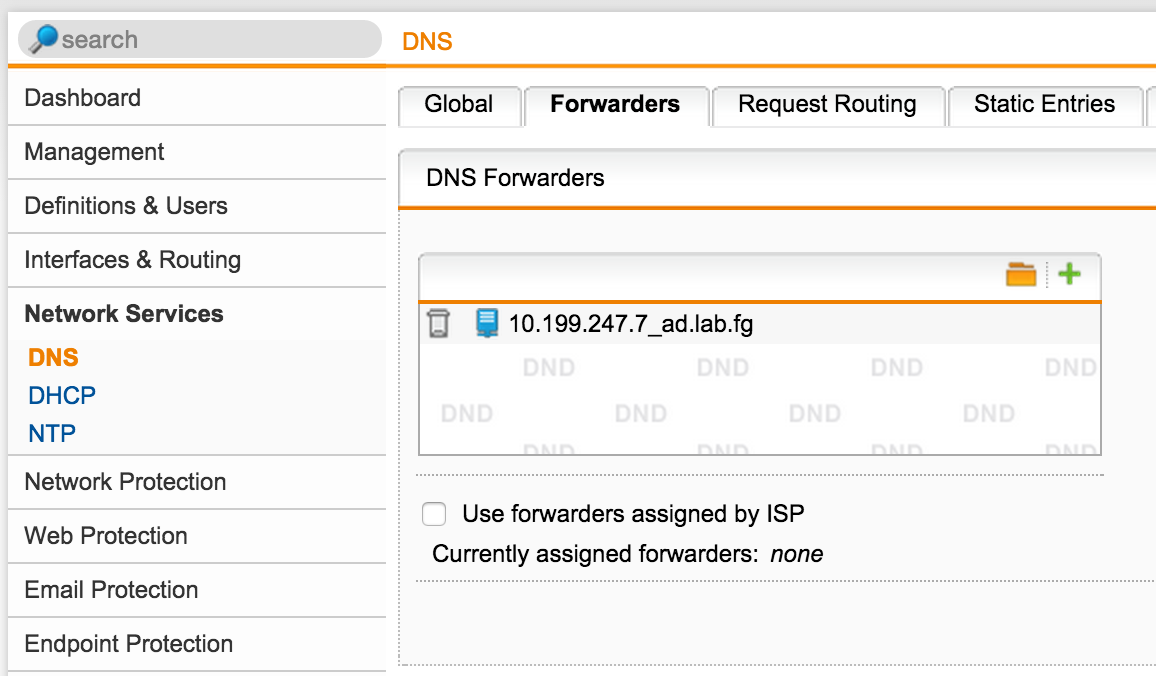

- В качестве DNS сервера оставить только DomainController: Network Services-> DNS -> Forwarders

- Добавить UTM в контроллер домена: Definitions & Users -> Authentication Services -> Single Sign-On

Необходимы права, которые позволяют добавлять компьютеры в домен.

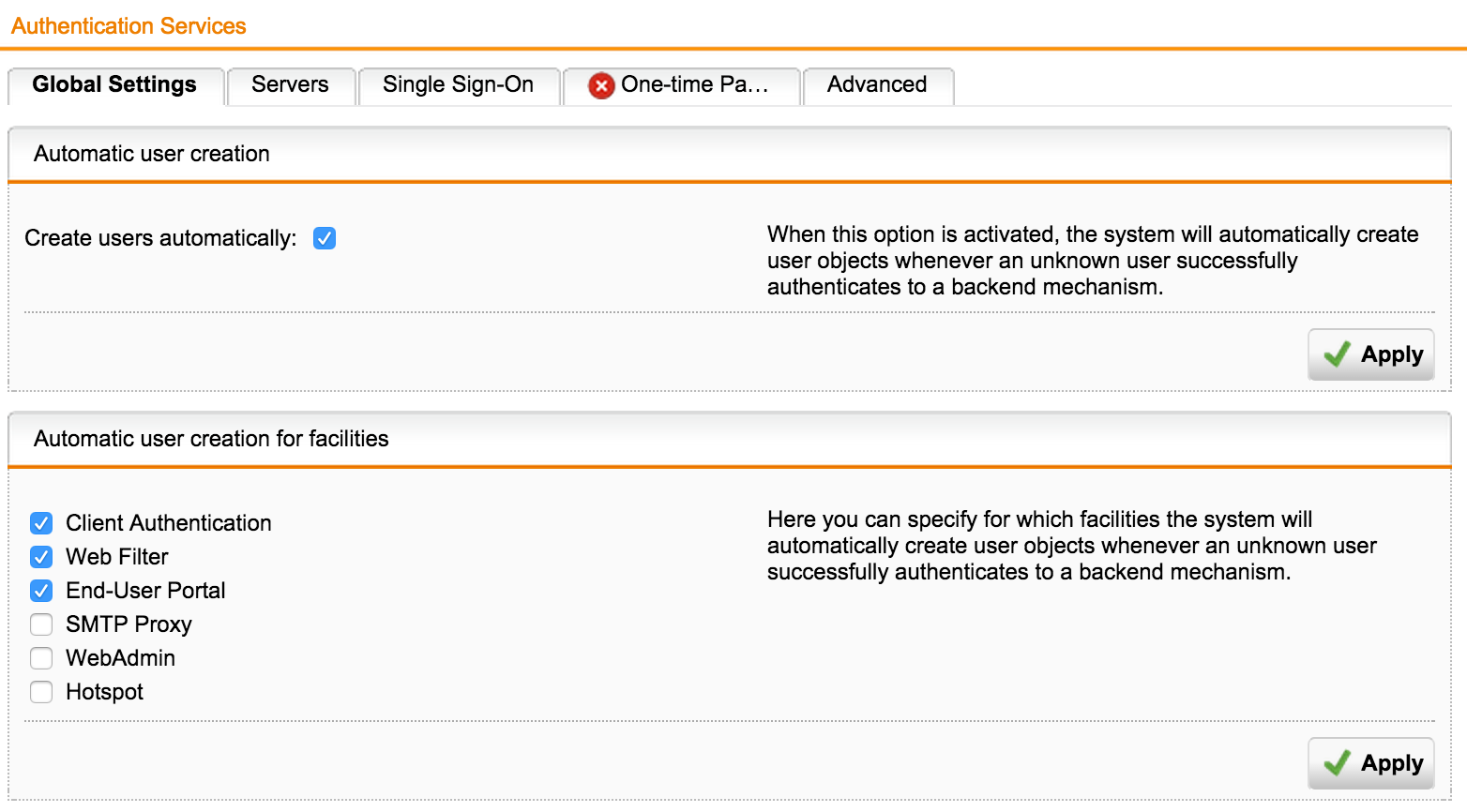

И, напоследок, небольшие штрихи — будем добавлять пользователей автоматически:

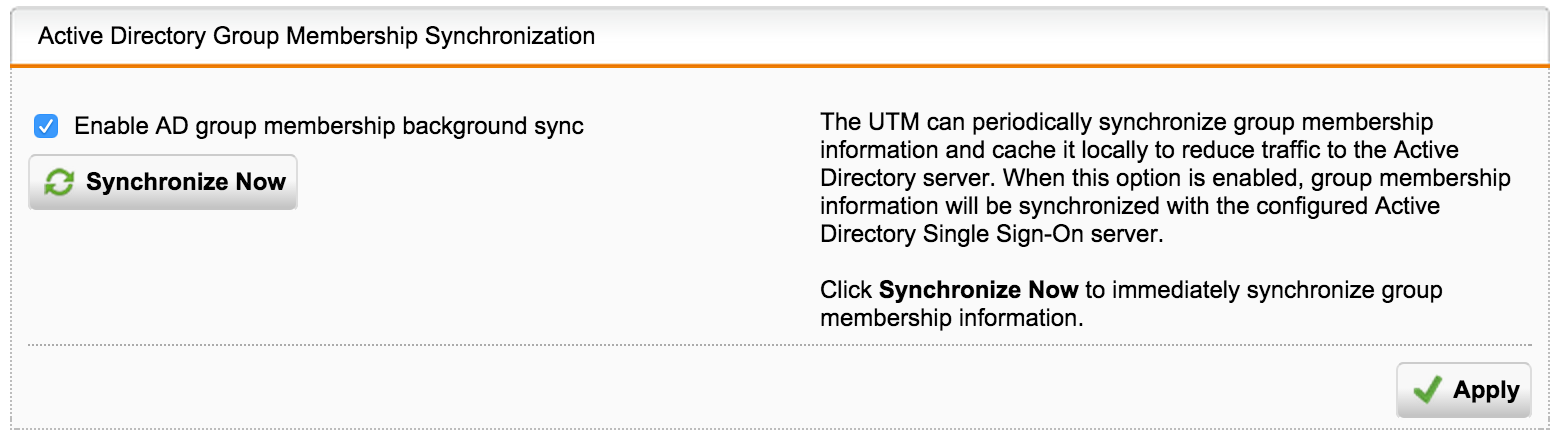

На вкладке Advanced, сделаем синхронизацию групп каждые 2 часа, вдруг мы захотим переместить пользователя из одной группы, в другую:

Настройка веб-фильтрации или разделяй и властвуй

Теперь приступим непосредственно к тому, ради чего всё и затевалось.

Для наглядности происходящего процесса, приведу блок-схему:

Опишу порядок, в котором отрабатывают правила:

- Вкладка исключений — Filtering Options -> Exceptions.

- Вкладка профилей аутентификации — Web Filter Profiles.

- Вкладка действий по умолчанию — Web Filtering.

- Если ничего не сработало, соединение блокируется.

Предположим, у нас есть Корпоративная подсеть 192.168.1.0/24, где компьютеры входят в AciveDirectory и для доступа в Интернет используется AD SSO аутентификация.

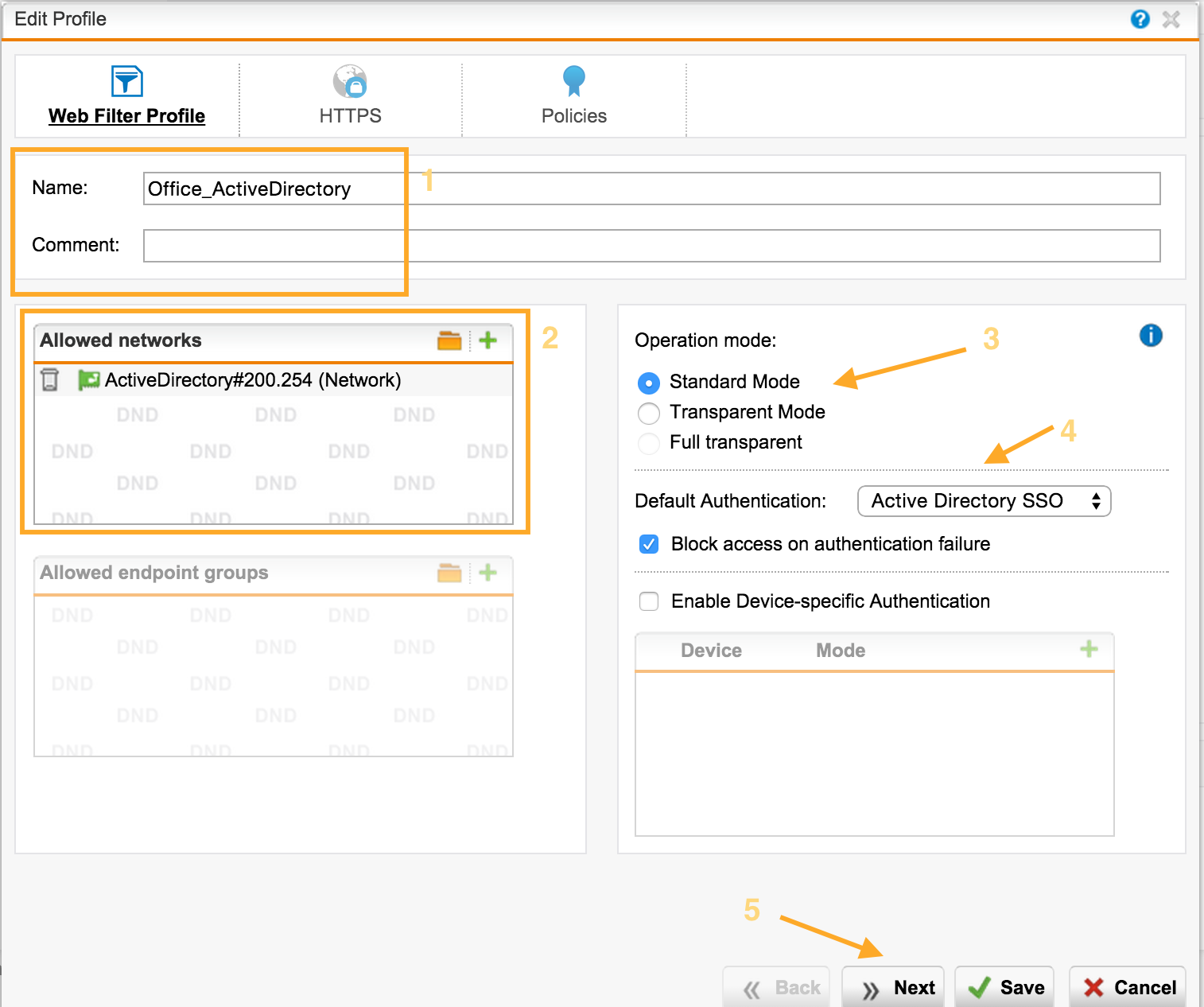

Profile — создаём Профиль аутентификации

- Задаём Имя.

- Выбираем подсети, на которые будет распространяться данный способ аутентификации.

- Режим работы:

- Standard — стандартный прокси, пользователи будут обращаться к UTM, как к прокси по 8080 порту.

- Transparent — веб-запросы будут перехватываться и пользователю даже не надо делать настроек прокси.

- Full Transparent — UTM работает на L2 уровне (In-Line режим). Предварительно необходимо настроить сетевой мост.

- Способ аутентификации, опишу часто используемые:

- Active Directory SSO — говорит сам за себя, компьютер должен быть в домене.

- Browser — пользователю отображается форма с запросом имени пользователя и пароля.

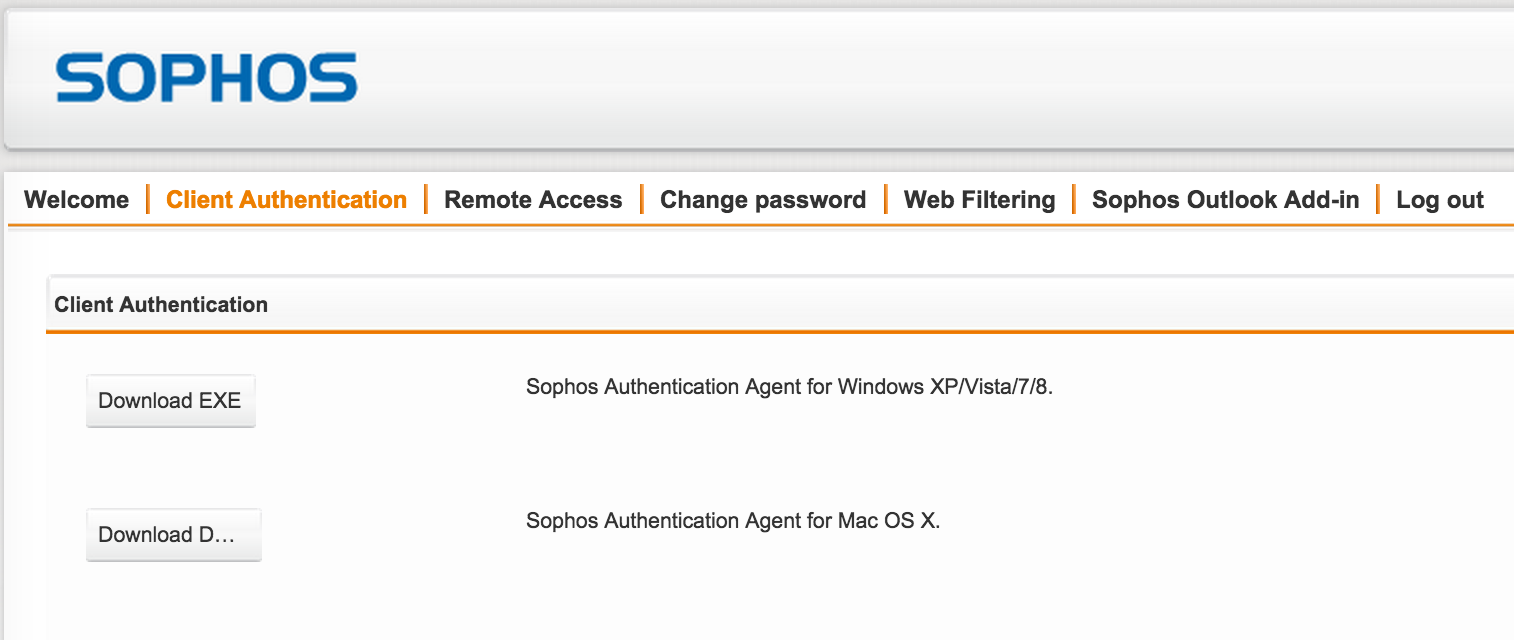

- Agent — на компьютере должен быть установлен агент аутентификации. Поддерживается Windows (EXE, MSI) и MAC (DMG). Его задача — сопоставить Пользователя и IP адреса, за которым тот работает.

Можно распространить агент через AD, используя MSI образ (Definitions & Users -> Client Authentication).

Пользователь может скачать, используя персональный User Portal (см. ниже).

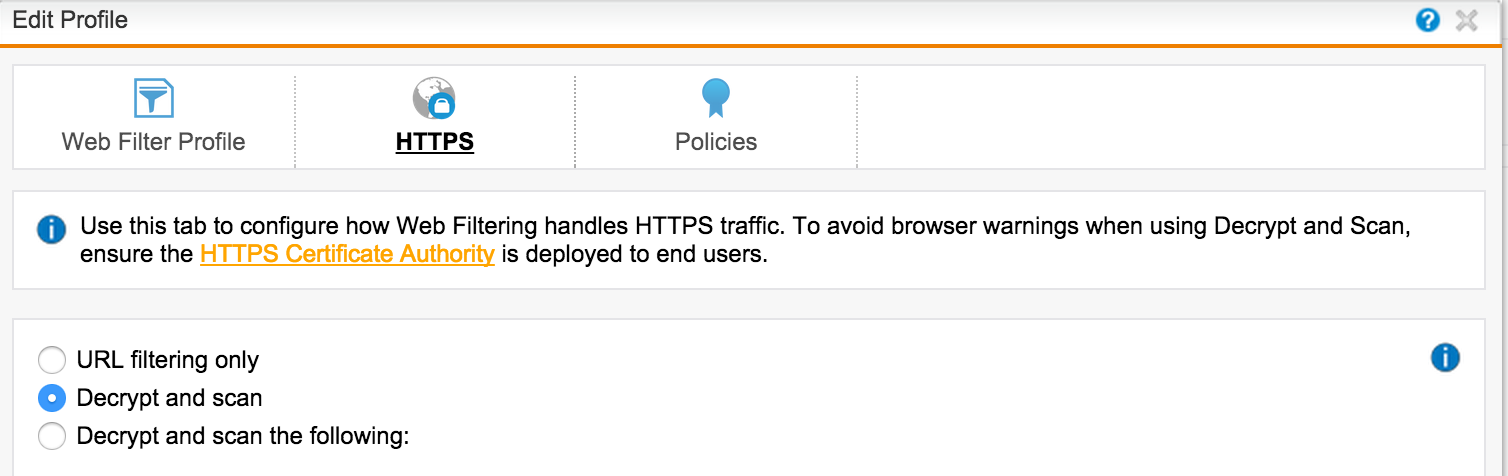

Следующим экраном нас спрашивают, какой режим HTTPS фильтрации будем использовать:

- URL filtering only — Sophos будет смотреть только метаинформацию сертификата и если пользователь обращается к запрещённому сайту, то блокировать.

- Decrypt and scan — раскрыть HTTPS трафик полностью — мы увидим конкретный URL, к которому обращается пользователь. Работает в режиме MiTM. Для корректной работы необходимо распространить корневой сертификат UTM через AD (см. ниже).

- Decrypt and scan the following — смотрим подробный URL только для конкретных категорий сайтов.

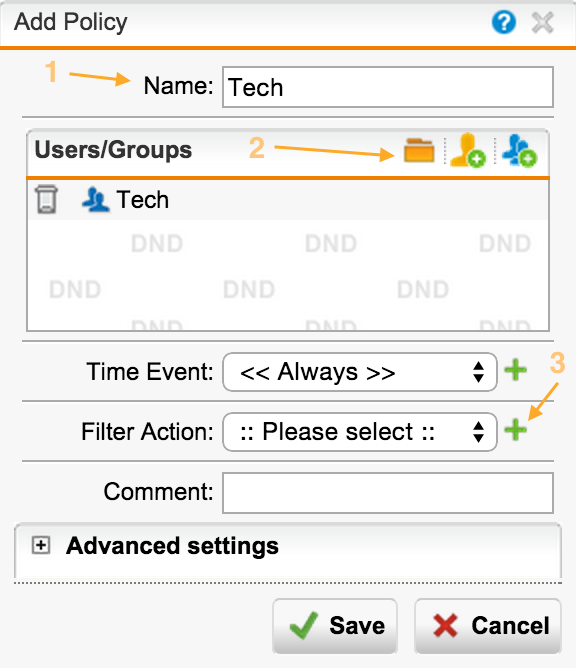

Policies — сопоставляем Группы и Действия фильтрации

На вкладке Policies мы создаём политику действия правил фильтрации. Мы сопоставляем Группу и Действие фильтрации, выбираем группу, для которой будет действовать эта политика. Также можно указать временной интервал действия этой политики.

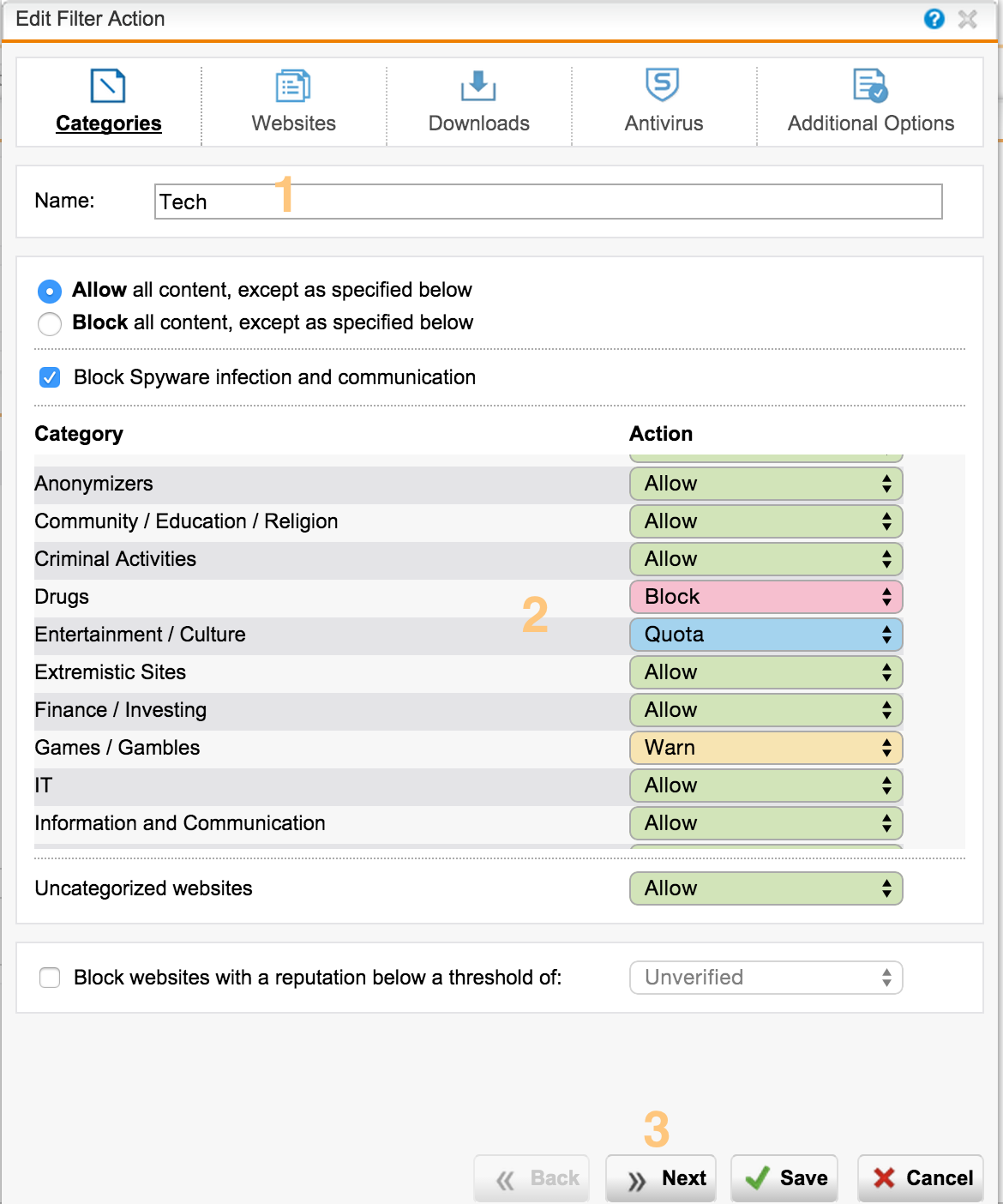

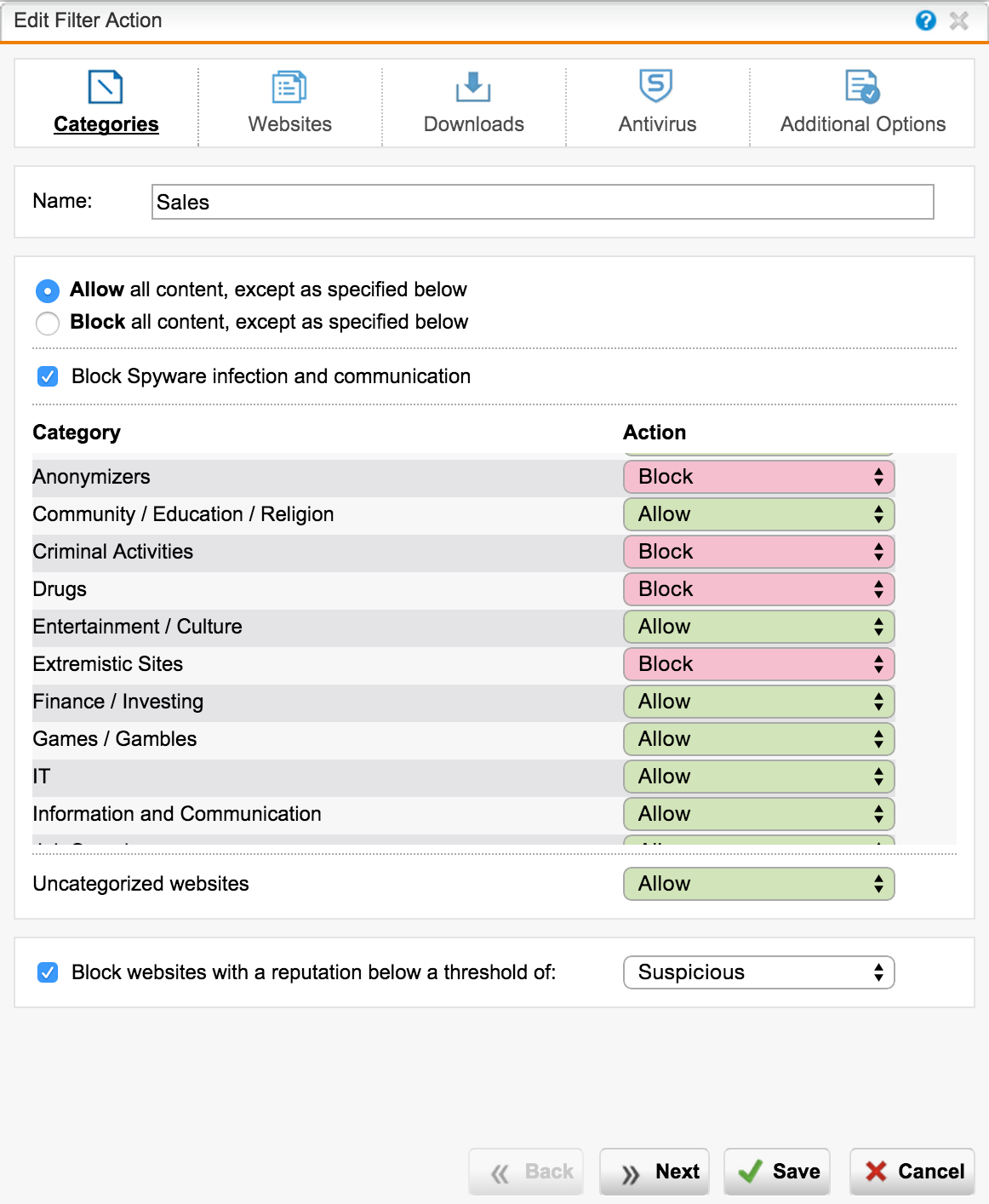

Filter Action — добавляем Действия фильтрации

Для каждой категории сайтов мы можем выбрать различные действия:

- Block — блокировать

- Warn — уведомить, что посещается плохой сайт

- Quota — таймер пребывания на сайте

База URL содержит >35 миллионов сайтов в >100 категориях на >65 языках. База регулярно обновляется.

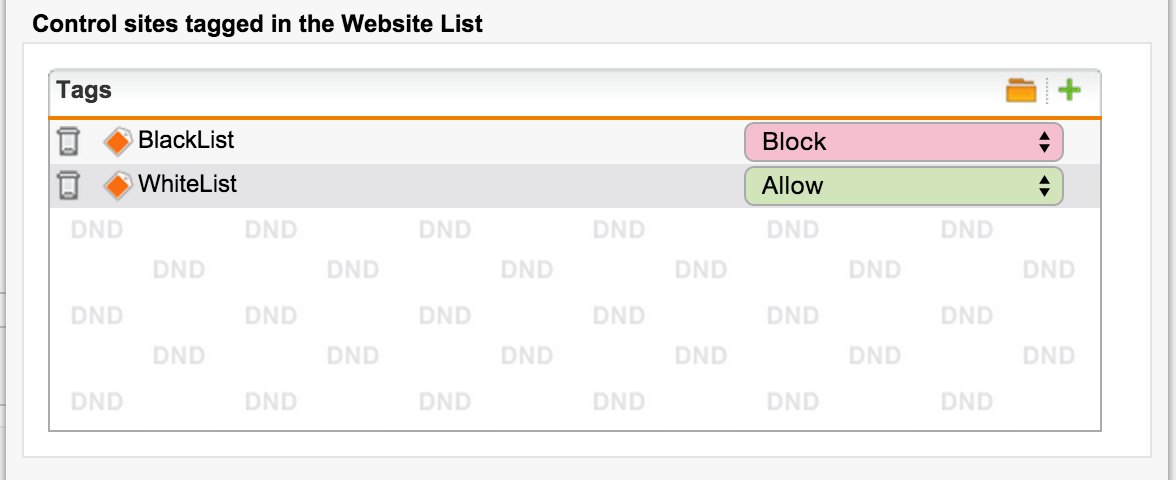

Sophos UTM позволяет гибко управлять категориями сайтов — можно переопределять категории. Также можно задавать теги для сайтов, что позволяет создавать собственные категории.

В списке ниже мы видим сгруппированные категории, которые можно отредактировать или добавить свои (в меню Filtering Options). Можно заблокировать сайты с низкой репутацией — например, Suspicious.

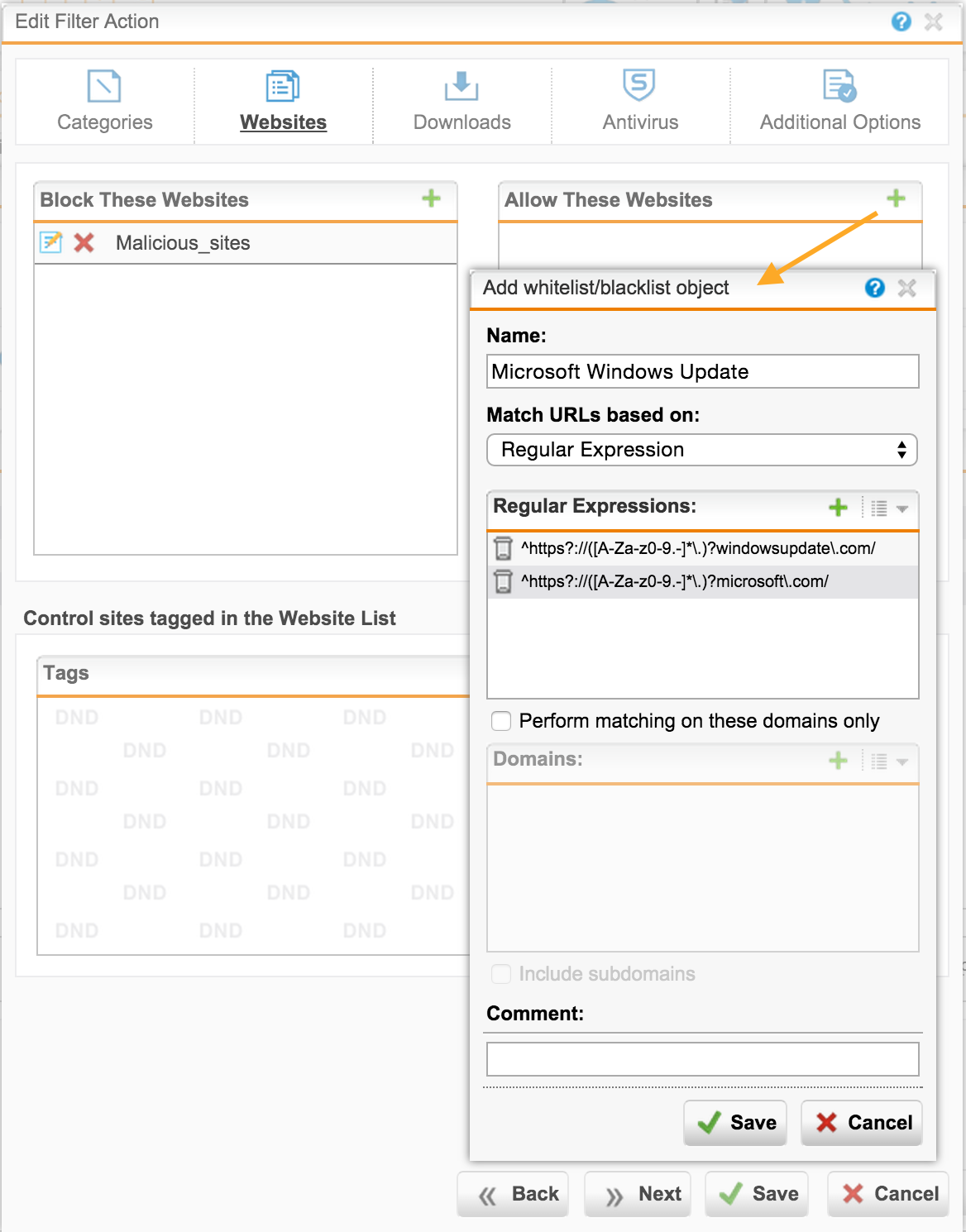

На следующей вкладке мы можем настроить список исключений, используя не только домены, но и регулярные выражения:

Если необходимо настроить глобальный список исключений, действующий для всех профилей, можно позже воспользоваться вкладкой Web Protection -> Filtering Options -> Exceptions.

Добавим соответствующие действия для переопределённых категорий сайтов по тегам:

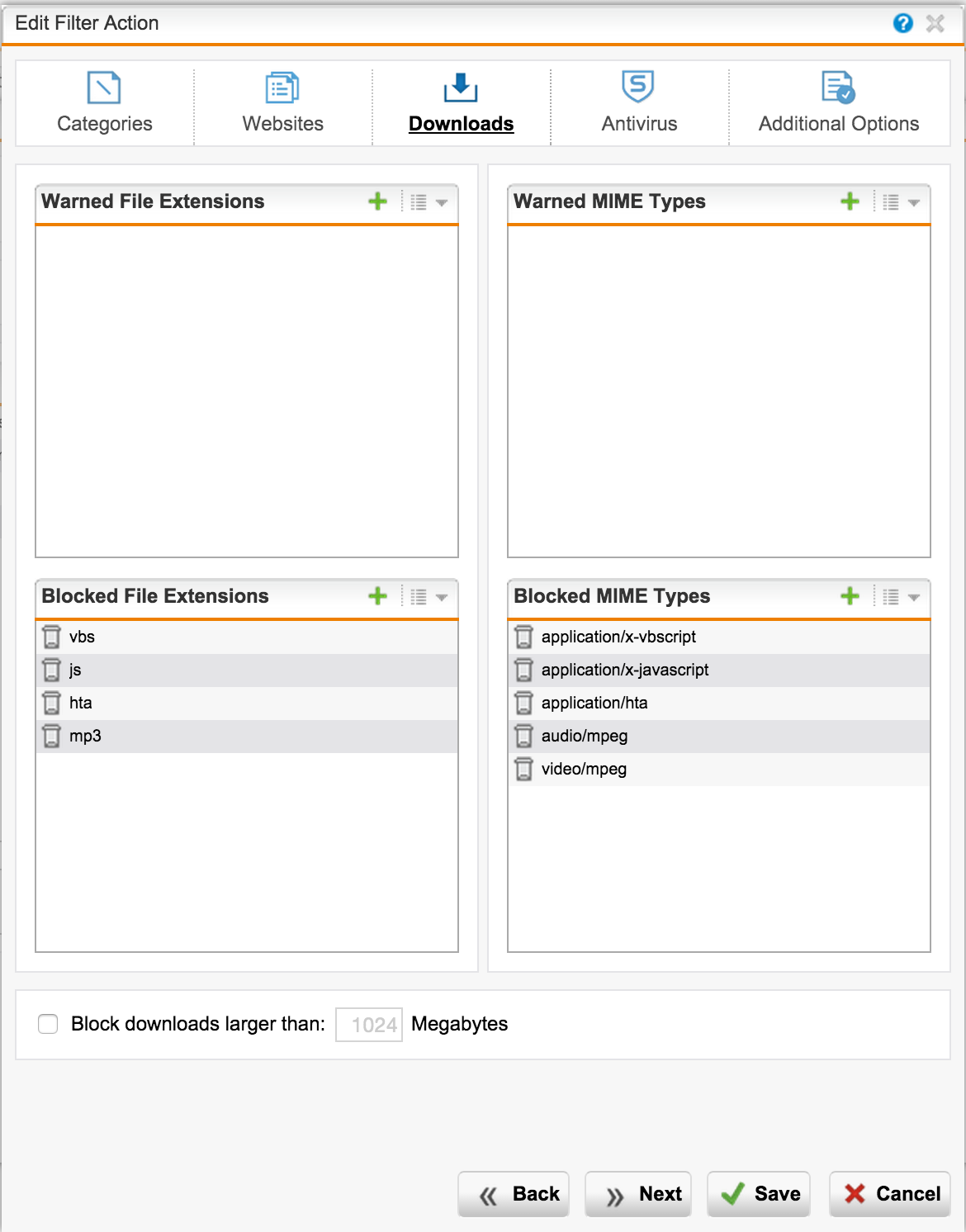

Чтобы заблокировать скачивание определённых типов файлов, воспользуемся следующей вкладкой.

Из интересного стоит отметить два момента:

- UTM раскрывает архивы и сканирует файлы из архивов на вредоносы; если всё нормально, даёт пользователю скачать.

- Имеется функция «True File Type» detection, которая использует наработки из антивирусного движка по определению типов файлов. Не имеет значение расширение файла, имеет значение содержимое. Сигнатуры типов регулярно обновляются.

В результате детектирования, файлу присваивается соответствующий MIME тип. Для корректной работы этой функции необходимо включить опцию: Web Protection -> Filtering Options -> Misc: «MIME blocking inspects HTTP body».

Можем также запретить просмотр потоковых аудио и видео, воспользовавшись следующим списком MIME типов.

Например, мы хотим запретить скачивание музыкальных файлов, независимо от расширения:

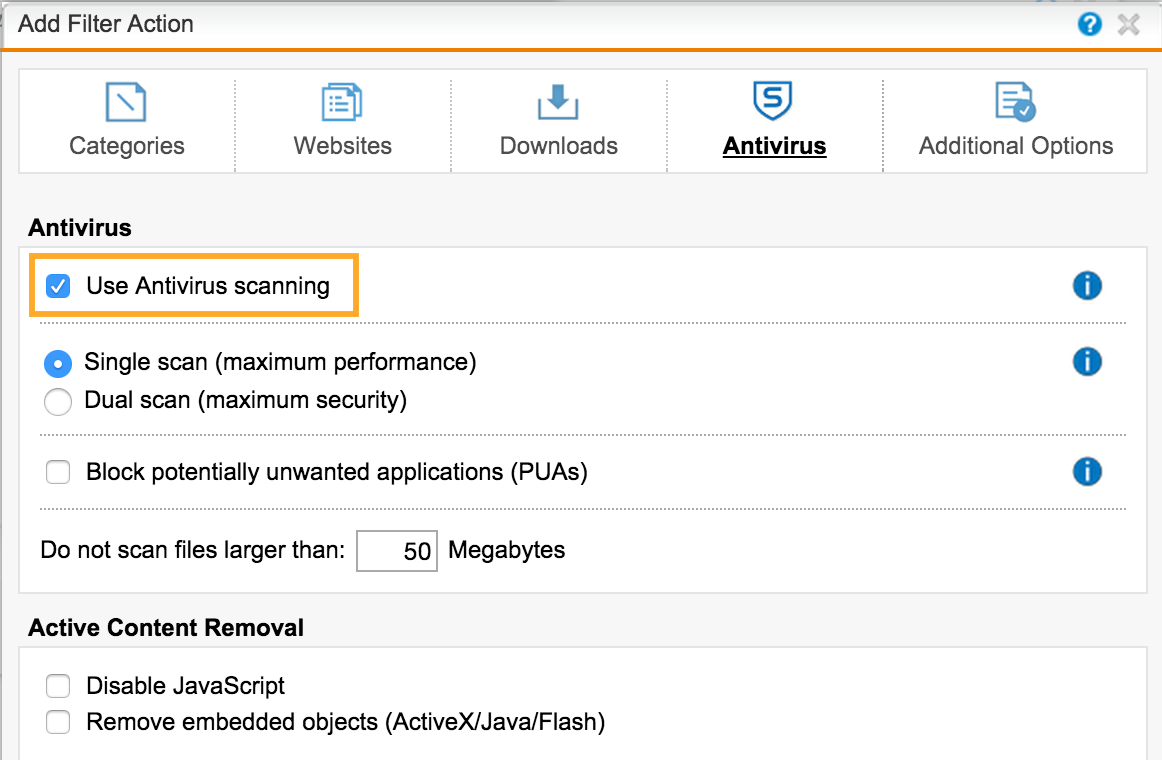

Не забываем включить сканирование антивирусом. В качестве первого используется антивирус Sophos, второго — Avira.

Аналогичные действия проделываем для второй группы — Sales.

Выбираем специфичные для данной группы пользователей категории и действия:

В результате, получаем такую картину:

Политики рекомендуется располагать в порядке увеличения привилегий: от самой строгой, до самой мягкой.

Для редактирования можно нажать соответствующий Filter Action.

На этом, настройка веб-доступа завершена. Остались финальные штрихи

Распространение настроек прокси и сертификата или Дотянуться до каждого

Настройки прокси можно прописать вручную, однако при большом количестве компьютеров, это затруднительно.

При использовании Standard AD SSO, удобно распространить политики через Group Policy:

- Для браузеров IE 6, IE 7, IE 8, IE 9 и соответствующих ОС. Подробная инструкция на TechNet.

All programs – Administrative Tools – Group Policy Management:

Group Policy Management: User configuration – Policies – Windows Settings – Internet Explorer Maintenance – Connection — Proxy Settings. - Для браузеров IE 10, IE 11 и соответствующих ОС. Подробная инструкция: видео для WinServer 2012 или статья для WinServer 2008

All programs – Administrative Tools – Group Policy Management:

Group Policy Management: User configuration – Preference – Control Panel Settings, New, Internet Explorer 10

Выключить возможность изменения настроек прокси (вкладку Подключения):

Computer Configuration – Policies – Administrative Templates – Windows Components — Internet Explorer – Internet Control Panel: Disable the Connections page (Enabled)

Также на UTM можно использовать PAC-файл для автоматической настройки Proxy.

Подробнее на Fastvue и UTMtools.

Для того, чтобы MiTM анализ HTTPS прошёл успешно — на UTM нужно иметь корневой сертификат, который является доверенным для клиентов. Это можно сделать несколькими способами:

- Если в структуре AD есть Центр сертификации, то он должен выпустить корневой сертификат (root CA) для UTM, затем выгрузить его в UTM. Данный вид сертификата имеет право подписывать другие сертификаты. Более подробно в базе знаний.

- Можно использовать уже сгенерированный в UTM корневой сертификат и распространить его через AD.

Сертификат в UTM: Web Protection -> Filtering Options -> HTTPS CAs -> Signing CA: Download.

Распространить из AD: Computer Configuration | Policies |Windows Settings|Security Settings|Public Key Policies -> Trusted Root Certification Authorities.

Сертификат будет приниматься как в Windows 7, так и в Windows 8 (8.1). Более подробно в базе знаний.

После распространения сертификата, нужно:

- выполнить на компьютер: gpupdate /force

- или выйти и зайти на компьютер (события logon / logoff)

Системные настройки подхватят следующие браузеры: Internet Explorer всех версий, Chrome, браузеры на базе Chromium (Yandex, Opera и т.д.). Браузер Firefox использует собственные настройки и хранилище сертификатов. Можно запретить это приложение, или воспользоваться сторонними утилитами, например FirefoxADM или PolicyPak.

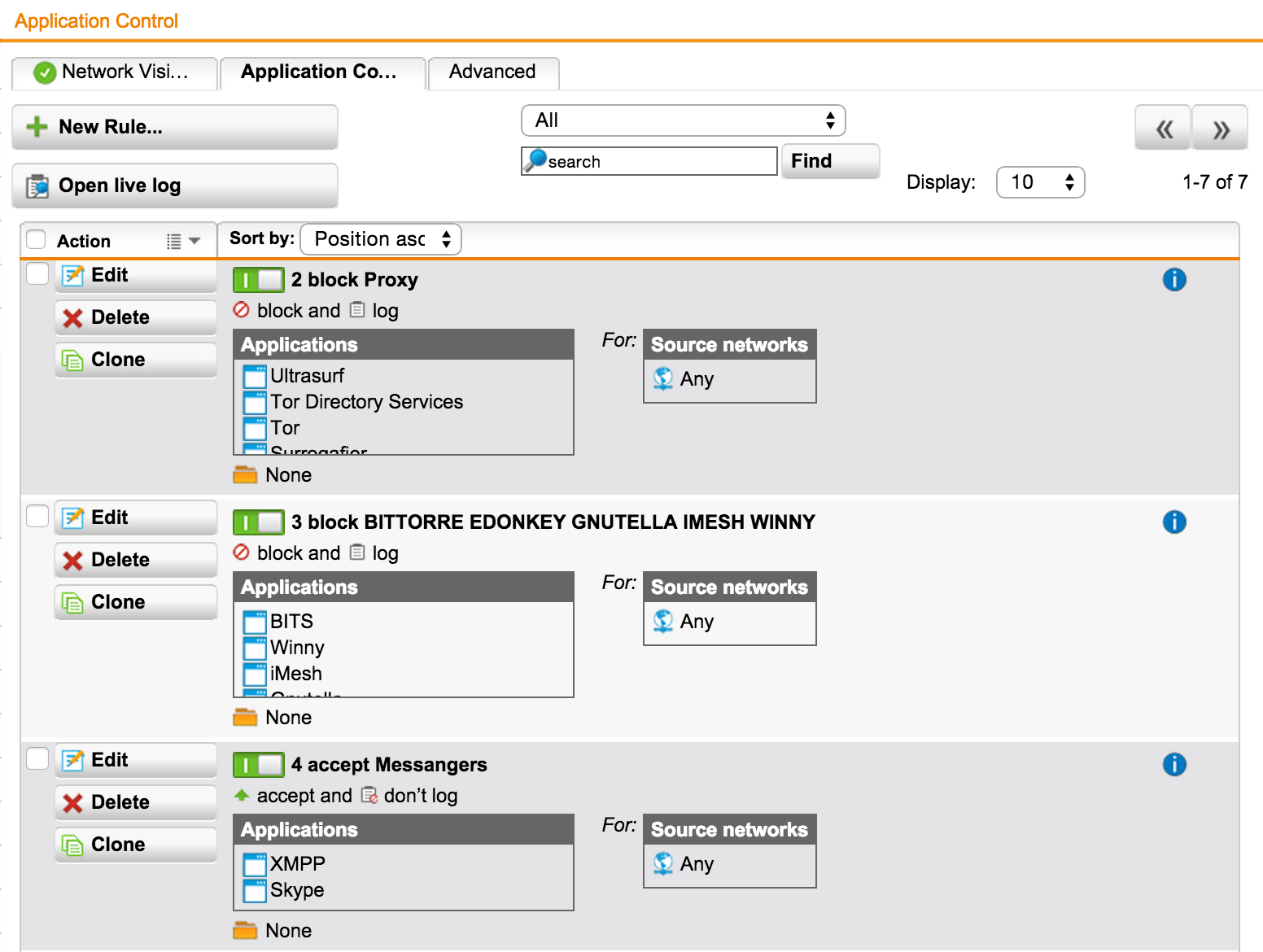

Фильтрация на прикладном уровне или Увидеть чёрную кошку

Зачастую, необходимо заблокировать или разрешить беспрепятственный доступ для конкретного приложения. Sophos UTM имеет встроенный DPI движок, что позволяет определить конкретное приложение. Поддерживается >1000 сигнатур приложений и протоколов. Поскольку различные протоколы используют различные порты, UTM должна выступать Default GW (не прокси) для обработки L7 трафика, отличного от http(s).

Например, заблокируем все прокси и торренты, однако разрешим IM работать без аутентификации пользователя:

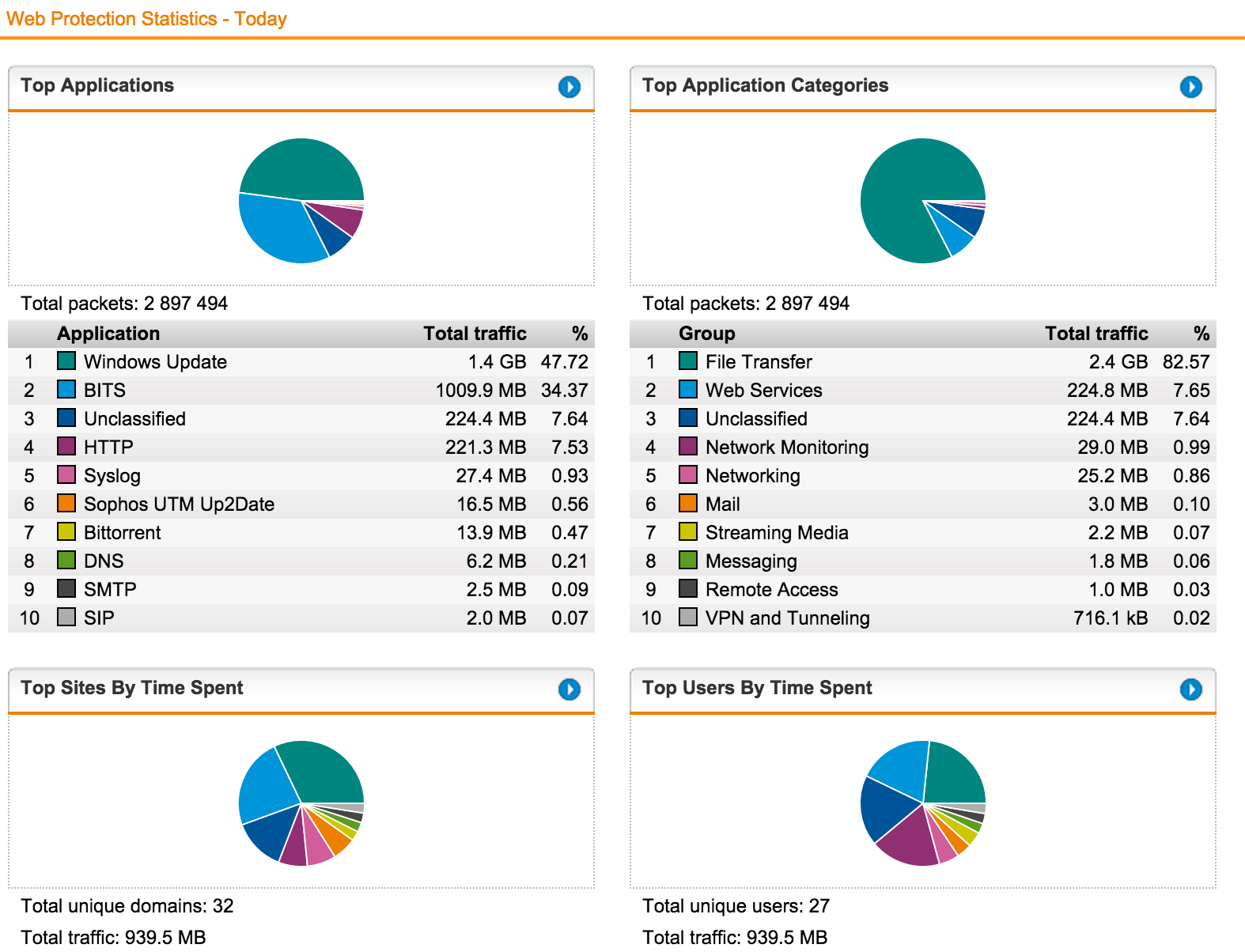

Встроенные отчёты или Всевидящее око

Одним из важных преимуществ Sophos UTM в сравнении с аналогичными решениями является большое число (1000+) встроенных отчётов. Все они располагаются в меню ‘Logging & Reporting’. Отчёты поддерживают кириллические имена пользователей.

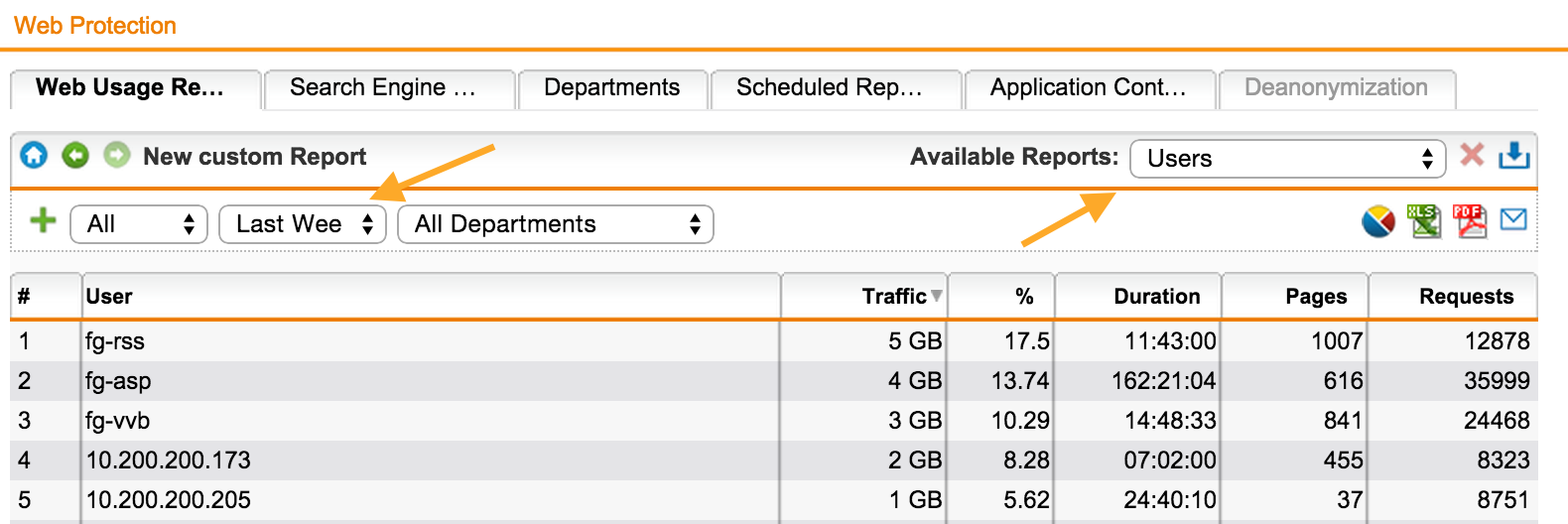

Например, посмотрим отчёт по пользователям за последнюю неделю по веб-фильтрации:

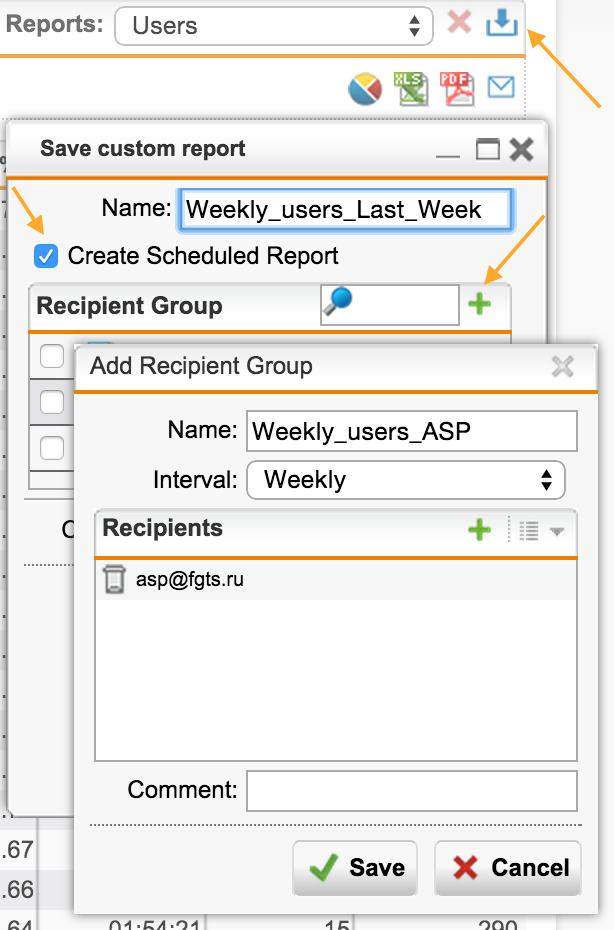

Сохраним получившийся отчёт и создадим его регулярную отправку на почту:

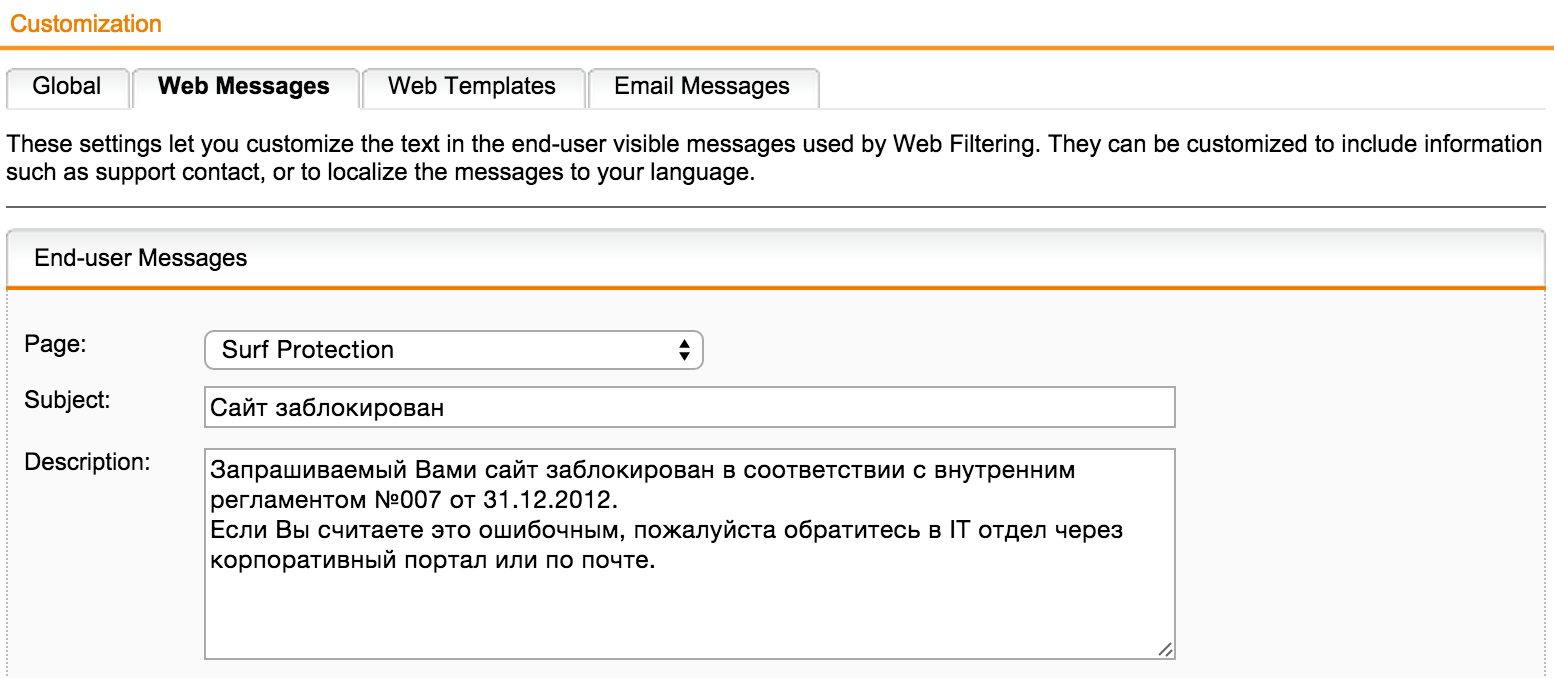

Кастомизация и самообслуживание или Ближе к сердцу

На вкладке Management -> Customization можно поменять логотип компании, отображаемый в сообщениях:

Все сообщения, отображаемые пользователю, можно легко изменить:

Более того, можно изменить WebTemplate. Скачать образец можно по ссылке из справки (в правом верхнем углу).

User Portal

Пользователь может скачать необходимые ему данные на персональном портале — ‘User Portal’.

Агент аутентификации, корневой сертификат CA, или настройки VPN, в зависимости от доступного для данного пользователя функционала.

Настраивается в меню Management -> User Portal

Результат

+ Прозрачная Аутентификация пользователей.

+ Разные политики для разных групп пользователей.

+ URL-фильтрация по категориям.

+ Сканирование HTTPS.

+ Сканирование скачиваемых файлов на вирусы.

+ Корректное определение типов файлов по сигнатурам.

+ Регулярные и подробные отчёты.

+ Портал пользователя для самообслуживания.

Решение проблем или Найти иголку в стоге сена

Если что-то пошло не так или вовсе не работает, рекомендую использовать следующий порядок поиска проблем:

- Протестировать сервер аутентификации и пользователя, в какой группе он находится (см. Тестирование в разделе Подключения к AD).

- Проверить политику в Policy Check.

- Посмотреть файл журнала, здесь будет информация о том, какие FilterAction и Profile сработали на данный запрос. Возможно, просто выбран неверный порядок профилей или не то действие для данной группы.

- При AS SSO аутентификации (kerberos), проверить время на UTM и клиентах, чтобы брали время с одного NTP источника.

Система является самодокументированной — нажатие на знак вопроса в правом верхнем углу вызывает контекстно-зависимый раздел справки. Если интерфейс системы на русском, то и документация откроется на русском. Имеется также База знаний по категориям.

Если остались вопросы — обращайтесь.

Бонус или Это только начало)

При миграции (замене) с таких решений как TMG, PaloAlto, Fortinet, StoneSoft, CheckPoint и др. предоставляется 20% скидка до конца 2015 года. Подробности на странице акции.

ссылка на оригинал статьи http://habrahabr.ru/post/266463/

Добавить комментарий