Разного рода ransomware, программ-криптовымогателей развелось сейчас довольно много. Некоторые просто блокируют ПК, пока пользователь не заплатит. Иные разновидности такого ПО шифруют файлы, отправляя ключ на сервер, контролируемый мошенниками. Но есть и другие виды криптовымогателей, которые действуют еще более оригинально.

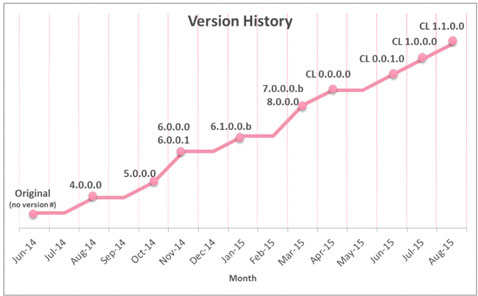

Исследователи из компании Check Point недавно провели анализ работы одной из разновидностей такого рода программ, которая использует альтернативный метод шифрования файлов и предоставления ключа своим создателям. Сама программа — не новая, впервые ее заметили в июне прошлого года. С тех пор автор неоднократно обновлял свое творение (примерно раз в два месяца), криптовымогатель постоянно эволюционирует и совершенствуется. По мнению специалистов по информационной безопасности, этот образец был создан русскоязычными злоумышленниками, и работает это ПО, как правило, с пользователями из России.

При загрузке на ПК жертвы это ПО шифрует все файлы пользователя, одновременно их переименовывая. Новые имена даются по маске:

email-[address to contact].ver-[Ransomware internal version].id-[Machine identifier]-[Date & Time][Random digits].randomname-[Random name given to the encrypted file].cbf (пример: email-Seven_Legion2@aol.com.ver-CL 1.0.0.0.id-NPEULAODSHUJYMAPESHVKYNBQETHWKZOBQFT-10@6@2015 9@53@19AM5109895.randomname-EFWMERGVKYNBPETHVKZNBQETHWKZNB.RGV.cbf).

При этом данные на сервер злоумышленников не передаются, никакая информация ПО и не принимается (вроде ключа шифрования).

Начало каждого файла (первые 30000 байтов) каждого файла шифруется с использованием двух наборов цифр и букв, которые генерируются в случайном порядке уже на инфицированной машине. Остаток файла шифруется с использованием открытого ключа RSA, также генерируемого в случайном порядке на пользовательской машине, вместе с секретным ключом RSA, который требуется для расшифровки данных.

Случайно генерированные наборы символов и локальный RSA-ключ (секретный) добавляются в качестве метаданных к каждому шифруемому файлу, и затем ишфруются с использованием сразу трех сложных открытых ключей RSA 768, которые созданы уже удаленно. Соответствующий секретный RSA-ключ требуется для расшифровки метаданных на стороне атакующего.

Когда злоумышленник связываются с жертвой по e-mail, он просит прислать образец зашифрованного файла. Далее он выделяет зашифрованные метаданные из файла, использует секретный RSA-ключ для расшифровки данных, и получает, таким образом, наборы символов и локальный секретный RSA-ключ, которые нужны жертве для расшифровки файлов.

Контактный адрес, используемый мошенником, зачастую Gmail или AOL аккаунт. Исследователи связались со злоумышленником, сообщив о себе, как о жертве криптовымогателя. Тот запросил за расшифровку данных 20000 рублей.

По словам специалистов, изучивших ПО, заплатить — единственный способ получить свои данные обратно в данном случае (если у вас нет бекапа).

Расшифровать файлы без соответствующего ключа нереально. Требуемое время брутфорса, с использованием целой сети мощных ПК — около двух лет.

ссылка на оригинал статьи http://habrahabr.ru/post/270307/

Добавить комментарий