Финансовое кибермошенничество чаще всего затрагивает обычных людей, клиентов банков, но проблемы в результате испытывают и сами финансовые организации. От того, что устройства пользователя атаковать проще, чем банковскую инфраструктуру, страдают все. Но есть исключения: обнаруженная нашими экспертами в прошлом году кампания Carbanak, свежие атаки Metel, GCMan и ориентированная больше на клиентов (крупных) кампания Carbanak 2.0. Добавим к этому высокотехнологичное ограбление центрального банка Бангладеша, произошедшее в феврале этого года. Определенно, такие атаки требуют значительно больше скиллов и экспы, чем мошенничество с кошельками пользователей, но и куш сорвать, если получится, можно больший (или отправиться за решетку на более длительное время, как повезет).

Финансовое кибермошенничество чаще всего затрагивает обычных людей, клиентов банков, но проблемы в результате испытывают и сами финансовые организации. От того, что устройства пользователя атаковать проще, чем банковскую инфраструктуру, страдают все. Но есть исключения: обнаруженная нашими экспертами в прошлом году кампания Carbanak, свежие атаки Metel, GCMan и ориентированная больше на клиентов (крупных) кампания Carbanak 2.0. Добавим к этому высокотехнологичное ограбление центрального банка Бангладеша, произошедшее в феврале этого года. Определенно, такие атаки требуют значительно больше скиллов и экспы, чем мошенничество с кошельками пользователей, но и куш сорвать, если получится, можно больший (или отправиться за решетку на более длительное время, как повезет).

На этой неделе история с банковским ограблением получила продолжение: стали известны технические детали атаки. Выяснилось, что грабители напрямую манипулировали программным обеспечением международной платежной системы SWIFT. То есть дело не только в уязвимости инфраструктуры конкретного банка: подобной атаке в той или иной степени подвержены все крупные финансовые организации. К технике вернемся позже, эту историю стоит рассказывать с начала.

Так вот, на одной только технологии, даже самой крутой, взломщики далеко бы не уехали: кража десятков миллионов долларов в любом случае будет замечена быстро. Атака была проведена где-то между 4 и 5 февраля, накануне уикенда (в Бангладеше это пятница и суббота). Всего было произведено 32 транзакции на общую сумму под миллиард долларов. Из них 30 транзакций были выявлены и заблокированы — успели, несмотря на выходной. Два перевода, на суммы в 21 и 80 миллионов долларов соответственно в Шри-Ланку и на Филиппины, прошли успешно.

Перевод в Шри-Ланку впоследствии удалось вернуть благодаря банальной опечатке. Направляя средства на счет местной некоммерческой организации, организаторы атаки сделали ошибку в слове «фонд» (fandation вместо foundation), и служивший посредником немецкий Deutsche Bank остановил транзакцию «до выяснения». На Филиппинах все получилось. банк Бангладеша уведомил местный банк RCBC о факте мошенничества, но если сама атака стала возможной благодаря мусульманским праздникам, то сотрудникам филиппинского банка помешал принять меры вовремя Китайский Новый Год. Когда наконец все вышли на работу, кто-то уже снял со счета 58,15 миллиона долларов по подложным документам. Интересно, как выглядит процесс снятия со счета в банке 58 миллионов долларов?

Подробная информация об атаке стала известна только недавно. 22 апреля данными поделилась местная полиция, и по словам чиновников, в банке с безопасностью было… не очень. С физической безопасностью все было неплохо: все операции с системой SWIFT совершались из отдельного и, судя по всему, тщательно охраняемого помещения. Отчеты обо всех электронных транзакциях обязательно распечатывались.

На сетевом уровне операции SWIFT были изолированы или плохо, или никак, если судить по скупым заявлениям полицейских. Упоминались 10-долларовые бэушные свитчи, отсутствие файерволла (видимо между SWIFT-инфраструктурой и всем остальным, включая интернет). Полиция склонна винить как сам банк, так и представителей международной платежной системы: последние внезапно узнали, что операции SWIFT не защищены, когда уже было поздно. Вполне ожидаемо, что в банке в принципе не могли понять, как произошла утечка (и что это вообще было), пока не пригласили экспертов для анализа. Вот кстати и разница между наличием систем защиты и их отсутствием (или некорректным внедрением). Взломать можно даже защищенную систему, но в незащищенной можно еще и замести следы так, чтобы максимально затруднить дальнейшее расследование.

Ну а теперь перейдем к технике. Подробный разбор части инструментов для атаки провела компания BAE Systems и тут-то вскрылась непосредственная атака на специализированное ПО системы SWIFT. Грабители могли действовать и по-другому: захватить контроль над компьютером, подключенным к платежной системе, и дальше делать проводки «руками», но пошли более сложным и надежным путем. Вредоносный код перехватывал сообщения системы SWIFT, искал в них заранее определенные последовательности символов, в общем — проводил разведку.

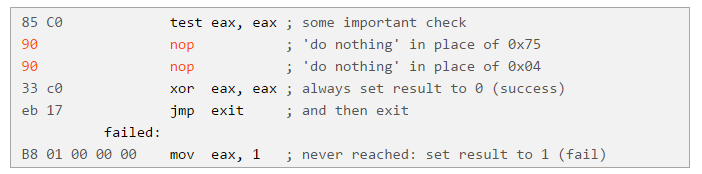

Для атаки взломщики подменяли стандартные модули платежной системы и отключали часть проверок. Приводится и показательный пример: для отключение одной из проверок, которую, предположительно, мошеннический перевод никак не мог пройти, оказалось достаточно поменять два байта, удалив из кода условный переход.

Обмануть дополнительную меру безопасности с обязательной печатью транзакций на принтере также оказалось просто. Для печати система формирует файлы с необходимой информацией, а вредоносное ПО просто забивало эти файлы нулями, то есть не только блокировало печать, но и стирало информацию в цифровом виде.

Мои коллеги с сайта Threatpost запросили у SWIFT комментарий, и получили ответ, очень похожий на обычную реакцию финансовых организаций на факты мошенничества у простых клиентов.

В смысле, атака не выявила уязвимостей в инфраструктуре SWIFT, речь идет о небезопасном окружении у клиента, короче, проблема не на нашей стороне. И они правы, но это такая правота, которая никому не поможет. Не думаю, что подобных инцидентов будет много, и скорее всего из всей этой истории уже сделаны выводы: мест, где можно одним махом украсть миллиард, не так много. А вот «потребительского» кибермошенничества, атак на разношерстные банки-клиенты для простых смертных, малого и крупного бизнеса, будет становиться больше. Бороться с ним сложнее, но надо.

Необычный троян-вымогатель для Android с эксплойтами в комплекте

Новость. Исследование Blue Coat.

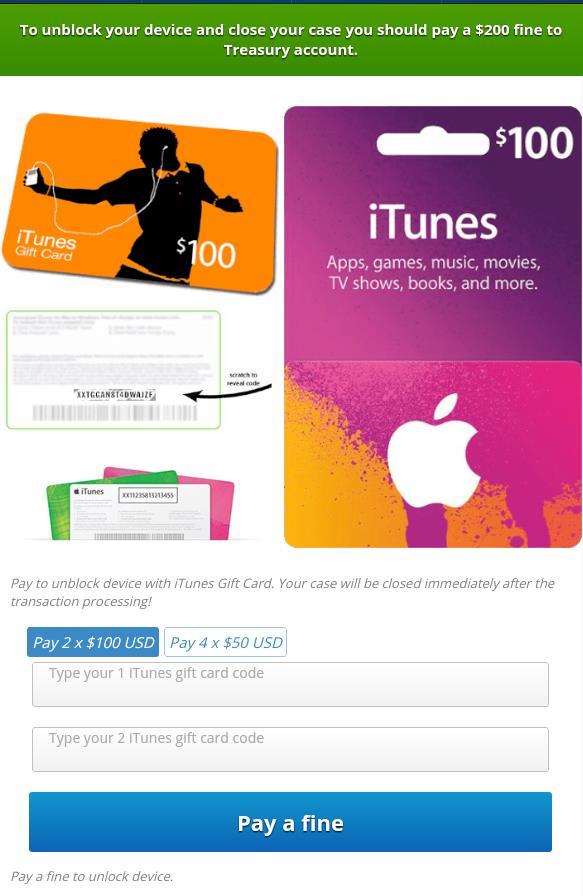

Вымогатели для обычных компьютеров используют эксплойты в полную силу, хотя не ограничиваются ими. А вот на мобильных устройствах до недавнего времени ситуация выглядела иначе: для первоначального заражения атакующие полагаются скорее на методы социальной инженерии. Но ландшафт угроз для Android развивается по той же спирали, что и атаки на ПК, просто значительно быстрее. Значит, появление зловредов для смартфонов и планшетов, которые устанавливаются без помощи владельца — неизбежно. И они таки появились. Любопытный образец такого трояна-вымогателя проанализировали специалисты из компании Blue Coat. Вымогатель, известный как Cyber.Police, атакует устройства с Android версий 4.х, и является именно вымогателем, но не шифровальщиком. Данные не берутся в заложники, просто блокируется устройство и требуется выкуп борзыми щенками картами оплаты iTunes на $200.

Значительно интереснее, как вымогатель попадает на устройство. Для этого используется два эксплойта. Первый эксплойт lbxslt позволяет перехватить контроль над устройством после просмотра сайта с зараженным скриптом в штатном браузере. Этот эксплойт, вместе с рядом других, был украден у Hacking Team в прошлом году. Второй, известный как Towelroot, эксплуатирует уязвимость в ядре Linux до 3.4.15 (CVE) и по сути является модификацией популярной в свое время утилиты для получения root-прав. На этом этапе производится установка вредоносного приложения, собственно трояна, с подавлением стандартных сообщений о появлении нового аппа в системе.

По данным самой Google, на различных версия Android 4.x до сих работают больше половины устройств. Исследователь Blue Coat Эндрю Брандт в интервью Threatpost сравнил эту версию Android с Windows XP — по восприятию это уже устаревшая система, не поддерживаемая большинством вендоров и предельно уязвимая. Между тем Windows XP была выпущена 15 лет назад, а последняя версия Android 4.x (KitKat) — 2,5 года назад. Прогресс движется семимильными шагами, но в данном контексте это как-то вовсе не вдохновляет.

Группа FIN6 атакует POS-терминалы, успешно украла данные 20 миллионов кредитных карт

Новость. Исследование FireEye.

Исследование FireEye о деятельности группировки, известной как FIN6, Америку не открывает: да, взламывают кассовые терминалы, да крадут деньги. Подобные операции развиваются по сценарию таргетированной атаки: к инфраструктуре жертвы подбираются соответствующие отмычки, а дальше вредоносное ПО находит специализированные компьютеры и начинает перехват данных. История интересна в контексте. После схожих атак на крупнейшие американские сети розничных магазинов (сеть Target отличилась больше всего), в США начался долгий и мучительный переход на общепринятую в Европе (да и у нас тоже) систему оплаты по картам с чипом.

Карты EMV гораздо лучше защищены, и атакам, подобным FIN6, не обязательно подвержены (хотя возможны варианты). Так вот, в связи с этим у ориентированного на США киберкриминала началась вечеринка на тонущем корабле. Внедрившие систему chip-and-pin компании сообщают о заметном снижении количества инцидентов, связанных с мошенничеством, а вот опоздавшие рапортуют о росте в среднем на 11%. Так как покупатели не имеют привычки отказываться о покупки в тех местах, где все еще сканируют магнитную полосу у кредиток, выходит что этот временный переходный период для жителей и гостей США будет опаснее, чем до или после. Впрочем, рекомендация по использованию одноразовых карт для оплаты во время поездок вряд ли отменится даже тогда, когда абсолютно все перейдут на чипованные кредитки.

Что еще произошло:

Встроенная в Windows программа Regsvr32 может быть использована для загрузки и запуска произвольного кода в обход систем безопасности, в частности AppLocker. К счастью, это пока Proof of Concept от исследователя, и технически это даже нельзя назвать уязвимостью, скорее использованием штатных системных инструментов противоестественным образом.

Древности:

Древности:

«Astra-976»

Очень опасный резидентный вирус, зашифрован, записывается в COM-файлы текущего каталога при старте зараженного файла и затем во все COM-файлы, запускаемые на выполнение. Если при старте файла системные часы показывают 17 минут, то вирус шифрует (XOR 55h) таблицу разбиения диска в MBR винчестера. Трассирует int21h. Содержит строки: "© AsTrA, 1991", "(2)".

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 26.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

ссылка на оригинал статьи https://habrahabr.ru/post/282790/

Добавить комментарий