В данной статье мы хотели бы поделиться с Вами особенностями развёртывания VPN – сервера с помощью стандартных средств Windows Server 2012 R2 на вашем VPS-сервере. О плюсах и минусах различных протоколов туннелирования для организации VPN на хабре уже писали тут. Про развертывание openVPN на *nix можно почитать тут, тут и тут. Мы же попытались создать максимально простое и понятное руководство, предназначенное в первую очередь для тех, кто хотел бы скрыть свой реальный IP-адрес при помощи VPN — сервера.

Настройка сервера

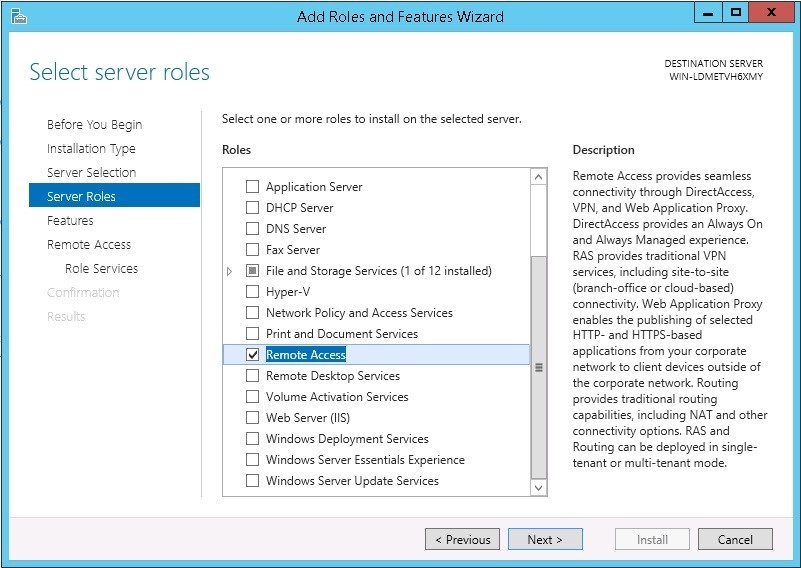

Для того, чтобы развернуть VPN — сервер на базе протокола туннелирования PPTP (Point-to-Point Tunneling Protocol) на вашем VPS с Windows Server 2012 R2 прежде всего нам понадобится установить компонент Remote Access. Для этого воспользуемся панелью управления сервером (Server Manager).

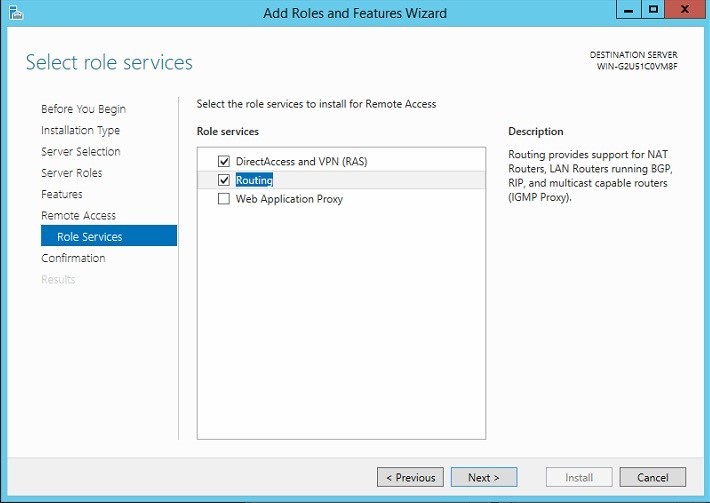

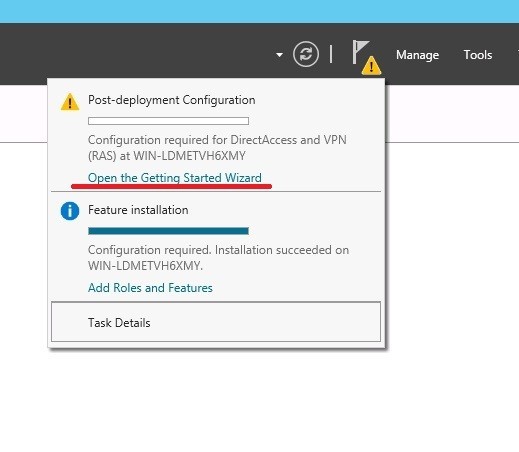

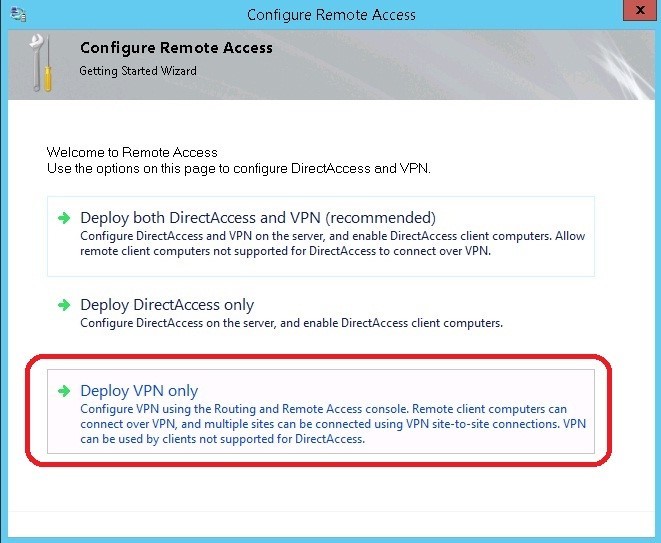

Нажимаем далее, пока процесс установки не будет запущен. Установка завершена, приступаем к настройке. Открываем панель управления сервера и запускаем Мастер конфигурации, в котором выбираем “Deploy VPN only”

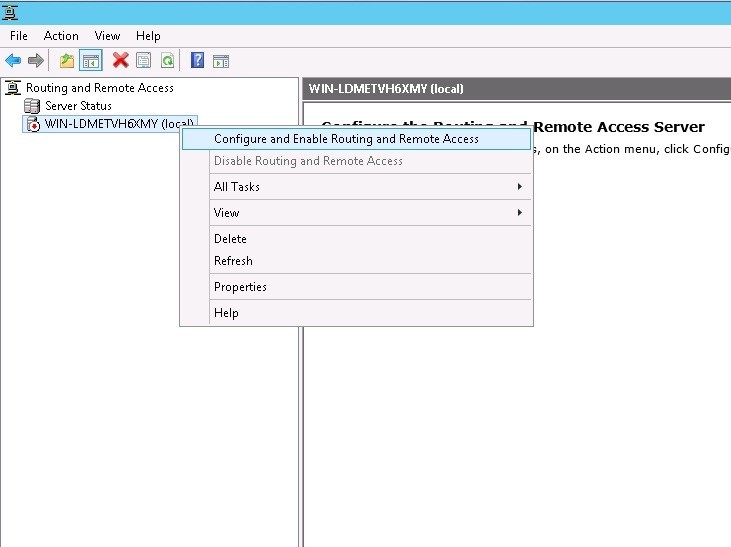

Идём дальше. Запускаем мастер конфигурации маршрутизации и удалённого доступа.

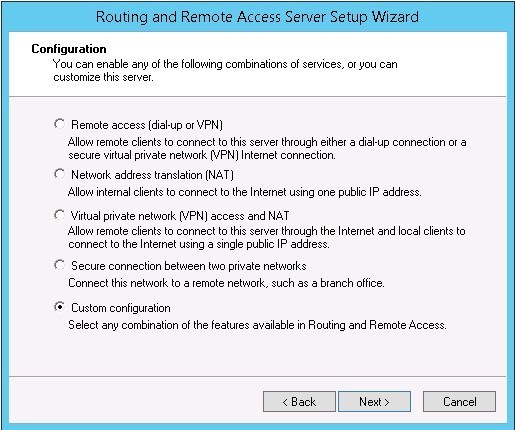

Выбираем пункт Custom Configuration. Это нужно для того, чтобы избежать ошибки «Less than two interfaces were detected on this machine» (на вашем сервере обнаружено менее двух сетевых интерфейсов):

Помечаем пункты NAT и VPN (NAT нам понадобится для того, чтобы использовать наш VPN сервер для выхода в интернет) и после завершения мастера запускаем службу Маршрутизация и удалённый доступ.

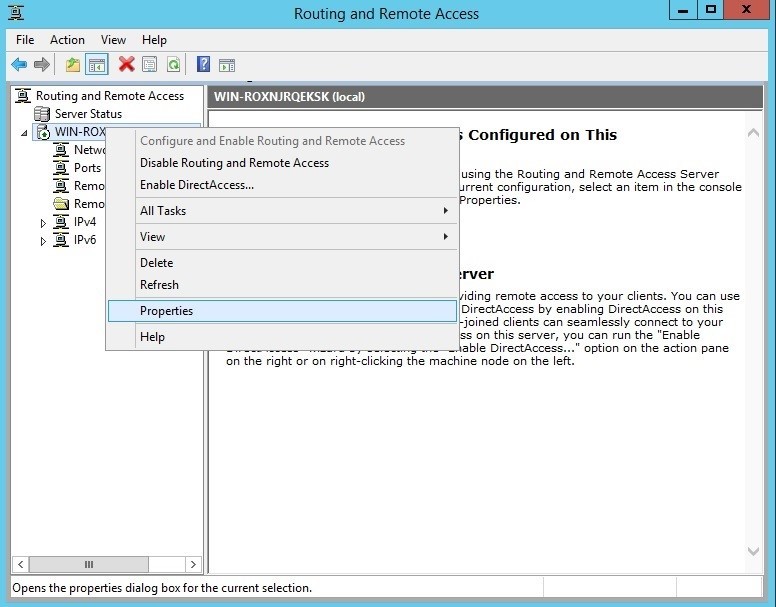

Переходим в свойства сервера маршрутизации и удалённого доступа.

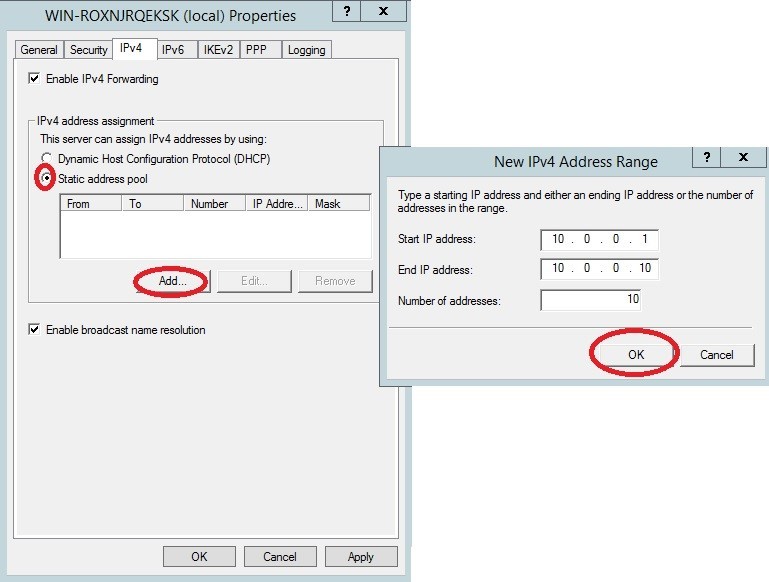

Во вкладке IPv4 активируем статический пул адресов.

Остальные настройки оставляем по умолчанию.

Применяем и двигаемся дальше…

Создадим нового пользователя, которого мы будет использовать для подключения к нашему VPN-серверу.

Это можно сделать с помощью оснастки lusrmgr.msc. Открываем свойства созданного пользователя, вкладку Dial-In.

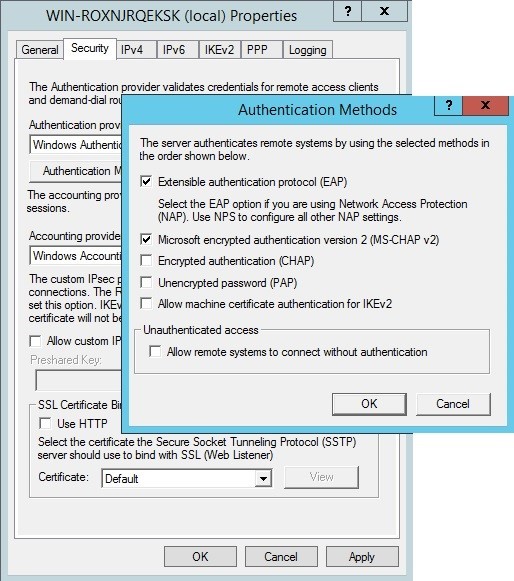

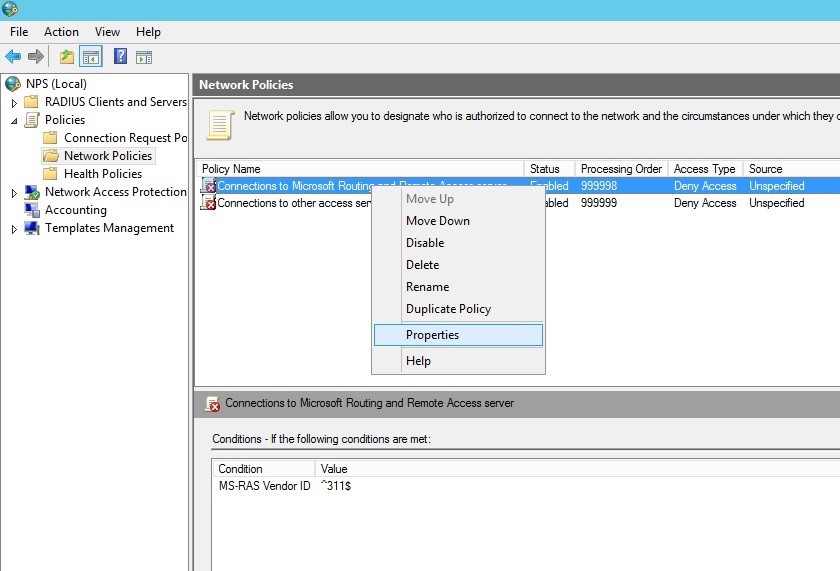

По умолчанию, доступ каждого пользователя регулируется с помощью сетевой политики сервера защиты сети (NPS Network Policy). Для того, чтобы разрешить подключение к нашему серверу, открываем оснастку nps.msc, разворачиваем раздел Политики (Policies) / Сетевые политики (Network policies) и заходим в свойства политики

«Connections to Microsoft Routing and Remove Access Server»

Разрешаем доступ в случае, если соединение удовлетворяет требованиям данной политики.

Во вкладке Constraints вы можете выбрать различные методы аутентификации, установить таймаут сессии (Session timeout) и таймаут бездействия (Idle timeout), установить дневные ограничения доступа (например в рабочие дни с 8:00 до 17:00) и так далее.

Во вкладке Settings можно настроить фильтрацию входящих и исходящих пакетов для ipv4 /ipv6, ограничить доступ к сети в определённые интервалы времени, настроить параметры многоканальных подключений, настроить правила назначения IP — адресов клиентам. Подробно останавливаться на данных настройках мы не будем. Если какой- либо из пунктов данного руководства требует дополнительного освещения, пожалуйста, укажите это в комментариях.

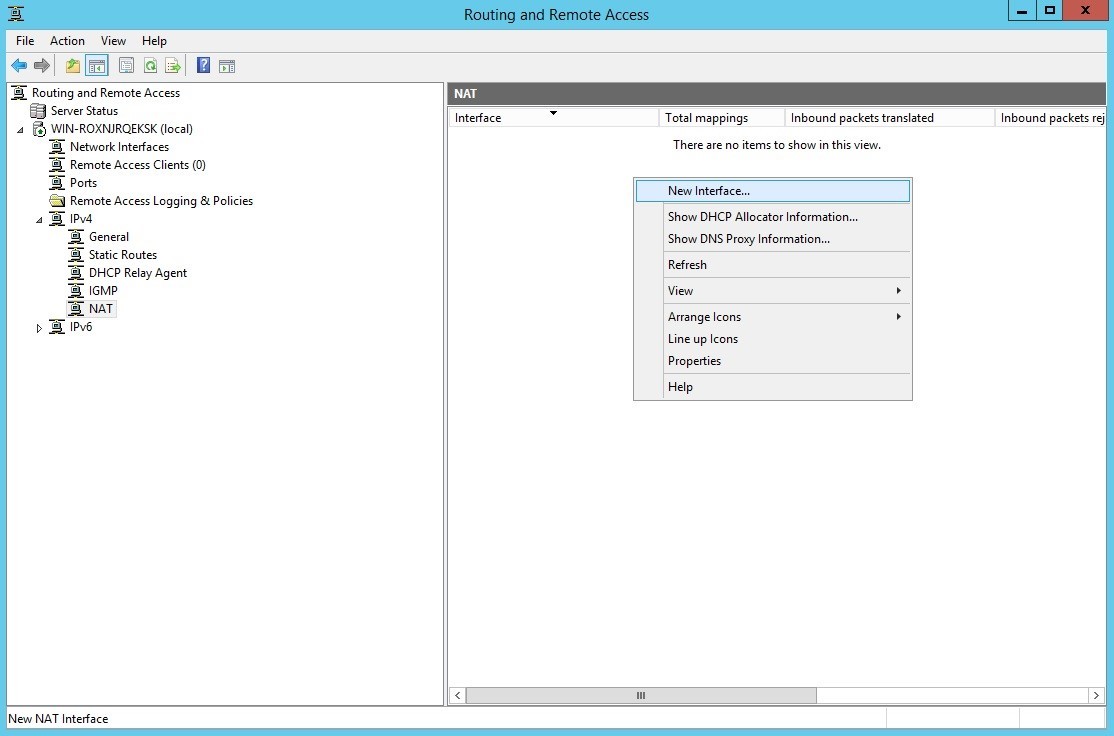

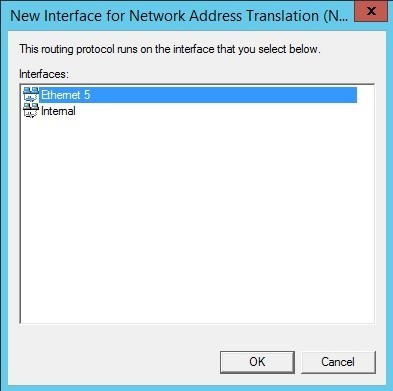

Теперь нам необходимо настроить NAT, чтобы можно было использовать данный сервер для доступа в интернет. Добавляем новый интерфейс в разделе NAT для IPv4 в сервере маршрутизации и удалённого доступа. В нашем случае, Ethernet 5 — внешний интерфейс с публичным IP адресом, на котором нам и следует активировать NAT.

На заключительном шаге указываем тип интерфейса и активируем NAT. Серверная часть готова.

Создание VPN — подключения (Windows 8)

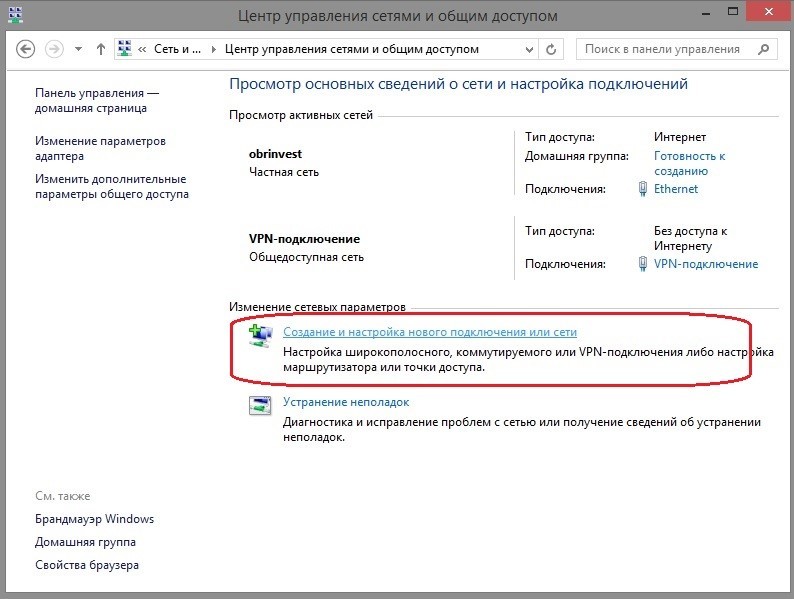

Для того, чтобы создать VPN — подключение, переходим в центр управления сетями и общим доступом в панели управления windows и выбираем пункт «Создание и настройка нового подключения».

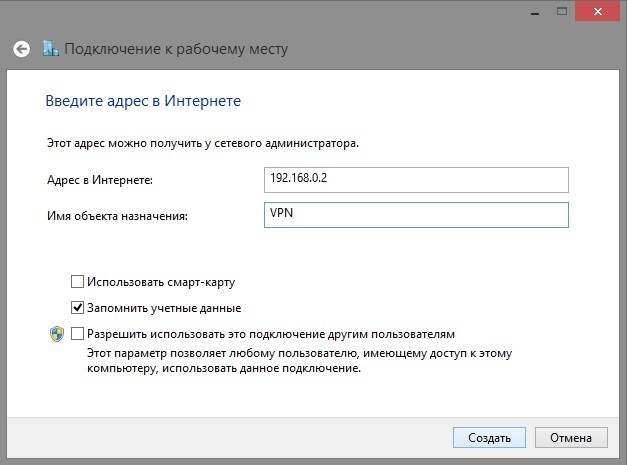

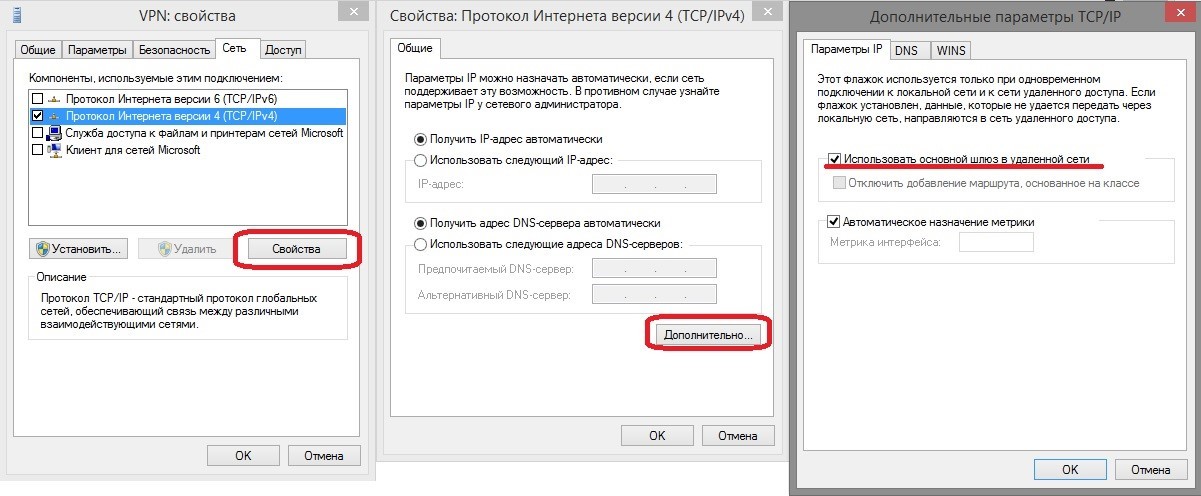

Подключение создано, приступим к настройке. Выполняем команду ncpa.cpl (оснастка windows для управления сетевыми подключениями). Заходим в свойства созданного подключения и выполняем следующее.

Далее переходим открываем дополнительный параметры TCP/IP. Пункт «использовать основной шлюз удалённой сети» должне быть отмечен.

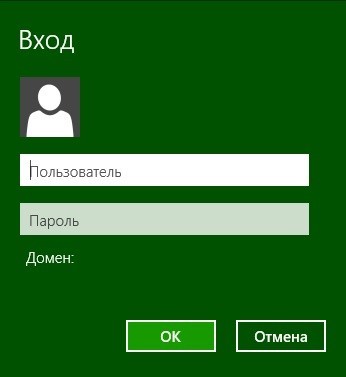

Всё готово, пробуем подключиться.

Подключились!

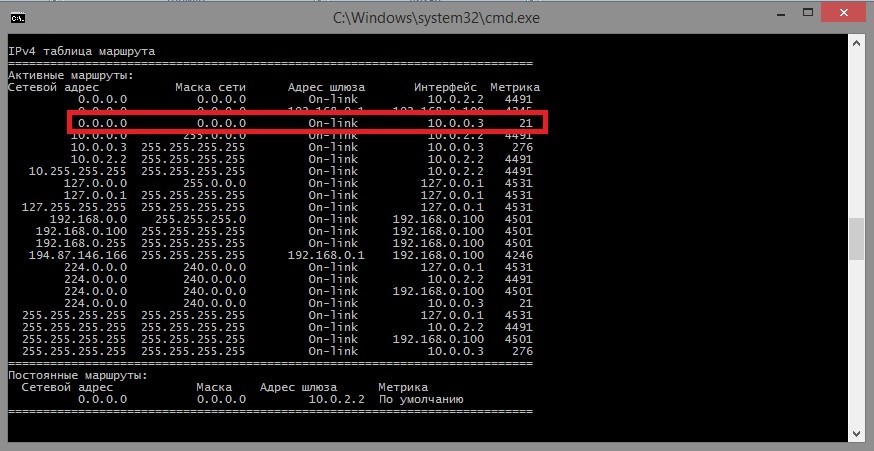

Запускаем cmd.exe и выполняем route print -4:

Выделенный маршрут становится наиболее предпочтительным (метрика 21 — наименьшая), поэтому весь наш исходящий трафик будет направлен через PPTP-туннель. Далее, в дело вступает компонент NAT сервера маршрутизации и удалённого доступа, который отправляет трафик дальше через инфраструктуру интернет провайдера вашего VPS-сервера, благодаря чему возможно скрыть свой публичный IP-адрес (если он был предоставлен вашим интернет провайдером).

В качестве проверки корректности настроек сервера и подключения на клиенте открываем сайт www.whatismyip.com и видим IP — адрес вашего VPN-сервера. Разумеется, если вы всё сделали правильно.

Мы в компании RUVDS постоянно улучшаем качество излагаемого материала в нашем корпоративном блоге на хабре. После выпуска первых статей мы получили некоторое количество рекомендаций, которые помогли нам понять направление работ при публикации последующих статей. Обратная связь с нашими читателями имеет для нас большое значение, поэтому, если материал Вам понравился или наоборот, если мы не осветили какие-то важные моменты, не стесняйтесь делиться Вашим мнением в комментариях.

ссылка на оригинал статьи https://habrahabr.ru/post/282996/

Добавить комментарий